Что такое фишинговый сайт и как его распознать

Точный анализ эффективности и нужный результат

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

Фишинговый сайт – это платформа для интернет-мошенничества, при котором злоумышленник получает доступ к конфиденциальным данным, таким как логины и пароли, номера кредитных карт.

Больше видео на нашем канале — изучайте интернет-маркетинг с SEMANTICA

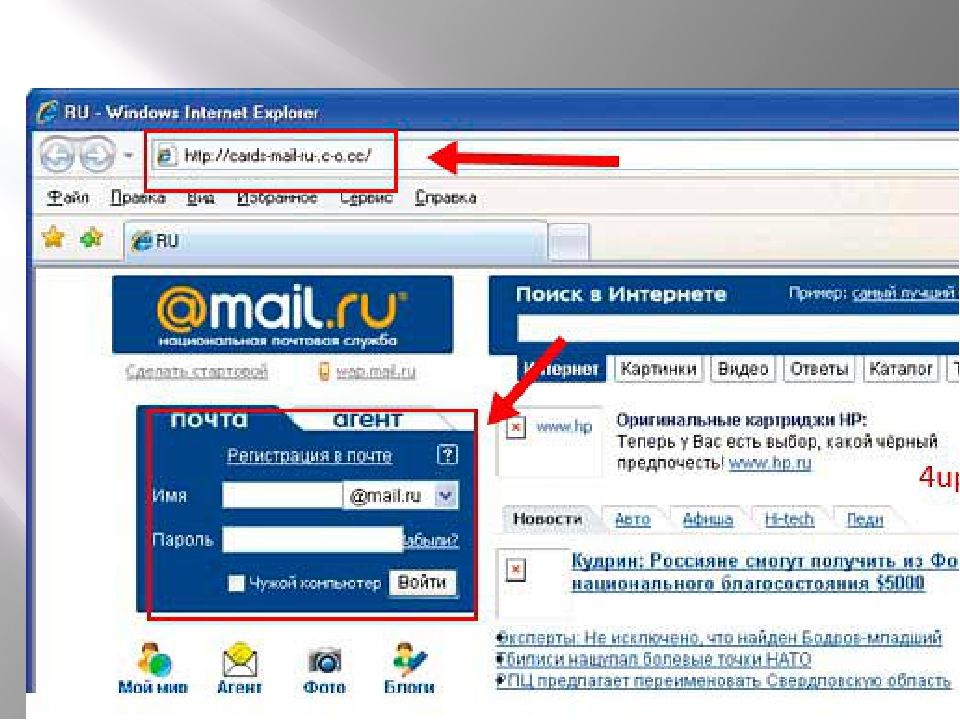

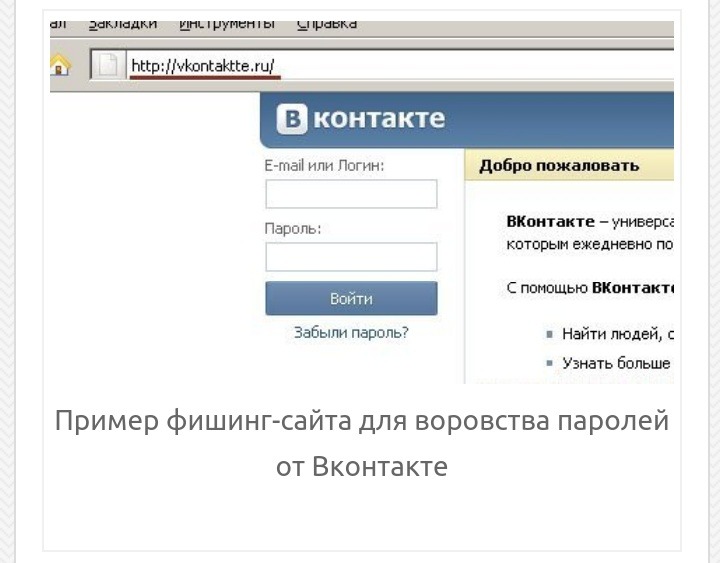

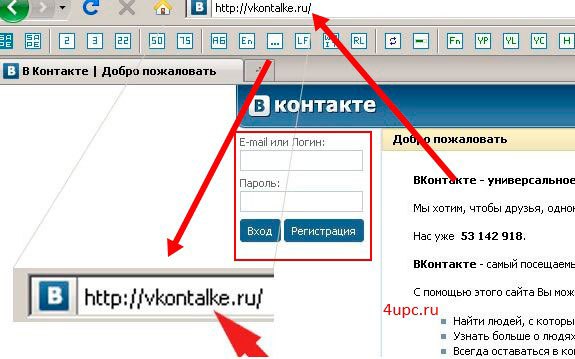

Не владея достаточными знаниями, пользователь не всегда знает, как отличить фишинговый сайт от настоящего. Это происходит потому, что поддельный ресурс визуально похож на оригинальный. В таких случаях необходимо обращать внимание на URL(адреса).

Это происходит потому, что поддельный ресурс визуально похож на оригинальный. В таких случаях необходимо обращать внимание на URL(адреса).

Оригинальная страница имеет совершенно иной адрес.

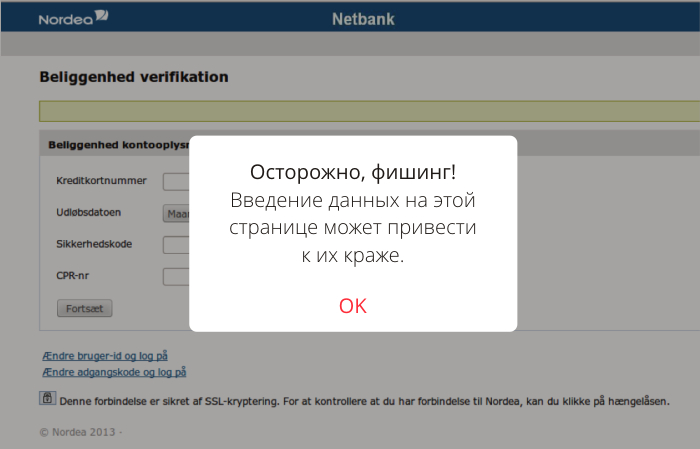

Проблема появления фальшивых веб-сервисов становится достаточно остро. При попадании на поддельную страницу необходимо незамедлительно менять пароли, чтобы избежать несанкционированного доступа к личным данным. Чтобы исключить такую ситуацию, необходимо владеть минимальными знаниями по защите информации в интернете.

Если вы попали на страницу с подозрительно яркой рекламой, мотивирующей подписаться или внести данные карточки или номер телефона, вероятность того, что вас хотят обмануть, очень велика.

Фишинговая атака: что это такое

Фишинг – прибыльный метод мошенничества. Одна атака оценивается суммой в 2 000 долларов, а доход составляет около десятков тысяч. Выгодность таких проектов огромная, поэтому мошенники всегда в процессе разработок новых методов кражи паролей и персональных данных.

Чаще всего на уловки фишеров поддаются неграмотные пользователи или новички, которые визуально не могут отличить оригинальную страницу от поддельной. Таким образом мошенники под видом банка или бренда просят о регистрации или мотивируют пройти по ссылке, чтобы получить денежную прибыль или подарок. После того как пользователь проходит по ссылке, его данные автоматически передаются злоумышленникам.

Как работает интернет-фишинг

Расскажем, что значит фишинговый сайт и для чего это нужно. Жертва, ничего не подозревая, сама предоставляет все личные данные. Используя всплывающие окна, таргетированную рекламу или вирусные landingpage, фишеры выманивают любую информацию.

Проявляйте бдительность, так как названия известных брендов могут быть записаны в неправильной форме.

Например, замаскированное сообщение от интернет-магазина Aliexpress выглядит как Alliexpress или Aliexxpress.

Низкий уровень осведомленности пользователей позволяет с мошенникам с легкостью получать доступ к любым персональным данным. Вирусным атакам могут подвергаться не только единичные пользователи, но и крупные компании, банки или платежные системы.

Вирусным атакам могут подвергаться не только единичные пользователи, но и крупные компании, банки или платежные системы.

Как защититься от фишинга

Чтобы знать, как бороться с фишинговыми сайтами, необходимо иметь минимальные знания об интернете, его использовании и методах защиты информации. Чтобы не попасть на уловки, помните несколько правил:

- не передавайте конфиденциальные данные;

- установите антивирус;

- обращайте внимание на оформление;

- проверяйте правильность ссылки в адресной строке;

- пользуйтесь защищенным соединением https;

- фильтруйте подозрительные письма;

- не пользуйтесь открытыми точками доступа wi-fi для входа в банковские аккаунты.

Признаки фишингового сайта

При переходе по ссылкам нужно быть очень внимательным. Не каждый опытный пользователь способен на первый взгляд отличить фальшивую страницу от оригинальной.

Рассмотрим методологию определения поддельных страниц:

- Адрес страницы не должен начинаться с http.

- На сайте не должно быть требований о регистрации для перевода денег или пополнения счета мобильного телефона.

- У страниц ресурса должен быть разный адрес.

- На сайте должна быть маскировка карточных реквизитов.

Необходимо быть бдительным при переходе на сторонние страницы.

В данной статье мы рассмотрели, что значит фишинговый сайт и чем он может быть опасен. Переход по битым ссылкам опасен. Чтобы обезопасить себя, необходимо пользоваться сервисами для определения битых ссылок:

- unvoid.com;

- unmaskparasites.com;

- phishtank.com;

- unShorten.it.

Антивирусы Dr.Web, Anti-Virus, Link Checker обезопасят браузер, а работа из контекстного меню позволит ссылкам проходить автоматическую проверку во избежание попадания на страницу мошенников.

новый уровень фишинга в Интернете

SocialFish Script for everyone | Взлом с помощью ngrok

SocialFish – скрипт, который написан для создания фишинговых страниц. Очень легкий способ взлома страниц в социальных сетях. Скрипт написан на языке программирования Python и очень легко кастомизируется под любые нужды создания фишинговых страниц. Всё, что следует добавить, это пункт выбора в самом коде, а также страницу, которую вы хотите использовать. Сделать это можно очень легко, просто зайти на нужную страницу и скопировать её код, вставить его в предварительно созданный файл index.html.

Очень легкий способ взлома страниц в социальных сетях. Скрипт написан на языке программирования Python и очень легко кастомизируется под любые нужды создания фишинговых страниц. Всё, что следует добавить, это пункт выбора в самом коде, а также страницу, которую вы хотите использовать. Сделать это можно очень легко, просто зайти на нужную страницу и скопировать её код, вставить его в предварительно созданный файл index.html.

Фишинг – техника компьютерного взлома, которая используется в Интернете. Для этого создается идентичная страница входа официального сайта и сохраняются логи полей входа, такие как логин и пароль.

Ngrok – защищенные интроспективные туннели с помощью инструмента разработки веб-хоста localhost и средства отладки. Он используется в скрипте SocialFish для того, чтобы вам не пришлось покупать хостинг и закидывать туда свой сайт. Следует понимать, что URL страницы будет выглядеть не лучшим образом, по этому придется подумать и использовать социальную инженерию. С учетом того, что очень малое количество людей слышали про ngrok – это будет не сложно.

С учетом того, что очень малое количество людей слышали про ngrok – это будет не сложно.

Запуск SocialFish | Зависимости и возможности

Для корректной работы скрипта, вам потребуется установить следующие компоненты:

- Python 3.x

- pip3

- wget from Python 3.x

- huepy from Python 3.x

- PHP

- sudo

Следует заметить, что если вы используете Kali Linux, то достаточно будет запустить обновление и все зависимости будут автоматически установлены. SocialFish тестировался на следующих операционных системах:

- Kali Linux – Rolling Edition

- Linux Mint – 18.3 Sylvia

- Ubuntu – 16.04.3 LTS

- MacOS High Sierra

Хочется заметить, что если вы используете Windows 10, то вам не нужно устанавливать Kali Linux отдельно, так как вы можете установить Kali Linux на Windows 10 в пару кликов. Это не занимает много времени, а с учетом того, что графическая оболочка для работы скрипта не нужна, всё будет удобно и легко.

Для того, чтобы установить скрипт для фишинга, просто скопируйте следующую команду в терминал:

git clone https://github.com/UndeadSec/SocialFish.git

После того, как всё склонируется, выполните следующие команды для запуска:

cd SocialFish

sudo apt-get install python3-pip -y

sudo pip3 install -r requirements.txt

python3 SocialFish.pyСписок доступных страниц перед вами, однако не забывайте, что это не все возможные варианты и вы можете легко добавить нужную вам страницу с помощью редактирования кода.

+ Facebook:

- Traditional Facebook login page.

+ Google:

- Traditional Google login page.

+ LinkedIn:

- Traditional LinkedIn login page.

+ GitHub:

- Traditional GitHub login page.

+ Stackoverflow:

- Traditional Stackoverflow login page.

+ WordPress:

- Similar WordPress login page.

+ Twitter:

- Traditional Twitter login page.

+ Instagram:

- Traditional Twitter login page.

+ Snapchat:

- Traditional Snapchat login page.

+ VK:

- Traditional VK login page.

+ Steam:

- Traditional Steam login page.

Подписывайтесь на обновления сайта, а также наш Telegram.

Фишинг в интернете. Вид сетевого мошенничества |

Заполучить контроль над персональным аккаунтом, узнать логин с паролем от финансового счёта или выудить какие-то чужие сведения – это невероятно перспективная, с позиции злоумышленника, цель. Интернет-мошенничество здесь имеет безграничные перспективы. Поэтому длительное время существует и модернизируется простой, но действенный способ мошенничества, название которому фишинг в интернете. Такая проблема актуальности своей не теряет, поэтому подробно разберём этот вид выманивания различных данных пользователей.

Поэтому длительное время существует и модернизируется простой, но действенный способ мошенничества, название которому фишинг в интернете. Такая проблема актуальности своей не теряет, поэтому подробно разберём этот вид выманивания различных данных пользователей.

Из данной статьи Вы узнаете:

Фишинг в интернете – что это?

Слово «фишинг» является англоязычным и в буквальном переводе обозначает «ловля на приманку» или «выуживание». Отсюда проясняется главная концепция действия. Итак, фишинг в интернете – это вариант мошенничества в виртуальном пространстве, ключевая задача которого состоит в обретении доступа к персональным данным какого-то пользователя. Преступники (фишеры) охотятся за разными сведениями, начиная от паролей и логинов электронной почты, заканчивая кодами от банковских счетов или даже корпоративными секретами.

Наиболее часто фишинг в интернете представляет собой электронные письма, а также оповещения, предупреждения, рассылаемые от имени известных сервисов, банков, платёжных систем, популярных брендов и т. п. Письма обычно оформлены презентабельно, содержат грамотный текст, составленный в строго-деловом стиле, логотип, подпись либо иные детали. Внешне фактически нельзя его отличить от действительно реального сообщения, направленного серьёзной организацией. Обязательно присутствует ссылка, ведущая на веб-сайт, тоже с виду неотличимый от фирменного ресурса. Написано требование перейти по указанной ссылке, причём предлоги бывают совершенно разные, однако, всегда они очень убедительные. И как раз тут кроется инструмент, посредством которого нечестные люди совершают обман.

п. Письма обычно оформлены презентабельно, содержат грамотный текст, составленный в строго-деловом стиле, логотип, подпись либо иные детали. Внешне фактически нельзя его отличить от действительно реального сообщения, направленного серьёзной организацией. Обязательно присутствует ссылка, ведущая на веб-сайт, тоже с виду неотличимый от фирменного ресурса. Написано требование перейти по указанной ссылке, причём предлоги бывают совершенно разные, однако, всегда они очень убедительные. И как раз тут кроется инструмент, посредством которого нечестные люди совершают обман.

Доверчивый, легкомысленный пользователь переходит по такому линку, и заполняет поля представленной формы, в которой помимо обычной информации необходимо указать определённые данные конфиденциального плана. Зайдя на сайт, он, возможно, прочитает какой-то маловажный текст или просмотрит рекламу – это несущественно. После его ухода мошенники заполучают указанные сведения, и применяют их.

Так, люди, попавшись на «крючок» фишеров, теряют деньги с карточек, дают доступ к своим аккаунтам в соцсетях и проч. Встречаются другие разновидности методики, хотя схематический принцип и замысел везде идентичные.

Особенности фишинга в сети

Все технологические инновации моментально берутся на вооружение мошенниками, стремящимися всяческими способами обмануть других людей. Фишинг в сети не является исключением. Регулярно дорабатываются схемы, создаются новые способы, применяются современные возможности. Однако, у рассматриваемого способа похищения информации в интернете есть ряд постоянных отличительных качеств.

Специалисты в области компьютерной безопасности выделяют несколько важных особенностей фишинговых атак:

- преимущественной целью фишеров является кража денег. Тут могут реализовываться многоходовые сценарии при интернет-мошенничестве;

- очень большое количество современных вариантов фишинга в интернете;

- поддельные сайты и рассылаемые письма сделаны очень качественно. Распознать сразу обман способны лишь опытные люди;

- доменные имена мошеннических ресурсов имеют незначительные различия с настоящими интернет-проектами;

- веб-странички, на которые ведут жульнические ссылки, существуют не больше 3-5 суток. Соответственно каждая атака проводится очень быстро;

- текст ложных писем оформлен в устрашающе-угрожающем стиле либо имеет корыстно-заинтересованную направленность;

- всегда страница, на которую ведёт линк, содержит форму для внесения конфиденциальных данных.

Да, все эти указанные признаки элементарные и очевидные, но почему-то люди не замечают либо просто внимания не обращают на них. У более специфичных разновидностей фишинга в интернете есть особенные признаки.

Основные цели фишеров

Задачи у злоумышленников, занимающихся интернет-мошенничеством, бывают абсолютно разные. Это зависит от профессионализма киберпреступников, а также их замыслов.

- Чаще виртуальному нападению подвергаются обычные пользователи, у которых похищают пароли и логины от аккаунтов социальных сетей. Здесь хакеры просто воруют личные материалы, а также совершают спам-рассылку.

- Средняя активность происходит в сфере воровства платёжных данных. Ориентир жуликов очевиден – похитить одним из способов деньги человека, попавшегося на «крючок».

- Наиболее редкие, профессиональные и чётко организованные атаки нацелены на банки, биржи и прочие финансовые организации, в которых можно получить онлайн-доступ к большим суммам денег. Также сюда относят похищения корпоративных тайн, различных данных от известных и авторитетных людей.

- Рассылка вредоносных программ, вирусов, троянов и т. п.

Разновидности фишинга в интернете

Принято выделять сегодня 3 типа фишинговых атак, практикуемых мошенниками:

- Почтовый вариант. Предусматривает использование рассылки электронных писем, содержащих как простые ссылки перехода на поддельный сайт, так и специальные вирусы. Эти программы-шпионы способны незаметно фиксировать действия пользователя, а потом отсылать последовательность манипуляций фишеру.

- Онлайновая разновидность. Данная модификация фишинга в сети отличается тем, что злоумышленники тут никакой рассылки писем не осуществляют. Ими создаётся качественная копия популярного веб-ресурса, в котором пользователи за что-то платят, например, онлайн-магазин. Схема элементарна – человек посещает поддельную страницу и оформляет денежный перевод за товар или услугу. Деньги, разумеется, уходят киберпреступнику.

- Комбинированный фишинг. Здесь задействуются единовременно принципы двух вышеотмеченных способов жульничества.

Виды фишинговых атак

Кроме классификации по разновидностям, фишинг в интернете делят на группы по используемым техникам и методикам. Чаще реализуются следующие модели:

- способы социального шпионажа – в методиках этой инженерии фишеры используют психологическое воздействие на пользователей. Они рассылают сообщения о якобы значимом событии или проблеме (обновление системы, восстановление доступа, критическая уязвимость и др.). Чтобы благополучно разрешить трудную ситуацию, человеку необходимо сообщить персональные сведения. Многие пользователи пугаются, предоставляя запрашиваемую злоумышленниками информацию;

- обманный фишинг – наиболее частый вариант атак злоумышленников, в котором используется классическая схема интернет-мошенничества. Делается массовая рассылка от имени какой-то значимой организации, к примеру, от Пенсионного фонда. В письме описывается необходимость, допустим, проверки данных и указывается ссылка для перехода. Человек, переходя по линку, попадает на поддельный сайт, где требуется заполнить подробный бланк с указанием персональных сведений. Потом он указывает всю интересующую киберпреступников информацию;

- «ловля китов» – весьма специфичный вариант интернет-фишинга, предполагающий хищение конфиденциальных данных пользователей, занимающих высокие должности либо публичных персон. Исполнение такого сценария очень трудное и долгое, но прибыльное для виртуальных воров;

- «гарпунный» фишинг – нацелено такое мошенничество на конкретных людей, а не на массы пользователей. Проводится длительное изучение личности, собирается досье и выполняется чёткая атака, учитывающая нюансы личности, а также его положения. Как правило, штурмуют подобным образом высокопрофессиональные хакеры, целью которых являются не деньги, а какие-то иные вещи, ценная информация и т. п.;

- фарминг – относительно новая и очень опасная разновидность фишинговых атак в интернете. Фишер тут сведения заполучает прямо на официальном сайте, а не на поддельной странице. Эти мошенники именуются фармерами и они больше являются хакерами, чем просто интернет-воришками. Фармер взламывает сервер настоящей организации, и совершает подмену цифрового адреса на другой, ведущий на фальшивый ресурс. Подмену вычислить невозможно;

- вишинг – метод, где информацию воруют посредством телефонной связи. Пользователю сообщают о какой-то проблеме, решение которой можно быстро произвести по телефону. Естественно, человек сразу позвонит по предоставленному номеру. Автоответчик или оператор выясняет все необходимые сведения, аргументируя эту необходимость вескими предлогами;

- рассылка вирусов – также является вариантом фишинга в интернете. Злоумышленники могут не только воровать деньги, но и просто наносить ущерб. Группе лиц или отдельному пользователю приходит письмо, где ссылка будет активировать алгоритм загрузки программы-шпиона, трояна, а может кейлоггера.

Как вычислить письмо от интернет-мошенников?

Учитывая специфику мошеннических атак, и проанализировав опыт пострадавших пользователей, специалисты разработали особый список признаков фишинговых сообщений. Если встречаются данные приметы или элементы, то необходимо насторожиться, и тщательно подумать о возможной опасности:

1. Сомнительный адрес отправителя. Здесь настороженные подозрения должны вызывать ситуации:

- письмо от серьёзной организации приходит с бесплатного сервиса виртуальной почты типа @mail.ru, @yandex.ru и др. Солидная компания в состоянии обеспечить себе фирменный почтовый домен;

- сообщения от частных лиц с подозрительными адресами, например, [email protected] или [email protected].

Никогда по электронной почте организации, сервисы или компании не запрашивают персональные сведения. Любой запрос паролей, логинов, документов и прочей конфиденциальной информации указывает на действия фишеров.

2. Начало электронного письма. Когда финансовая или государственная организация в сообщении обращается «Уважаемый клиент!», «Дорогой пользователь!» либо другими общими фразами, велика вероятность, что письмо от людей, затеявших интернет-мошенничество. Все серьёзные организации в рассылках обращаются к своим клиентам по имени, так как знают кому, что и зачем пишут.

3. Содержание письменного послания. Если письмо имеет содержание, в котором использованы психологические приёмы, побуждающие к быстрому действию и переходу по указанной ссылке, то следует проявить бдительность, возможно это интернет-фишинг. В таких ситуациях следует зайти из браузера через поисковый набор на указанный сайт, и через средства связи там прояснить ситуацию.

Полезный совет. В подозрительном письме нетрудно выявить вредоносную ссылку. Внешне линк зачастую нормально выглядит, но переводить он может на фишинговый ресурс. Необходимо сделать простой тест – курсор мыши навести на ссылку и тогда проявится реальный адрес, на который будет выполнен переход.

Нюансы защиты от фишинга в интернете

Конечно, опасность от атак интернет-мошенников серьёзная, однако, существует ряд предохранительных мер, способных вовсе исключить возможность таких угроз. Соблюдение данных рекомендаций оптимально минимизирует угрозу со стороны фишеров:

- установить современный, качественный антивирус. Топовые программы защиты компьютера великолепно распознают вредоносные элементы в письмах и умеют сканировать браузеры;

- в сообщениях от малоизвестного отправителя проверять адреса и ссылки. Нужно помнить, что название линка может не соответствовать реальному виду. Следует просто навести курсор мыши на него, чтобы высветился настоящий адрес перехода;

- изучать текст письма по содержанию. Недопустимы общие фразы обращения, приказные либо запугивающие призывы. При фишинге в интернете зачастую такие нюансы всегда наличествуют;

- для тестирования незнакомых сервисов использовать одноразовую почту. Если проблемы отсутствуют, то реальный аккаунт создать всегда можно позже;

- когда нет надобности читать большой объём сообщений от неизвестных адресантов завести отдельный браузер. Так сказать, браузер исключительно для незнакомых писем;

- не передавать по запросу логины и пароли. Никогда организации или администрации сайтов не станут запрашивать такие конфиденциальные данные у пользователей. Данная информация в системе у них есть;

- когда нужно перейти по отмеченному линку, не стоит делать это из письма. Следует зайти отдельно через браузер на указанный сайт, используя в поисковую или адресную строку;

- указывать персональные и конфиденциальные сведения сугубо на безопасных, надёжных сайтах. Неплохим признаком надёжности ресурса будет значок зелёного замка около адресной строки при нахождении на веб-странице;

- работать с лицензионными программами и новыми версиями браузеров. Последний момент крайне значим, поскольку разработчики веб-обозревателей беспрестанно улучшают схемы защиты и оптимизируют алгоритмы выявления фишинговых писем;

- быть всегда бдительным, стараясь постоянно проявлять внимательность. Злоумышленники не устают проявлять креативность и внедрять новые идеи. Не рекомендуется совсем открывать сообщения, тематика которых явно посторонняя или неактуальная.

Заключение

Фишинг в интернете, невзирая на старость и известность его идеи, продолжает приносить киберпреступникам доход, нужную информацию либо другие выгоды. Следует помнить, что данный вид интернет-мошенничества является исключительно психологическим, ведь насильно никто не отбирает пароли или не закачивает вирусы в систему компьютера.Только сам человек, проявляя любопытство и невнимательность, отдаёт мошенникам необходимые им ценности, информацию. Если осознать идею опасности и соблюдать несложные меры безопасности, то фишинг в интернете не создаст Вам проблем.

Как не остаться без сайта: Фишинг

Как не остаться без сайта: Фишинг

Данный пост я посвящаю тем, кто хочет никогда не иметь повода писать в теме «Если ваш сайт ВЗЛОМАЛИ… или УКРАЛИ пароль…» на форуме.

Допустим, у вас случилась маленькая катастрофа: вы логинитесь, а вас не логинит! Ваш сайт больше не хочет с вами знаться или пока еще признает в вас хозяина, но неожиданно стал завешан голыми тетками, а в шапке появилась надпись «Тут был Вася!».

Таким образом, мы с вами оказываемся в классической ситуации им. Герцена-Чернышевского «кто виноват и что делать?».

А виноваты в 99 процентах случаев наша лень, нежелание читать правила, невнимательность или доверчивость.

Условно разделим все неприятности, которые могут с вами приключиться на три типа:

Фишинг (phishing) – мошенничество, хакинг (hacking) – взлом системы путем недюжих познаний в программировании и склерозинг (sklerozing) – когда вы сами сделали все что могли: посеяли, забыли, спрятали бумажку с паролем в сейф с голодными мышами.

Затронутая тема настолько обширна, что это будет цикл статей. А пока предлагаю вашему вниманию часть первую — фишинг.

Технически взломать любой сайт непросто. Очень непросто. А сайт на uCoz, вообще практически невозможно. (Сразу предупрежу, что об этом подробнее будет во второй части.) Куда легче подобрать ключик к владельцу сайта, хитростью выманив у него логин-пароль. Это вам, господа, не хакинг «программист против программиста», это уже целый социальный инжиниринг 🙂

Под фишингом понимают интернет-мошенничество, целью которого является получение доступа к конфиденциальным данным пользователей.

На этот метод мы попадаемся как щучки на блесну. Им тоже казалось, что приманка настоящая и плавает сама по себе.

Самый последний из виденных мною фишинговых сайтов имитировал вход на сайт через админ-панель типа «ваш-сайт.ru/admin». Выглядел он вот так:

И помимо логина-пароля выманивал секретные вопрос-ответ.

Человека бывалого 100% смутил бы адрес сайта – он располагался на стороннем хостинге и его название сразу не внушало доверия. Но много ли надо новичку, чтоб попасться в сети? Да даже если бы такой сайт располагался на uCoz и имел адрес admin.ucoz.ru верить ему ни в коем случае нельзя!

Ссылка на поддельный сайт располагалась в поддельном письме, в котором от имени uCoz сообщалось о чистке в системе и необходимости вводить логин-пароль. А теперь скажите мне во скольких местах (админки, FAQ-а системы, главной страницы, правил и.т.д. до бесконечности…) написано, что мы никогда не будем просить вас, наших пользователей, сообщать нам логин, пароль и, боже упаси, девичью фамилию вашей матушки!? И что, помогает? Как думаете, сколько человек ввели-таки свои данные? И кто при этом виноват в том, что впоследствии их сайт был взломан? Этот пример с письмом может считаться классикой выманивания.

Так же фишинг может содержать какое-то обещание. Например, “введите тут ваш логин и пароль и получите 500 Mb на свой аккаунт». Надеюсь, вы догадываетесь, что на самом деле получите в случае ввода? Пожалуйста, уведомляйте администрацию о подобных ресурсах, чтоб мы могли принимать меры.

Бывают варианты и посложнее.

Вы никаких подозрительных писем не получали, ни по каким стремным ссылкам не ходили, но при заходе на главную страницу сайта выскакивает предложение авторизоваться, как вот тут:

То, что ничего туда ни в коем случае нельзя вводить, надеюсь, и так понятно! Но откуда эта красота?

А давайте-ка отмотаем время назад и вспомним, ни с кем вы случайно баннерами не обменивались на днях? Никакие новые наборы смайликов на сайт не подгружали? Вспомнили? А вот то-то же!

Если вы загрузили на сайт (через файловый менеджер) картинку, которая на самом деле картинкой не является, а таит в себе вредоносный код – то с нашего сервера он выполниться не сможет. Но если вы подгружаете что-то со стороны (то есть просто ссылкой), то на сайте как раз может выскочить вот такое окошко – результат работы скрипта.

Подобная пакость может прятаться так же в импорте удаленного кода, который вы сами (никто вас при этом за Редактор шаблонов не держал! 🙂 ) вставили на сайт! Удаляйте быстро!

БУДЬТЕ ВНИМАТЕЛЬНЕЕ — САЙТ НЕ МОЖЕТ ЗАПРАШИВАТЬ У ВАС ПАРОЛЬ ОТ АДМИН ПАНЕЛИ!!!

Еще один вариант, это если вам в аську вдруг постучалась темная личность, представилась Selen’ой, Kron’ом или Kurt’ом и в процессе разговора (пока вы ошалели от такого внимания) ненавязчиво так интересуется: «Да, кстати, мил человек, а какой у тебя логин-пароль?». Совет – удаляйте такой контакт сразу. Дамы и господа! Вот делать администрации больше нечего как по аське с вами общаться на подобные темы!

БУДЬТЕ ВНИМАТЕЛЬНЕЕ — АДМИНИСТРАЦИЯ НЕ МОЖЕТ ЗАПРАШИВАТЬ У ВАС ПАРОЛЬ ОТ АДМИН ПАНЕЛИ!!!

Порядок вывода комментариев:

По умолчаниюСначала новыеСначала старые

Заработок на фишинге, кардинге — фальшивые сайты и финансовые махинации

Фишинг — вид интернет-мошенничества с целью получить идентификационные данные пользователей ID, пароль, логин, ключи доступа и т.д.

Заработок на фишинге

Фишинг (англ. phishing, от password — «пароль» и fishing — «рыбная ловля», «интернет рыбалка») — вид интернет-мошенничества с целью получить идентификационные данные пользователей (ID, пароль, логин, ключи доступа и т.д.).

Каким образом? Все очень просто и одновременно хитро. Представьте, как действовали бы вы сами, если получили бы письмо от вашего банка с просьбой подтвердить свои данные. Думаю, что вы просто последовали бы инструкциям. Также создаются руткиты.

Кардинг — вид активного интернет-мошенничества. Заключается в получении конфиденциальных данных пользователей международных карточных счетов с последующем их использованием. С помощью специальных аппаратов для чтения пластиковых магнитных карточек мошенники записывают на них украденную информацию (номер карты, пин-код и т.д.). Потом снимают денежные средства на обычных банкоматах. Т.к. украсть нужную информацию путем взлома банковских баз данных практически невозможно, злоумышленники используют фальшивые сайты.

Работа фальшивых сайтов

А происходит оно вот как: на почту приходит сообщение от банка либо администратора того же WebMoney (например), в котором говорится, что произошло что-то в результате чего ваши данные были утеряны. А для их восстановления, вам просто надо зайти на сайт, ввести логин и пароль и провести какие-либо операции. Сделали? Вот и все! Дело в том, что вместо настоящего сайта банка мошенники дают ссылку на его идеальную копию с похожим доменом (вместо i — j, вместо o — 0 и т.д.). После того, как вы авторизуетесь на поддельном домене, мошенники получат информацию о вашем логине и пароле, а потом пойдут делать с вашим счетом все, что им угодно. Хоть спонсирование международного терроризма.

Будьте особенно внимательны при получении подобных писем. Настоящий банк вряд ли будет заниматься такого рода рассылкой. Ведь от этого на прямую зависит имидж банка. Мне известен случай воровства средств с некоторых счетов посредством сети Интернет. Что сделал банк? А ничего! Он вообще не стал сообщать «потерпевшим» об инциденте. Просто втихаря погасил задолженность и все! Об этом случае стало известно очень узкому кругу специалистов банка, название которого по понятным причинам я называть не стану.

Второе и самое распространенное явление — «акции на дурака», на них клюют все меньше, но тем не менее еще клюют. Думаю, вы видели на форумах или получали по почте СПАМовы сообщения, в которых вам предлагали отправить деньги туда-то, чтобы получить впоследствии еще больше. Вот это как раз подобные акции.

Обман пользователей (интернет-мошенничество в любом виде) — уголовно-наказуемое дело. Это значит, что любая противоправная деятельность в сети преследуется по закону. По крайней мере так оно должно быть. Однако интернет-преступления очень сложно расследуются, виновники часто не находятся и остаются безнаказанными. Во всяком случае большинство попыток нашей отечественной милиции по борьбе с кибер-преступностью тщетны.

Работа органов внутренних дел по безопасности и охране интеллектуальной собственности и борьбе с кибер-преступностью пускай остается на их собственной совести. Хакеры пока радуются уровню подготовленности наших правоохранителей. Однако, скоро лафа закончится. В органы стали набирать парней со скажем так, не совсем «чистым прошлым». Конечно, они не имеют судимостей, но занимались они в «прошлой жизни», не совсем хорошими вещами. Также проводятся различные конкурсы среди новоиспеченных «милиционеров». Помогает им и то, что они знают большинство интернет-мошенников, т.к. сами недавно были в их числе. А теперь рыщут сеть в поисках. Конечно, сажать за решетку своих друзей они не собираются, а судьба всех остальных… А то, что они теперь не ломают, а защищают — вполне закономерный процесс развития компьютерной индустрии.

Но, статья не о перипетиях жизни по обе стороны баррикад виртуальной жизни. Мы не станем учить вас секретам нелегальных интернет операций. Мы только ознакомим вас с основами. Для того, чтобы вы сами не стали жертвой преступников, которые закрывают глаза на все нормы морали и крадут денежные средства даже у бедных студентов. Главное — будьте бдительны!

Что такое скимминг

В наши дни большая часть людей расплачивается за покупки при помощи банковской карты. Многие работодатели начисляют заработную плату на карты. Однако внедрение современных технологий провоцирует появление новых мошенников. Теперь они пытаются украсть ваши деньги не только с кошелька, но и с пластиковой карточки. На Западе уже вовсю «бушует» скимминг и потихоньку данный вид мошенничества добирается до нашей страны.

Скимминг представляет собой частный случай кардинга, в ходе которого применяется скиммер — инструмент, используемый для считывания с магнитной дорожки карты. Слово скимминг произошло от английского skim, что значит снимать сливки. Во время осуществления мошеннической операции используется целый набор скиминнговых приспособлений.

Как выглядит инструмент для считывания дорожки карты? Это устройство, которое устанавливается непосредственно в картридер, располагающийся на входной двери в зоне обслуживания клиентов банка, и в картоприемник. Оно состоит из считывающей магнитной головки, памяти, усилителя — преобразователя и переходника, который подключается к ПК.

По размеру скиммеры могут быть миниатюрными. Задача скимминга заключается в считывании всех данных с магнитной дорожки у карты. В дальнейшем эта информация наносится на поддельную карту. В итоге получается так, что проводя операцию по фальшивой карте, списание средств идет с оригинальной карточки.

Для того чтобы получить ПИН держателя используется миниатюрная видеокамера, которая устанавливается на банкомат (может располагаться в рекламных материалах или на козырьке) и направлена на клавиатуру, с которой вводится ПИН-код. После этого совместно со скиммером используется ПИН, а это дает возможность мошенническим образом получить деньги в банкомате. Соответственно, сняты они будут с оригинальной карты.

Энергия миниатюрным устройствам поступает от небольших батареек электропитания. Как правило, устройства тщательно замаскированы под форму и цветовую гамму банкомата.

Скиммеры способны дистанционно передавать полученную с карты информацию злоумышленникам, которые находятся поблизости, а также сохранять украденную информацию. После того, как информация скопирована, злоумышленники, зная ПИН-код, могут снять наличные в любом банкомате нашей страны и заграницей при помощи дубликата карты. Помимо прочего, дубликат используется для покупок в крупных торговых центрах.

Как защитить себя

Для того чтобы обезопасить себя от незаконных списаний по карте, необходимо применять нижеуказанные меры безопасности.

- Никогда не давайте собственную карту посторонним людям, сами проводите все расчеты у терминала.

- Будьте внимательны и бдительны у банкомата.

- Используйте карту только по назначению.

- Обращайте пристальное внимание на внешний вид банкомата – не вызывает ли подозрений клавиатура (при скимминге она расположена выше корпуса банкомата, а под накладной клавиатурой можно заметить оригинальную) или рекламные материалы. Фальшивая клавиатура немного сдвигается при прикосновении. Помимо прочего, она как бы немного приподнята.

- Не используйте карту в местах, которые вызывают подозрение.

- Производите банковские операции в одном проверенном банкомате.

- Проверьте, нет ли установленных замаскированных мини-видеокамер.

Какими еще способами можно обезопасить себя

Если у вас есть такая возможность, применяйте карты, оснащенные встроенным микрочипом.

Постарайтесь привыкнуть вводить собственный ПИН-код одной рукой, быстро, другой рукой прикрывайте клавиатуру банкомата. Не забудьте посмотреть, не стоит ли кто-нибудь поблизости с вами или у вас за спиной.

В том случае, если ваш банк предлагает подключение услуги оповещения о проведенных по карте транзакциях, не отказывайтесь.

Постарайтесь не снимать финансы ночью. Именно в это время происходит установка скимминговой аппаратуры. Все дело в том, что ночью служба безопасности банка не ведет мониторинг устройств.

Увидели скимминговую аппаратуру? Забудьте о праведном гневе и не пытайтесь изъять его. Устройство стоит дорого, а мошенники, заметившие ваше любопытство, могут дойти даже до применения физической силы по отношению к вам. Лучший выход из ситуации — спокойно дойти до службы безопасности банка и обратиться к ней, или выйти из здания банка и позвонить прямо в полицию!

Стали жертвой мошенников? Тогда вам стоит незамедлительно обратиться в свой банк и произвести блокировку карты.

Фишинг — Phishing — qaz.wiki

Попытка получить конфиденциальную информацию, выдавая себя за надежную организацию

Пример фишингового письма, замаскированного под официальное письмо от (вымышленного) банка. Отправитель пытается обманом заставить получателя раскрыть конфиденциальную информацию, «подтверждая» ее на веб-сайте фишера. Обратите внимание на орфографические ошибки слов , полученных и несоответствие , как получили и discrepency , соответственно. Хотя URL-адрес веб-страницы банка кажется действительным, гиперссылка указывает на веб-страницу фишера.

Фишинг — это мошенническая попытка получить конфиденциальную информацию или данные, такие как имена пользователей, пароли и данные кредитной карты , замаскировавшись под надежную организацию в электронном сообщении . Обычно фишинг осуществляется с помощью подделки электронной почты , обмена мгновенными сообщениями и текстовыми сообщениями. Фишинг часто побуждает пользователей вводить личную информацию на поддельный веб-сайт, который соответствует внешнему виду законного сайта.

Фишинг — это пример методов социальной инженерии , используемых для обмана пользователей. Пользователи соблазняются сообщениями, которые якобы исходят от доверенных лиц, таких как социальные веб-сайты , сайты аукционов , банки, коллег / руководителей, процессоры онлайн-платежей или ИТ-администраторы.

Попытки справиться с фишинговыми инцидентами включают законодательство , обучение пользователей, информирование общественности и технические меры безопасности (последние из-за фишинговых атак, часто использующих слабые места в текущей веб-безопасности).

Слово создаются как омофонном и сенсационное правописании на рыбалку , под влиянием фрикинга .

Типы

Целевой фишинг

Попытки фишинга, направленные на конкретных лиц или компании, известны как целевой фишинг . В отличие от массового фишинга злоумышленники с целевым фишингом часто собирают и используют личную информацию о своей цели, чтобы увеличить вероятность успеха.

Первое исследование социального фишинга, типа целевой фишинг-атаки, использующей информацию о дружбе из социальных сетей, дало более 70% успешных экспериментов.

В организациях целевой фишинг нацелен на сотрудников, как правило, руководителей или сотрудников финансовых отделов, имеющих доступ к финансовым данным.

Threat Group-4127 (Fancy Bear) использовала тактику целевого фишинга для нацеливания на учетные записи электронной почты, связанные с президентской кампанией Хиллари Клинтон в 2016 году. Они атаковали более 1800 учетных записей Google и внедрили домен accounts-google.com, чтобы угрожать целевым пользователям.

Китобойный промысел

Термин « китобойный промысел» относится к целевым фишинговым атакам, направленным конкретно на руководителей высшего звена и других известных целей. В этих случаях контент будет ориентирован на руководителя высшего звена и его роль в компании. Содержание электронного письма о китобойном нападении может быть административным вопросом, например повесткой в суд или жалобой клиента.

Кетфишинг и кетфишинг

Катфишинг (пишется с помощью «ph») — это тип онлайн-обмана, который включает в себя близкое знакомство с кем-либо, чтобы получить доступ к информации или ресурсам, обычно находящимся под контролем знака, или иным образом получить контроль над поведением цель.

Кетфишинг (пишется буквой «f»), похожая, но отличная от других концепция, включает в себя человека, создающего присутствие в социальной сети в качестве марионетки в носке или вымышленного человека, чтобы вовлечь кого-то в (обычно) романтические отношения. Обычно это начинается в Интернете, с надежды или обещания перерасти в реальный роман. Это никогда не является целью преступника; как правило, он стремится получить доступ к деньгам или ресурсам марки или получить подарки или иное вознаграждение от жертвы. Иногда это может быть форма корыстного привлечения внимания.

Клонировать фишинг

Клонирующий фишинг — это тип фишинговой атаки, при которой у законного и ранее доставленного электронного письма, содержащего вложение или ссылку, были взяты его содержание и адрес (а) получателя, которые использовались для создания почти идентичного или клонированного электронного письма. Вложение или ссылка в электронном письме заменяется вредоносной версией, а затем отправляется с поддельного адреса электронной почты, который выглядит как исходящий от исходного отправителя. Он может претендовать на повторную отправку оригинала или обновленной версии оригиналу. Обычно для этого требуется, чтобы либо отправитель, либо получатель были ранее взломаны, чтобы злонамеренная третья сторона могла получить законную электронную почту.

Аудиторские фирмы и бухгалтеры часто становятся объектами фишинга. Обычно это происходит по электронной почте, поэтому анализ текста — распространенный способ анализа фишинговых писем.

Голосовой фишинг

Не для всех фишинговых атак требуется поддельный веб-сайт. В сообщениях, которые якобы были отправлены из банка, пользователям предлагалось набрать номер телефона в случае проблем с их банковскими счетами. После набора номера телефона (принадлежащего фишеру и предоставленного услугой передачи голоса по IP ) пользователям предлагалось ввести номера своих учетных записей и PIN-код. Вишинг (голосовой фишинг) иногда использует поддельные данные идентификатора вызывающего абонента, чтобы создать впечатление, что звонки поступают из доверенной организации.

SMS-фишинг

С помощью SMS-фишинга или смишинга используются текстовые сообщения сотового телефона, чтобы доставить приманку, чтобы побудить людей раскрыть свою личную информацию. Smishing-атаки обычно предлагают пользователю щелкнуть ссылку, позвонить по номеру телефона или связаться с адресом электронной почты, предоставленным злоумышленником в SMS-сообщении. Затем жертве предлагается предоставить свои личные данные; часто учетные данные для других веб-сайтов или служб. Кроме того, из-за особенностей мобильных браузеров URL-адреса могут отображаться не полностью; это может затруднить идентификацию незаконной страницы входа в систему. Поскольку рынок мобильных телефонов сейчас насыщен смартфонами, у всех есть быстрое подключение к Интернету, вредоносная ссылка, отправленная через SMS, может дать тот же результат, что и при отправке по электронной почте . Смайлы могут приходить с телефонных номеров в странном или неожиданном формате.

В июне 2018 года Агентство социальных услуг округа Ориндж (SSA) предупредило жителей о мошенничестве с текстовыми сообщениями, которое пытается получить информацию о держателях карт клиентов CalWORKs, CalFresh и General Relief по всей Калифорнии.

Методы

Манипуляция ссылками

Большинство видов фишинга используют те или иные формы технического обмана, предназначенные для того, чтобы сделать ссылку в электронном письме (и поддельный веб-сайт, на который она ведет), похоже, принадлежащей поддельной организации . Ошибки в написании URL-адресов или использование поддоменов — распространенные уловки, используемые фишерами. В следующем примере URL, http://www.yourbank.example.com/он появляется , как будто URL приведет вас к примеру раздел yourbank сайта; фактически этот URL-адрес указывает на раздел « yourbank » (т. е. фишинг) на примере веб-сайта. Другой распространенный прием — сделать так, чтобы отображаемый текст ссылки (текст между тегами <A> ) предлагал надежное место назначения, когда ссылка фактически ведет на сайт фишеров. Многие почтовые клиенты для настольных ПК и веб-браузеры будут отображать целевой URL-адрес ссылки в строке состояния при наведении на нее указателя мыши . Однако в некоторых случаях такое поведение может быть отменено фишером. Эквивалентные мобильные приложения обычно не имеют этой функции предварительного просмотра.

Интернационализированные доменные имена (IDN) могут быть использованы с помощью спуфинга IDN или атак омографа для создания веб-адресов, визуально идентичных легитимному сайту, которые вместо этого приводят к вредоносной версии. Фишеры воспользовались аналогичным риском, используя открытые перенаправители URL-адресов на веб-сайтах доверенных организаций, чтобы замаскировать вредоносные URL-адреса с помощью доверенного домена. Даже цифровые сертификаты не решают эту проблему, потому что фишер вполне может приобрести действующий сертификат и впоследствии изменить контент для подделки подлинного веб-сайта или вообще разместить фишинговый сайт без SSL .

Уклонение от фильтров

Иногда фишеры использовали изображения вместо текста, чтобы антифишинговым фильтрам было труднее обнаружить текст, обычно используемый в фишинговых письмах. В ответ более сложные антифишинговые фильтры могут восстанавливать скрытый текст на изображениях с помощью оптического распознавания символов (OCR).

Чтобы избежать методов защиты от фишинга, которые сканируют веб-сайты на предмет фишингового текста, фишеры иногда используют Adobe Flash (метод, известный как флешинг). Они очень похожи на настоящий веб-сайт, но скрывают текст в мультимедийном объекте.

Подделка веб-сайтов

Некоторые фишинговые мошенники используют команды JavaScript для изменения адресной строки веб-сайта, на который они ведут. Это делается либо путем размещения изображения законного URL-адреса над адресной строкой, либо путем закрытия исходной панели и открытия новой с допустимым URL-адресом.

Злоумышленник также потенциально может использовать недостатки в собственных скриптах доверенного веб-сайта против жертвы. Эти типы атак, известные как межсайтовые сценарии (XSS), особенно проблематичны, потому что они заставляют пользователя войти в систему на собственной веб-странице своего банка или службы, где все, от веб-адреса до сертификатов безопасности, отображается правильно. На самом деле ссылка на веб-сайт создана для проведения атаки, поэтому ее очень сложно обнаружить без специальных знаний. Такой недостаток был использован в 2006 году против PayPal .

Скрытое перенаправление

Скрытое перенаправление — это хитрый метод фишинговых атак, при котором ссылки выглядят законными, но фактически перенаправляют жертву на веб-сайт злоумышленника. Ошибка обычно маскируется под всплывающим окном входа в систему на основе домена затронутого сайта. Это может повлиять на OAuth 2.0 и OpenID на основе хорошо известных параметров эксплойта. При этом часто используются открытые перенаправления и XSS- уязвимости на веб-сайтах сторонних приложений. Пользователи также могут быть тайно перенаправлены на фишинговые веб-сайты через вредоносные расширения браузера.

Обычные попытки фишинга легко обнаружить, поскольку URL-адрес вредоносной страницы обычно отличается от реальной ссылки на сайт. Для скрытого перенаправления злоумышленник может вместо этого использовать настоящий веб-сайт, повредив его с помощью вредоносного всплывающего диалогового окна входа в систему. Это отличает скрытое перенаправление от других.

Например, предположим, что жертва нажимает вредоносную фишинговую ссылку, начинающуюся с Facebook . Всплывающее окно от Facebook спросит, хочет ли жертва авторизовать приложение. Если жертва решит авторизовать приложение, злоумышленнику будет отправлен «токен», и личная конфиденциальная информация жертвы может быть раскрыта. Эта информация может включать адрес электронной почты, дату рождения, контакты и историю работы. Если «токен» имеет более высокие привилегии, злоумышленник может получить более конфиденциальную информацию, включая почтовый ящик, присутствие в сети и список друзей. Что еще хуже, злоумышленник может контролировать учетную запись пользователя и управлять ею . Даже если жертва не захочет авторизируйте приложение, он все равно будет перенаправлен на веб-сайт, контролируемый злоумышленником. Это потенциально может дополнительно скомпрометировать жертву.

Эта уязвимость была обнаружена Ван Цзином, доктором математических наук. студент школы физико-математических наук Технологического университета Наньян в Сингапуре. Скрытое перенаправление является заметным недостатком безопасности, хотя и не представляет угрозы для Интернета, заслуживающей особого внимания.

Социальная инженерия

Пользователи могут быть поощрены нажимать на различные виды неожиданного контента по разным техническим и социальным причинам. Например, вредоносное вложение может маскироваться под файл Google Doc, связанный с ним .

В качестве альтернативы пользователи могут быть возмущены фейковой новостью , щелкнуть ссылку и заразиться.

Другие техники

- Другая успешно использованная атака — перенаправить клиента на законный веб-сайт банка, а затем разместить всплывающее окно с запросом учетных данных вверху страницы таким образом, чтобы многие пользователи думали, что банк запрашивает эту конфиденциальную информацию.

- Tabnabbing использует преимущества просмотра с вкладками, с несколькими открытыми вкладками. Этот метод незаметно перенаправляет пользователя на уязвимый сайт. Этот метод работает в обратном направлении по сравнению с большинством методов фишинга, поскольку он не приводит пользователя напрямую на мошеннический сайт, а вместо этого загружает поддельную страницу на одной из открытых вкладок браузера.

История

1980-е

Метод фишинга был подробно описан в документе и презентации, представленных Международной группе пользователей HP в 1987 году , Interex.

1990-е годы

Считается, что термин «фишинг» был придуман известным спамером и хакером в середине 90-х годов Ханом С. Смитом . Первое зарегистрированное упоминание этого термина встречается в хакерском инструменте AOHell (по словам его создателя), который включает функцию попытки кражи паролей или финансовых данных пользователей America Online.

Ранний фишинг AOL

Фишинг на AOL был тесно связан с сообществом варез, которое обменивалось нелицензионным программным обеспечением, и сценой взлома черной шляпы, которая совершала мошенничество с кредитными картами и другие онлайн-преступления. Правоприменение AOL обнаружит слова, используемые в чатах AOL для приостановки аккаунтов лиц, причастных к подделке программного обеспечения и торговле украденными аккаунтами. Этот термин был использован потому, что «<> <» — это единственный наиболее распространенный тег HTML, который естественным образом обнаруживается во всех стенограммах чата и поэтому не может быть обнаружен или отфильтрован сотрудниками AOL. Символ <> <был заменен на любую формулировку, касающуюся украденных кредитных карт, счетов или незаконной деятельности. Поскольку символ выглядел как рыба, и из-за популярности фрикинга его адаптировали как «Фишинг». AOHell , выпущенная в начале 1995 года, представляла собой программу, предназначенную для взлома пользователей AOL, позволяя злоумышленнику выдавать себя за сотрудника AOL и отправлять мгновенное сообщение потенциальной жертве с просьбой раскрыть свой пароль. Чтобы побудить жертву отказаться от конфиденциальной информации, сообщение может включать такие императивы, как «подтвердить свою учетную запись» или «подтвердить платежную информацию».

После того, как жертва раскрыла пароль, злоумышленник мог получить доступ к учетной записи жертвы и использовать ее в мошеннических целях. Как для фишинга, так и для варазинга на AOL обычно требовались специально написанные программы, такие как AOHell . Фишинг стал настолько распространенным в AOL, что они добавили строку во все мгновенные сообщения, в которой говорилось: «Никто, работающий в AOL, не будет запрашивать ваш пароль или платежную информацию». Пользователь, использующий одновременно учетную запись AIM и учетную запись AOL от интернет-провайдера, может фишинговать членов AOL с относительной безнаказанностью, поскольку интернет-аккаунты AIM могут использоваться участниками интернета, не являющимися членами AOL, и к ним не могут быть применены какие-либо меры (т.е. action) .. В конце 1995 года взломщики AOL прибегли к фишингу для получения законных учетных записей после того, как в конце 1995 года AOL приняла меры по предотвращению использования поддельных, автоматически сгенерированных номеров кредитных карт для открытия счетов. В конце концов, политика AOL вынудила нарушить авторские права на серверах AOL, и AOL незамедлительно деактивировала учетные записи, участвующие в фишинге, часто до того, как жертвы успевали ответить. Из-за закрытия сцены варез на AOL большинство фишеров покинули сервис.

2000-е

- 2001 г.

- 2003 г.

- О первой известной фишинговой атаке на розничный банк сообщил The Banker в сентябре 2003 года.

- 2004 г.

- По оценкам, в период с мая 2004 г. по май 2005 г. приблизительно 1,2 миллиона пользователей компьютеров в США понесли убытки, вызванные фишингом, на общую сумму около 929 миллионов долларов США . Предприятия США теряют около 2 миллиардов долларов США в год, поскольку их клиенты становятся жертвами.

- Фишинг считается полностью организованной частью черного рынка. В глобальном масштабе появились специализации, которые предоставляли фишинговое программное обеспечение для оплаты (тем самым передавая риски на аутсорсинг), которые собирались и внедрялись в фишинговые кампании организованными бандами.

- 2005 г.

- В Соединенном Королевстве убытки от мошенничества с использованием веб-банкинга — в основном от фишинга — почти удвоились до 23,2 млн фунтов стерлингов в 2005 году с 12,2 млн фунтов стерлингов в 2004 году, при этом каждый 20-й компьютерный пользователь заявил, что проиграл в результате фишинга в 2005 году.

- 2006 г.

- Почти половина фишинговых краж в 2006 году была совершена группами, действующими через Российскую бизнес-сеть из Санкт-Петербурга .

- Банки спорят с клиентами по поводу потерь от фишинга. Позиция банковского органа Великобритании APACS заключается в том, что «клиенты также должны принимать разумные меры предосторожности … чтобы они не были уязвимы для преступников». Точно так же, когда первая волна фишинговых атак поразила банковский сектор Ирландской Республики в сентябре 2006 года, Банк Ирландии сначала отказался покрывать убытки, понесенные его клиентами, хотя убытки в размере 113 000 евро были компенсированы.

- Фишеры нацелены на клиентов банков и сервисов онлайн-платежей. Электронные письма, предположительно от Налоговой службы США , использовались для сбора конфиденциальных данных от налогоплательщиков США. Хотя первые такие примеры были отправлены без разбора в ожидании того, что некоторые из них будут получены клиентами определенного банка или службы, недавнее исследование показало, что фишеры в принципе могут определять, какие банки используют потенциальные жертвы, и соответственно нацеливать поддельные электронные письма.

- Сайты социальных сетей являются основной целью фишинга, поскольку личные данные на таких сайтах могут быть использованы для кражи личных данных ; в конце 2006 года компьютерный червь захватил страницы MySpace и изменил ссылки, чтобы направлять посетителей на веб-сайты, предназначенные для кражи данных для входа.

- 2007 г.

- 3,6 миллиона взрослых потеряли 3,2 миллиарда долларов США за 12 месяцев, закончившихся в августе 2007 года. Microsoft утверждает, что эти оценки сильно преувеличены и оценивает ежегодные потери от фишинга в США в 60 миллионов долларов .

- Злоумышленники, которые взломали базу данных TD Ameritrade и взяли 6,3 миллиона адресов электронной почты (хотя они не смогли получить номера социального страхования, номера счетов, имена, адреса, даты рождения, номера телефонов и торговые операции), также хотели получить имена пользователей учетных записей и пароли, поэтому они начали последующую целевую фишинговую атаку.

- 2008 г.

- Сайт для обмена файлами RapidShare стал объектом фишинга для получения премиум-аккаунта, который снимает ограничения скорости загрузки, автоматическое удаление загрузок, ожидание загрузки и время охлаждения между загрузками.

- Криптовалюты, такие как Биткойн, облегчают продажу вредоносного программного обеспечения, делая транзакции безопасными и анонимными.

- 2009 г.

- В январе 2009 года в результате фишинговой атаки были осуществлены несанкционированные банковские переводы на сумму 1,9 миллиона долларов США через банковские счета Experi-Metal.

- В третьем квартале 2009 года Рабочая группа по борьбе с фишингом сообщила о получении 115 370 сообщений о фишинге по электронной почте от потребителей, причем более 25% фишинговых страниц размещено в США и Китае.

2010-е

| Год | Кампании |

|---|---|

| 2005 г. | |

| 2006 г. | |

| 2007 г. | |

| 2008 г. | |

| 2009 г. | |

| 2010 г. | |

| 2011 г. | |

| 2012 г. | |

| 2013 | |

| 2014 г. | |

| 2015 г. |

- 2011 г.

- В марте 2011 года сотрудники Internal RSA успешно подверглись фишингу, в результате чего были украдены главные ключи для всех токенов безопасности RSA SecureID, которые впоследствии были использованы для взлома поставщиков оборонных услуг США.

- Китайские фишинговые кампании были нацелены на аккаунты Gmail высокопоставленных должностных лиц правительств и вооруженных сил США и Южной Кореи, а также китайских политических активистов.

- 2012 г.

- По словам Гоша, в 2012 году было совершено 445 004 атаки по сравнению с 258 461 в 2011 году и 187 203 в 2010 году.

- 2013

- В августе 2013 года рекламный сервис Outbrain подвергся целевой фишинг-атаке, и SEA разместила перенаправления на веб-сайты The Washington Post, Time и CNN.

- В октябре 2013 года электронные письма якобы от American Express были отправлены неизвестному количеству получателей.

- В ноябре 2013 года у целевых клиентов было украдено 110 миллионов записей о клиентах и кредитных картах через фишинговую учетную запись субподрядчика. Впоследствии был уволен генеральный директор и сотрудники отдела ИТ-безопасности.

- К декабрю 2013 года программа- вымогатель Cryptolocker заразила 250 000 компьютеров. По данным Dell SecureWorks , 0,4% или более зараженных, вероятно, согласились с требованием выкупа.

- 2014 г.

- В январе 2014 года исследовательская лаборатория Seculert обнаружила новую целевую атаку с использованием Xtreme RAT . В этой атаке использовались целевые фишинговые электронные письма для нацеливания на израильские организации и развертывания передового вредоносного ПО. Было взломано 15 машин, в том числе принадлежащие Гражданской администрации Иудеи и Самарии .

- В августе 2014 года было установлено, что утечка фотографий знаменитостей из iCloud основана на фишинговых письмах, отправленных жертвам, которые выглядели так, как будто они пришли от Apple или Google, с предупреждением жертв о том, что их учетные записи могут быть скомпрометированы, и с запросом данных их учетных записей.

- В ноябре 2014 года в результате фишинговых атак на ICANN был получен административный доступ к Централизованной системе данных зоны; также были получены данные о пользователях в системе и доступ к вики-странице, блогу и информационному порталу Whois ICANN.

- 2015 г.

- 2016 г.

- В феврале австрийская аэрокосмическая компания FACC AG была украдена на 42 миллиона евро (47 миллионов долларов) посредством атаки BEC, а впоследствии уволила и финансового директора, и главного исполнительного директора.

- Fancy Bear провела целевые фишинговые атаки на адреса электронной почты, связанные с Национальным комитетом Демократической партии, в первом квартале 2016 года.

- The Wichita Eagle сообщила, что « сотрудники KU становятся жертвами фишинга, теряют зарплату»

- Fancy Медведь подозревается быть за фишинг атаки в августе 2016 года на членов Бундестага и нескольких политических партий , таких как Линкен лидер -faction Вагенкнехт , Junge Союза и ХДС в Сааре .

- В августе 2016 года Всемирное антидопинговое агентство сообщило о получении фишинговых писем, отправленных пользователям его базы данных, которые утверждали, что они являются официальным WADA, но согласуются с российской хакерской группой Fancy Bear. Согласно WADA, некоторые данные, опубликованные хакерами, были сфальсифицированы.

- В течение нескольких часов после результатов выборов в США в 2016 году российские хакеры отправили электронные письма с поддельных адресов электронной почты Гарвардского университета , используя методы, похожие на фишинг, для публикации фейковых новостей, нацеленных на обычных американских избирателей.

- 2017 г.

- В 2017 году 76% организаций подверглись фишинговым атакам. Почти половина опрошенных специалистов по информационной безопасности заявили, что с 2016 года количество атак увеличилось.

- В первой половине 2017 года компании и жители Катара подверглись более чем 93 570 фишинговым атакам за три месяца.

- Фишинговое электронное письмо, отправленное пользователям Google и Facebook, успешно побудило сотрудников перевести деньги в размере 100 миллионов долларов США на зарубежные банковские счета, находящиеся под контролем хакера. С тех пор он был арестован Министерством юстиции США.

- В августе 2017 года клиенты Amazon столкнулись с фишинг-атакой Amazon Prime Day, когда хакеры рассылали клиентам Amazon, казалось бы, законные сделки. Когда клиенты Amazon пытались совершить покупки с использованием «сделок», транзакция не могла быть завершена, что побуждало клиентов розничного продавца ввести данные, которые могли быть скомпрометированы или украдены.

- 2018 г.

- В 2018 году компания block.one, разработавшая блокчейн EOS.IO , подверглась атаке со стороны фишинговой группы, которая рассылала всем клиентам фишинговые письма с целью перехвата ключа криптовалютного кошелька пользователя; а более поздняя атака была нацелена на жетоны airdrop.

| Год | Янв | Фев | Мар | Апр | май | Июн | Июл | Авг | Сен | Октябрь | Ноя | Декабрь | Общее |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 2005 г. | 12 845 | 13 468 | 12 883 | 14 411 | 14 987 | 15 050 | 14 135 | 13 776 | 13 562 | 15 820 | 16 882 | 15 244 | 173 063 |

| 2006 г. | 17 877 | 17 163 | 18 480 | 17 490 | 20 109 | 28 571 | 23 670 | 26 150 | 22 136 | 26 877 | 25 816 | 23 787 | 268 126 |

| 2007 г. | 29 930 | 23 610 | 24 853 | 23 656 | 23 415 | 28 888 | 23 917 | 25 624 | 38 514 | 31 650 | 28 074 | 25 683 | 327 814 |

| 2008 г. | 29 284 | 30 716 | 25 630 | 24 924 | 23 762 | 28 151 | 24 007 | 33 928 | 33 261 | 34 758 | 24 357 | 23 187 | 335 965 |

| 2009 г. | 34 588 | 31 298 | 30 125 | 35 287 | 37 165 | 35 918 | 34 683 | 40 621 | 40 066 | 33 254 | 30 490 | 28 897 | 412 392 |

| 2010 г. | 29 499 | 26 909 | 30 577 | 24 664 | 26 781 | 33 617 | 26 353 | 25 273 | 22 188 | 23 619 | 23 017 | 21 020 | 313 517 |

| 2011 г. | 23 535 | 25 018 | 26 402 | 20 908 | 22 195 | 22 273 | 24,129 | 23 327 | 18 388 | 19 606 | 25 685 | 32 979 | 284 445 |

| 2012 г. | 25 444 | 30 237 | 29 762 | 25 850 | 33 464 | 24 811 | 30 955 | 21 751 | 21 684 | 23 365 | 24 563 | 28 195 | 320 081 |

| 2013 | 28 850 | 25 385 | 19 892 | 20 086 | 18 297 | 38 100 | 61 453 | 61 792 | 56 767 | 55 241 | 53 047 | 52 489 | 491 399 |

| 2014 г. | 53 984 | 56 883 | 60 925 | 57 733 | 60 809 | 53 259 | 55 282 | 54 390 | 53 661 | 68 270 | 66 217 | 62 765 | 704 178 |

| 2015 г. | 49 608 | 55 795 | 115 808 | 142 099 | 149 616 | 125 757 | 142 155 | 146 439 | 106 421 | 194 499 | 105 233 | 80 548 | 1,413,978 |

| 2016 г. | 99 384 | 229 315 | 229 265 | 121 028 | 96 490 | 98 006 | 93 160 | 66 166 | 69 925 | 51 153 | 64 324 | 95 555 | 1,313,771 |

| 2017 г. | 96 148 | 100 932 | 121 860 | 87 453 | 93 285 | 92 657 | 99 024 | 99 172 | 98 012 | 61 322 | 86 547 | 85 744 | 1,122,156 |

| 2018 г. | 89 250 | 89 010 | 84 444 | 91 054 | 82 547 | 90 882 | 93 078 | 89 323 | 88 156 | 87 619 | 64 905 | 87 386 | 1 040 654 |

| 2019 г. | 34 630 | 35 364 | 42 399 | 37 054 | 40 177 | 34 932 | 35 530 | 40 457 | 42 273 | 45 057 | 42 424 | 45 072 | 475 369 |

«Отчеты APWG о тенденциях фишинговых атак» . Проверено 5 мая 2019 года .

Анти-Фишинг

Существуют антифишинговые веб-сайты, которые публикуют точные сообщения, которые в последнее время распространяются в Интернете, например FraudWatch International и Millersmiles. Такие сайты часто предоставляют конкретную информацию о конкретных сообщениях.

Еще в 2007 году применение антифишинговых стратегий компаниями, нуждающимися в защите личной и финансовой информации, было низким. Сейчас существует несколько различных методов борьбы с фишингом, в том числе законодательство и технологии, разработанные специально для защиты от фишинга. Эти методы включают шаги, которые могут быть предприняты как отдельными лицами, так и организациями. Теперь о фишинге по телефону, веб-сайту и электронной почте можно сообщать властям, как описано ниже .

Обучение пользователей

Кадр из анимационного фильма Федеральной торговой комиссии США, цель которого — ознакомить граждан с тактикой фишинга.

Людей можно научить распознавать попытки фишинга и бороться с ними с помощью различных подходов. Такое обучение может быть эффективным, особенно если при обучении делается упор на концептуальные знания и обеспечивается прямая обратная связь.

Многие организации проводят регулярные имитационные фишинговые кампании, нацеленные на своих сотрудников, чтобы измерить эффективность их обучения.

Люди могут предпринять шаги, чтобы избежать попыток фишинга, слегка изменив свои привычки просмотра. При обращении к учетной записи, требующей «верификации» (или по любой другой теме, используемой фишерами), разумной мерой предосторожности является обращение в компанию, от которой, по-видимому, исходит электронное письмо, чтобы проверить его подлинность. В качестве альтернативы адрес, который известен человеку как подлинный веб-сайт компании, можно ввести в адресную строку браузера, вместо того, чтобы доверять каким-либо гиперссылкам в подозрительном фишинговом сообщении.

Практически все законные электронные письма от компаний своим клиентам содержат информацию, недоступную для фишеров. Некоторые компании, например PayPal , всегда обращаются к своим клиентам по имени пользователя в электронных письмах, поэтому, если электронное письмо обращается к получателю в общем виде (« Уважаемый клиент PayPal »), это, скорее всего, попытка фишинга. Кроме того, PayPal предлагает различные методы для определения поддельных электронных писем и рекомендует пользователям пересылать подозрительные электронные письма на свой домен [email protected] для расследования и предупреждения других клиентов. Однако небезопасно предполагать, что наличие личной информации само по себе гарантирует, что сообщение является законным, и некоторые исследования показали, что наличие личной информации существенно не влияет на вероятность успеха фишинговых атак; что говорит о том, что большинство людей не обращает внимания на такие детали.

Электронные письма от банков и компаний, выпускающих кредитные карты, часто включают частичные номера счетов. Однако недавнее исследование показало, что публика обычно не различает первые несколько цифр и несколько последних цифр номера счета — серьезная проблема, поскольку первые несколько цифр часто совпадают для всех клиентов финансового учреждения.

Рабочая группа Анти-Фишинг производит регулярный отчет о тенденциях в области фишинга.

Google опубликовал видео, демонстрирующее, как идентифицировать себя и защитить себя от фишинговых атак.

Технические подходы

Доступен широкий спектр технических подходов для предотвращения фишинговых атак, достигаемых пользователями, или предотвращения их успешного перехвата конфиденциальной информации.

Фильтрация фишинговых писем

Специализированные спам-фильтры могут уменьшить количество фишинговых писем, доходящих до почтовых ящиков их адресатов. Эти фильтры используют ряд методов, включая машинное обучение и подходы к обработке естественного языка, для классификации фишинговых писем и отклонения писем с поддельными адресами.

Браузеры, предупреждающие пользователей о мошеннических веб-сайтах

Снимок экрана Firefox 2.0.0.1 Предупреждение о подозрительном фишинговом сайте

Еще один популярный подход к борьбе с фишингом — ведение списка известных фишинговых сайтов и проверка сайтов по этому списку. Одной из таких услуг является служба безопасного просмотра . Все веб-браузеры, такие как Google Chrome , Internet Explorer 7, Mozilla Firefox 2.0, Safari 3.2 и Opera, содержат этот тип средств защиты от фишинга. Firefox 2 использовал антифишинговую программу Google . Opera 9.1 использует живые черные списки от Phishtank , cyscon и GeoTrust , а также живые белые списки от GeoTrust. Некоторые реализации этого подхода отправляют посещенные URL-адреса в центральную службу для проверки, что вызывает опасения по поводу конфиденциальности. Согласно отчету Mozilla, опубликованному в конце 2006 года, в исследовании, проведенном независимой компанией по тестированию программного обеспечения, было установлено, что Firefox 2 более эффективен, чем Internet Explorer 7 при обнаружении мошеннических сайтов.

Подход, представленный в середине 2006 года, предполагает переключение на специальную службу DNS, которая фильтрует известные фишинговые домены: это будет работать с любым браузером и в принципе аналогично использованию файла hosts для блокировки веб-рекламы.

Чтобы смягчить проблему фишинговых сайтов, выдающих себя за сайт-жертву путем встраивания его изображений (например, логотипов), несколько владельцев сайтов изменили изображения, чтобы отправить посетителю сообщение о том, что сайт может быть мошенническим. Изображение может быть перемещено в новое имя файла, а исходное изображение может быть заменено навсегда, или сервер может определить, что изображение не было запрошено как часть обычного просмотра, и вместо этого отправить предупреждающее изображение.

Добавление пароля для входа в систему

Веб-сайт Bank of America — один из нескольких, который предлагает пользователям выбрать личное изображение (продается как SiteKey ) и отображает это выбранное пользователем изображение с любыми формами, запрашивающими пароль. Пользователям онлайн-сервисов банка предлагается вводить пароль, только когда они видят выбранное изображение. Однако несколько исследований показывают, что немногие пользователи воздерживаются от ввода своих паролей при отсутствии изображений. Кроме того, эта функция (как и другие формы двухфакторной аутентификации ) уязвима для других атак, например, от скандинавского банка Nordea в конце 2005 года и Citibank в 2006 году.

Аналогичная система, в которой каждому пользователю веб-сайта отображается автоматически сгенерированный «Идентификационный знак», состоящий из цветного слова в цветном поле, используется в других финансовых учреждениях.

Защитные оболочки — это связанная техника, которая включает наложение выбранного пользователем изображения на форму входа в систему в качестве визуального сигнала о том, что форма является законной. Однако, в отличие от схем изображений на основе веб-сайтов, само изображение используется только пользователем и браузером, а не между пользователем и веб-сайтом. Схема также основана на протоколе взаимной аутентификации , что делает ее менее уязвимой для атак, затрагивающих схемы аутентификации только для пользователей.

Еще один метод основан на динамической сетке изображений, которая различается для каждой попытки входа в систему. Пользователь должен идентифицировать изображения, которые соответствуют их заранее выбранным категориям (например, собаки, автомобили и цветы). Только после того, как они правильно определили изображения, соответствующие их категориям, им разрешается вводить буквенно-цифровой пароль для завершения входа в систему. В отличие от статических изображений, используемых на веб-сайте Bank of America, метод аутентификации на основе динамических изображений создает одноразовый пароль для входа в систему, требует активного участия пользователя и его очень сложно правильно воспроизвести на фишинговом веб-сайте, поскольку он может необходимо отображать другую сетку случайно сгенерированных изображений, которая включает секретные категории пользователя.

Мониторинг и удаление

Некоторые компании предлагают банкам и другим организациям, которые могут пострадать от фишинговых атак, круглосуточные услуги для отслеживания, анализа и помощи в закрытии фишинговых веб-сайтов. Автоматическое обнаружение фишингового контента все еще ниже приемлемого уровня для прямых действий, а анализ на основе контента достигает 80-90% успеха, поэтому большинство инструментов включают ручные шаги для подтверждения обнаружения и авторизации ответа. Частные лица могут внести свой вклад, сообщая о фишинге как волонтерам, так и отраслевым группам, таким как cyscon или PhishTank . О фишинговых веб-страницах и электронных письмах можно сообщать в Google.

Проверка и подписание транзакции

Также появились решения, использующие мобильный телефон (смартфон) в качестве второго канала для проверки и авторизации банковских транзакций.

Многофакторная аутентификация

Организации могут реализовать двухфакторную или многофакторную аутентификацию (MFA), при которой пользователь должен использовать как минимум два фактора при входе в систему (например, пользователь должен предъявить смарт-карту и пароль). Это снижает некоторый риск: в случае успешной фишинг-атаки украденный пароль сам по себе не может быть повторно использован для дальнейшего взлома защищенной системы. Однако есть несколько методов атаки, с помощью которых можно обойти многие типичные системы. В схемах MFA, таких как WebAuthn, эта проблема решена специально.

Редактирование содержимого электронной почты

Организации, которые ставят безопасность выше удобства, могут потребовать от пользователей своих компьютеров использовать почтовый клиент, который удаляет URL-адреса из сообщений электронной почты, что делает невозможным для читателя электронной почты щелкнуть ссылку или даже скопировать URL-адрес. Хотя это может вызвать неудобства, оно практически полностью исключает фишинговые атаки по электронной почте.

Ограничения технических ответов

В статье Forbes в августе 2014 года утверждается, что проблема фишинга сохраняется даже после десяти лет продажи антифишинговых технологий, потому что фишинг — это «технологическая среда для использования человеческих слабостей» и что технология не может полностью компенсировать человеческие слабости.

Юридические ответы

26 января 2004 г. Федеральная торговая комиссия США подала первый иск против подозреваемого в фишере. Подсудимый, подросток из Калифорнии , якобы создал веб-страницу, похожую на веб-сайт America Online , и использовал ее для кражи информации о кредитной карте. Другие страны последовали этому примеру, отслеживая и арестовывая фишеров. Фишинговое вора в законе, Valdir Пауло де Алмейда, был задержан в Бразилии за руководство одной из крупнейших фишинговых колец преступлений , которые в течение двух лет похищали между США $ 18 млн и США 37 миллионов $ . Власти Великобритании заключили в тюрьму двух мужчин в июне 2005 года за их участие в фишинг-мошенничестве по делу, связанному с брандмауэром секретной службы США , целью которого были печально известные веб-сайты «кардеров». В 2006 году восемь человек были арестованы японской полицией по подозрению в мошенничестве с использованием фишинга путем создания поддельных веб-сайтов Yahoo Japan, заработав 100 миллионов йен ( 870 000 долларов США ). Аресты продолжились в 2006 году, когда ФБР задержало банду из шестнадцати человек в США и Европе.

В Соединенных Штатах , сенатор Патрик Лихи представил Закон о борьбе с фишингом 2005 года в Конгрессе 1 марта 2005 года этот законопроект , если он был принят в качестве закона, будет иметь подвергнутые преступник , которые создали поддельные веб — сайты и отправленные фиктивные электронные письма в порядке обманывать потребителей на штрафы в размере до 250 000 долларов США и тюремное заключение сроком до пяти лет. Великобритания укрепила свой правовой арсенал против фишинга с помощью Закона о мошенничестве 2006 года , который вводит общее преступление мошенничества, которое может караться тюремным заключением сроком до десяти лет, и запрещает разработку или хранение фишинговых наборов с целью совершения мошенничества.

Компании также присоединились к усилиям по борьбе с фишингом. 31 марта 2005 г. Microsoft подала 117 федеральных исков в окружной суд США Западного округа Вашингтона . В исках обвиняемых « Джона Доу » обвиняются в получении паролей и конфиденциальной информации. В марте 2005 года Microsoft и правительство Австралии начали обучать сотрудников правоохранительных органов методам борьбы с различными киберпреступлениями, включая фишинг. Microsoft объявила о запланированных дополнительных 100 судебных процессах за пределами США в марте 2006 года, после чего по состоянию на ноябрь 2006 года было возбуждено 129 судебных исков, включающих уголовные и гражданские иски. В начале 2006 года AOL усилила свои усилия по борьбе с фишингом, подав три судебных иска на общую сумму 18 миллионов долларов США в соответствии с поправками 2005 года к Закону о компьютерных преступлениях штата Вирджиния, и Earthlink присоединилась к ним, помогая установить личность шести человек, впоследствии обвиненных в фишинговом мошенничестве в Коннектикуте .

В январе 2007 года Джеффри Бретт Гудин из Калифорнии стал первым обвиняемым, осужденным присяжными в соответствии с положениями Закона о CAN-SPAM от 2003 года . Он был признан виновным в отправке тысяч электронных писем пользователям America Online, выдавая себя за отдел биллинга AOL, который побуждал клиентов предоставлять личные данные и данные кредитной карты. Ему грозит 101 год тюремного заключения за нарушение CAN-SPAM и десять других пунктов обвинения, включая мошенничество с использованием электронных средств, несанкционированное использование кредитных карт и неправомерное использование товарного знака AOL. Он был приговорен к 70 месяцам заключения. Гудин находился под стражей с тех пор, как не явился на предыдущее судебное заседание, и сразу же начал отбывать тюремный срок.

Смотрите также

Ссылки

- Гош, Аюш (2013). «Seclayer: плагин для предотвращения фишинговых атак». IUP Journal of Information Technology . 9 (4): 52–64. SSRN 2467503 .

внешние ссылки

| Викискладе есть медиафайлы по теме фишинга . |

Взлом логина и пароля, Создание фишингового сайта