Что происходит, когда вы обновляете свой DNS / Блог компании Mail.ru Group / Хабр

Fenix by Takeda11

Многие путаются в обновлении записей DNS, когда изменяют IP-адрес своего сайта. Почему эти записи медленно обновляются? Неужели действительно нужно ждать два дня, чтобы всё обновилось? Почему одни посетители видят новый IP, а другие — старый?

Команда Mail.ru Cloud Solutions перевела статью разработчика и автора статей Джулии Эванс, где она отвечает на эти вопросы и популярно рассказывает, что происходит во время обновления DNS с точки зрения фронтендера.

Вот краткое исследование того, что происходит за кулисами, когда вы обновляете запись DNS.

Как работает DNS: рекурсивные и авторитетные DNS-серверы

Во-первых, нам нужно немного объяснить систему DNS. Существует два вида DNS-серверов: авторитетные и рекурсивные.

Авторитетные DNS-серверы (также известные как серверы имен) хранят базу данных IP-адресов для каждого домена, за который они отвечают. Например, прямо сейчас авторитетный DNS-сервер для github.com — это

Например, прямо сейчас авторитетный DNS-сервер для github.com — это ns-421.awsdns-52.com. Вы можете спросить у него IP-адрес github.com вот таким запросом:

dig @ns-421.awsdns-52.com github.com

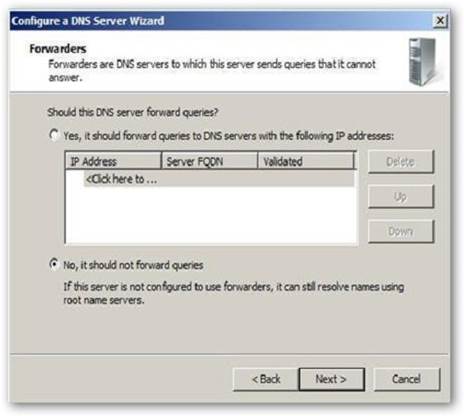

Рекурсивные DNS-серверы сами по себе ничего не знают о том, кому принадлежит какой IP-адрес. Они вычисляют IP-адрес для домена, запрашивая его у соответствующих авторитетных DNS-серверов, а затем кэшируют этот IP-адрес на случай, если их снова спросят о нем. Так, 8.8.8.8 — это рекурсивный DNS-сервер.

Когда люди посещают ваш веб-сайт, они, вероятно, делают DNS-запросы к рекурсивному DNS-серверу. Итак, как же работают рекурсивные DNS-серверы? Давайте посмотрим!

Как рекурсивный DNS-сервер запрашивает IP-адрес github.com

Давайте рассмотрим пример того, что делает рекурсивный DNS-сервер (например, 8.8.8.8), когда вы запрашиваете у него IP-адрес (запись А) для github.com. Во-первых, если у него уже есть кэшированный результат, он выдаст его. Но что, если все кэши просрочены? Вот что происходит.

Но что, если все кэши просрочены? Вот что происходит.

Шаг 1: IP-адреса для корневых DNS-серверов жестко закодированы в его исходном коде. Вы можете увидеть это в исходном коде unbound. Допустим, для начала он выберет 198.41.0.4. Вот официальный источник этих жестко закодированных IP-адресов, также известный как «корневой файл подсказок» (root hints file).

Шаг 2: Спросить корневые серверы имен о github.com.

Мы можем приблизительно воспроизвести то, что происходит, с помощью команды dig. Она выдает нам новый авторитетный сервер имен для запроса: сервер имен для .com с IP-адресом 192.5.6.30.

$ dig @198.41.0.4 github.com

...

com. 172800 IN NS a.gtld-servers.net.

...

a.gtld-servers.net. 172800 IN A 192.5.6.30

...

Детали ответа DNS немного сложнее — в этом случае есть раздел авторитетности (authority section) с некоторыми записями NS и дополнительный раздел с записями A, так что вам не нужно делать дополнительный поиск, чтобы получить IP-адреса этих серверов имен.

На практике в 99,99% случаев там уже будет кэшированный адрес серверов имен .com, но мы делаем вид, что действительно начинаем с нуля.

Шаг 3: Спросить серверы имен .com о github.com.

$ dig @192.5.6.30 github.com

...

github.com. 172800 IN NS ns-421.awsdns-52.com.

ns-421.awsdns-52.com. 172800 IN A 205.251.193.165

...

У нас есть новый IP-адрес для отправки запроса! Это один из серверов имен для github.com.

Шаг 4: Спросить у серверов имен github.com об адресе github.com.

Мы почти закончили!

$ dig @205.251.193.165 github.com

github.com. 60 IN A 140.82.112.4

Итак, у нас есть запись А для github.com. Теперь у рекурсивного сервера есть IP-адрес github.com, и он может вернуть его вам. И он смог провернуть всю процедуру, начиная всего с нескольких жестко закодированных IP-адресов: адресов корневых серверов имен.

Как увидеть все шаги рекурсивного DNS-сервера: dig +trace

Чтобы посмотреть, что рекурсивный DNS-сервер будет делать для резолвинга домена, можно запустить:

$ dig @8. 8.8.8 +trace github.com

8.8.8 +trace github.com

Эта команда показывает все DNS-записи, которые запрашивает рекурсивный сервер, начиная с корневых DNS-серверов, то есть все четыре шага, которые мы только что прошли.

Обновим записи DNS

Теперь, когда мы знаем основы работы DNS, давайте обновим некоторые записи DNS и посмотрим, что произойдет.

При обновлении записей DNS существует два основных варианта:

- сохранить те же серверы имен;

- изменить серверы имен.

Поговорим о TTL

Но мы забыли кое-что важное. Это TTL. Как мы сказали ранее, рекурсивный DNS-сервер будет кэшировать записи до истечения срока их действия. Он принимает решение об истечении срока действия записи в зависимости от ее TTL (time to live, времени жизни).

В этом примере сервер имен GitHub для его DNS-записи возвращает TTL 60, что означает 60 секунд:

$ dig @205.251.193.165 github.com

github.com. 60 IN A 140.82.112.4

Это довольно короткий TTL. Теоретически, если бы все DNS-реализации следовали стандарту DNS, это означало бы, что если GitHub решил изменить IP-адрес для github.com, каждый получил бы новый IP-адрес в течение 60 секунд. Давайте посмотрим, как это происходит на практике.

Теоретически, если бы все DNS-реализации следовали стандарту DNS, это означало бы, что если GitHub решил изменить IP-адрес для github.com, каждый получил бы новый IP-адрес в течение 60 секунд. Давайте посмотрим, как это происходит на практике.

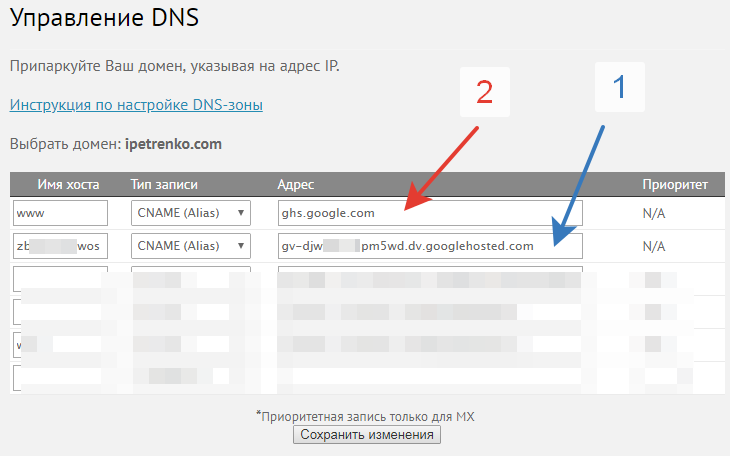

Вариант 1: обновление записи DNS на тех же серверах имен

Во-первых, я обновила свои серверы имен (Cloudflare), чтобы получить новую запись DNS — запись A, которая сопоставляет test.jvns.ca на 1.2.3.4:

$ dig @8.8.8.8 test.jvns.ca

test.jvns.ca. 299 IN A 1.2.3.4

Это сработало немедленно! Не было никакой необходимости ждать вообще, потому что перед этим не было никакой DNS-записи test.jvns.ca, которая могла быть кэширована. Отлично. Но похоже, что новая запись кэшируется в течение примерно пяти минут (299 секунд).

Итак, а если мы попытаемся изменить этот IP-адрес? Я изменила его на 5.6.7.8, а затем запустила тот же DNS-запрос:

$ dig @8.8.8.8 test.jvns.ca

test.jvns.ca. 144 IN A 1.2.3.4

144 IN A 1.2.3.4

Похоже, что на этом DNS-сервере запись 1.2.3.4 всё еще кэшируется в течение 144 секунд. Интересно, что если запросить 8.8.8.8 несколько раз, вы получите противоречивые результаты — иногда он выдает новый IP, а иногда старый. Вероятно, 8.8.8.8 на самом деле распределяет нагрузку на кучу разных бэкендов, у каждого из которых собственный кэш.

После пяти минут ожидания все кэши 8.8.8.8 обновились и всегда возвращали новую запись 5.6.7.8. Потрясающе. Это довольно быстро!

Не всегда можно полагаться на TTL

Как и в большинстве интернет-протоколов, не всё подчиняется спецификации DNS. Некоторые DNS-серверы интернет-провайдеров будут кэшировать записи дольше, чем указано в TTL. Например, в течение двух дней вместо пяти минут. И люди всегда могут жестко закодировать старый IP-адрес в своем файле /etc/hosts.

На практике при обновлении записи DNS с пятиминутным TTL можно ожидать, что большой процент клиентов быстро перейдет на новые IP-адреса (например в течение 15 минут), а затем появится куча отставших, которые будут медленно обновляться в течение следующих нескольких дней.

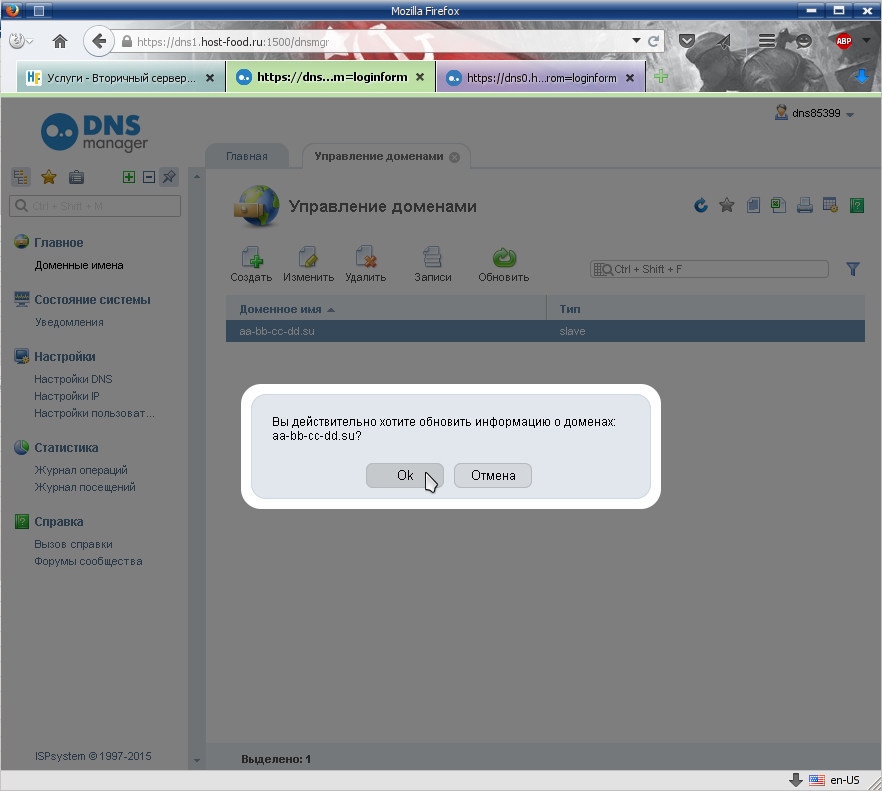

Вариант 2: обновление ваших серверов имен

Итак, мы видели, что когда вы обновляете IP-адрес, не меняя свои серверы имен, многие DNS-серверы довольно быстро получают новый IP-адрес. Отлично. Но что произойдет, если вы измените свои серверы имен? Давайте попробуем!

Я не хотела обновлять серверы имен для своего блога, поэтому вместо этого взяла другой свой домен и использовала его в примерах для журнала по HTTP это examplecat.com.

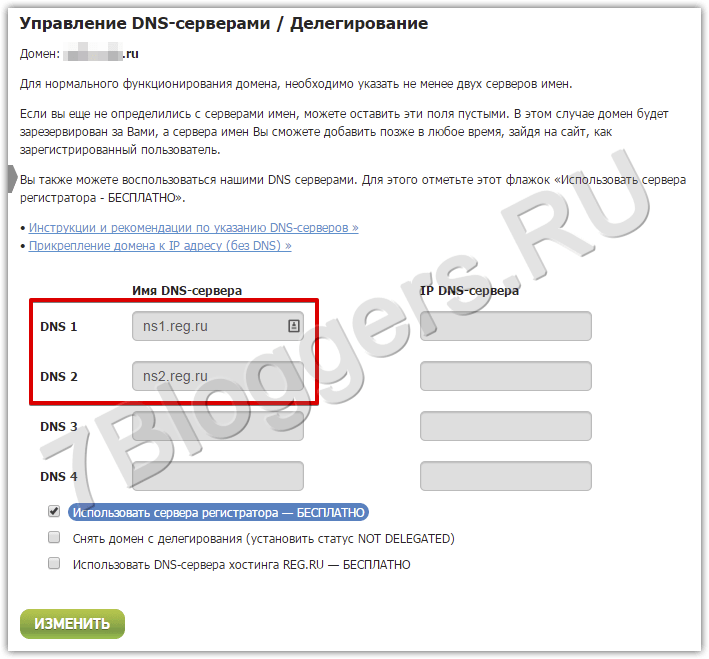

Раньше мои серверы были установлены на dns1.p01.nsone.net. Я решила изменить их на серверы Google с адресами ns-cloud-b1.googledomains.com и так далее.

Когда я внесла изменения, мой доменный регистратор несколько зловеще высветил сообщение: «Изменения в examplecat.com сохранены. Они вступят в силу в течение ближайших 48 часов». Затем я установила новую запись A для домена, чтобы она указывала на 1.2.3.4.

Ладно, давайте посмотрим, изменилось ли что-нибудь:

$ dig @8.8.8.8 examplecat.com

examplecat. com. 17 IN A 104.248.50.87

com. 17 IN A 104.248.50.87

Никаких изменений. Если я спрошу другой DNS-сервер, то он знает новый IP:

$ dig @1.1.1.1 examplecat.com

examplecat.com. 299 IN A 1.2.3.4

Но 8.8.8.8 по-прежнему ничего не знает. Причина, по которой 1.1.1.1 видит новый IP, хотя я только что изменила его пять минут назад, вероятно, заключается в том, что никто никогда не спрашивал 1.1.1.1 об этом examplecat.com раньше — значит, у него в кэше ничего не было.

У серверов имен TTL намного больше

Причина, по которой мой регистратор говорил: «Это займёт 48 часов» в том, что TTL на NS-записях (сведения о том, к какому серверу имен должен обратиться рекурсивный сервер) намного больше.

Новый сервер имен определенно возвращает новый IP-адрес для examplecat.com:

$ dig @ns-cloud-b1.googledomains.com examplecat.com

examplecat.com. 300 IN A 1.2.3.4

Но вспомните, что произошло, когда мы запросили серверы имен github.com раньше:

$ dig @192. 5.6.30 github.com

...

github.com. 172800 IN NS ns-421.awsdns-52.com.

ns-421.awsdns-52.com. 172800 IN A 205.251.193.165

...

5.6.30 github.com

...

github.com. 172800 IN NS ns-421.awsdns-52.com.

ns-421.awsdns-52.com. 172800 IN A 205.251.193.165

...

172 800 секунд — это 48 часов! Таким образом, обновление сервера имен, как правило, занимает гораздо больше времени. Время нужно, чтобы закончился срок действия кэшей и распространился новый адрес. Это гораздо дольше, чем просто обновление IP-адреса без изменения вашего сервера имен.

Как обновляются ваши серверы имен

Когда я обновляю серверы имен для examplecat.com, сервер имен .com получает новую запись NS с новым доменом. Подобно этому:

dig ns @j.gtld-servers.net examplecat.com

examplecat.com. 172800 IN NS ns-cloud-b1.googledomains.com

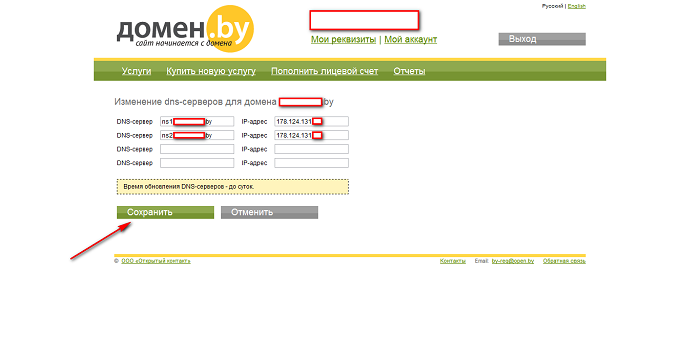

Но как туда попадает эта новая запись NS? Фактически, я говорю своему регистратору доменов, какими хочу видеть новые серверы имен, обновляя их на веб-сайте, а затем мой регистратор доменов говорит серверам имен .com сделать обновление.

Для .com эти обновления происходят довольно быстро (в течение нескольких минут), но я думаю, что для некоторых других зон TLD серверы имен могут применять обновления не так быстро.

Библиотека DNS-резолвера вашей программы также может кэшировать записи DNS

Еще одна причина, по которой TTL может не соблюдаться на практике: многие программы должны резолвить DNS-имена, а некоторые программы также будут кэшировать DNS-записи в памяти на неопределенный срок (до тех пор, пока программу не перезапустят).

Например, есть статья о настройке JVM TTL для поиска DNS-имен. Я сама писала не так много кода JVM для поиска DNS, но небольшой поиск в интернете о JVM и DNS создает впечатление, что вы можете настроить JVM так, чтобы он кэшировал каждый поиск DNS в течение бесконечного времени (например, см. этот тикет ElasticSearch).

Вот и всё!

Надеюсь, что это поможет вам понять, что происходит при обновлении вашего DNS.

Оговорюсь, что всю историю распространения DNS определяют не только TTL. Некоторые рекурсивные DNS-серверы наверняка не уважают TTL, даже такие основные серверы как 8.8.8.8. Так что даже если вы просто обновляете запись A, указав маленький TTL, возможно, что на практике всё равно будут приходить запросы на старый IP в течение дня или двух.

Некоторые рекурсивные DNS-серверы наверняка не уважают TTL, даже такие основные серверы как 8.8.8.8. Так что даже если вы просто обновляете запись A, указав маленький TTL, возможно, что на практике всё равно будут приходить запросы на старый IP в течение дня или двух.

После публикации этой статьи я изменила серверы имен для examplecat.com обратно к старым значениям.

Что еще почитать:

- Go и кеши CPU.

- Какую базу данных выбрать для проекта, чтобы не пришлось выбирать снова.

- Наш канал в Телеграме о цифровой трансформации.

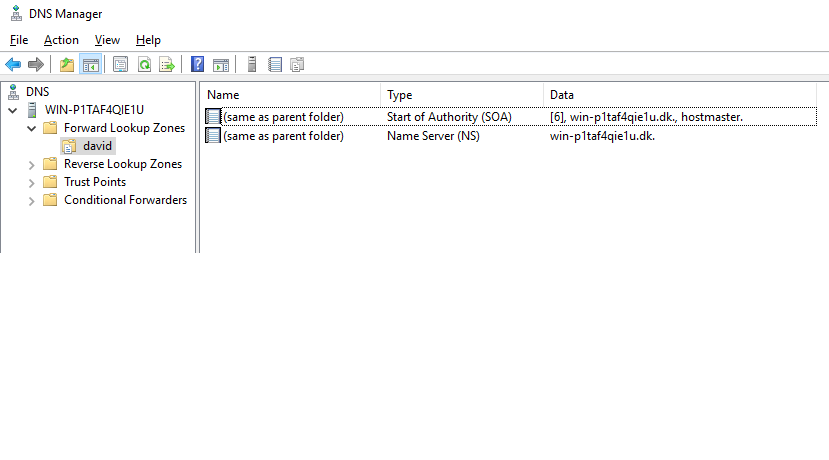

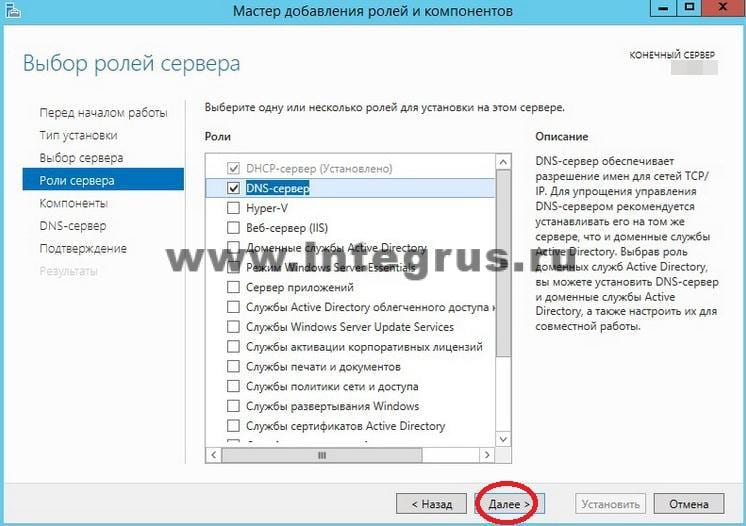

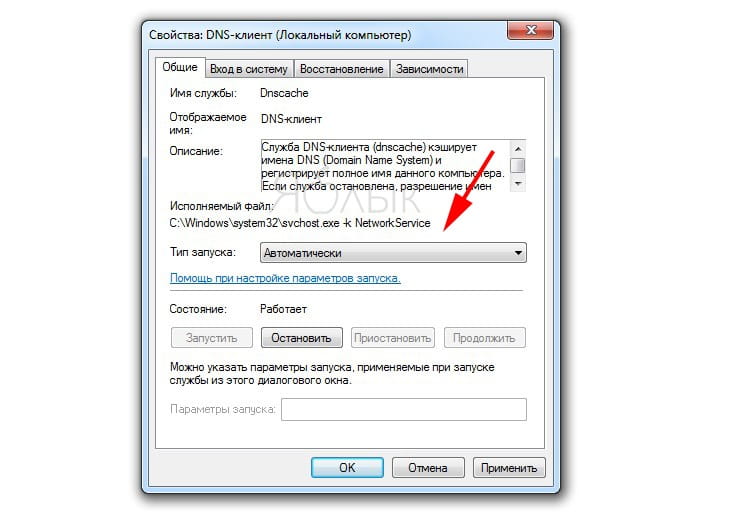

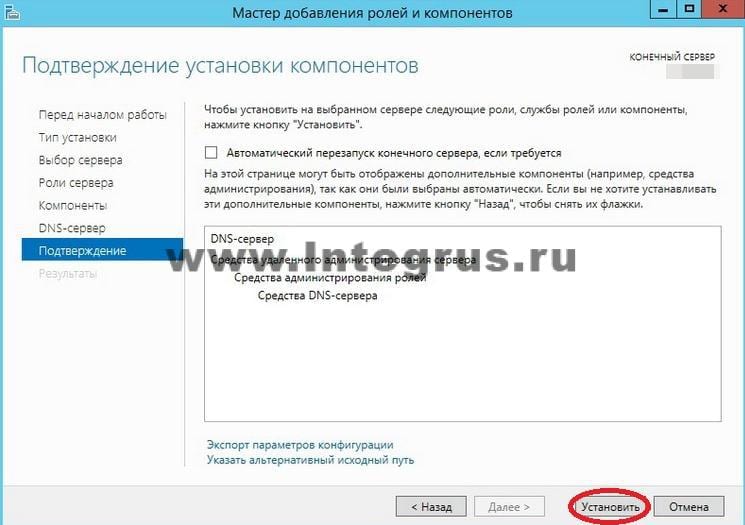

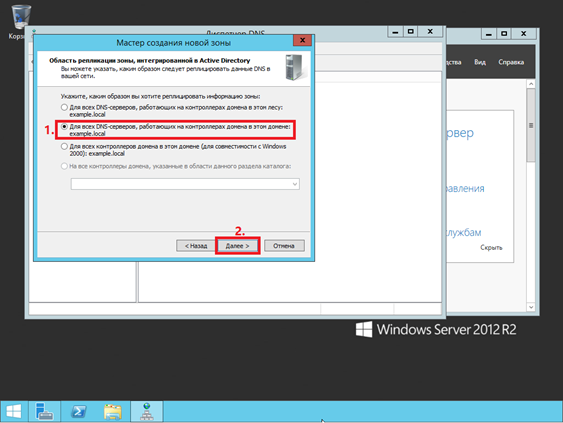

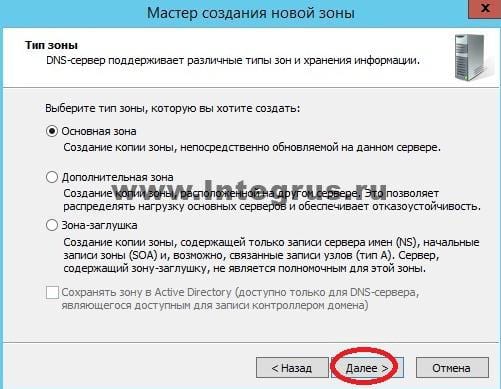

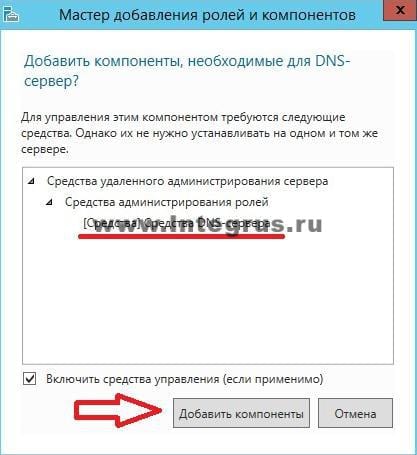

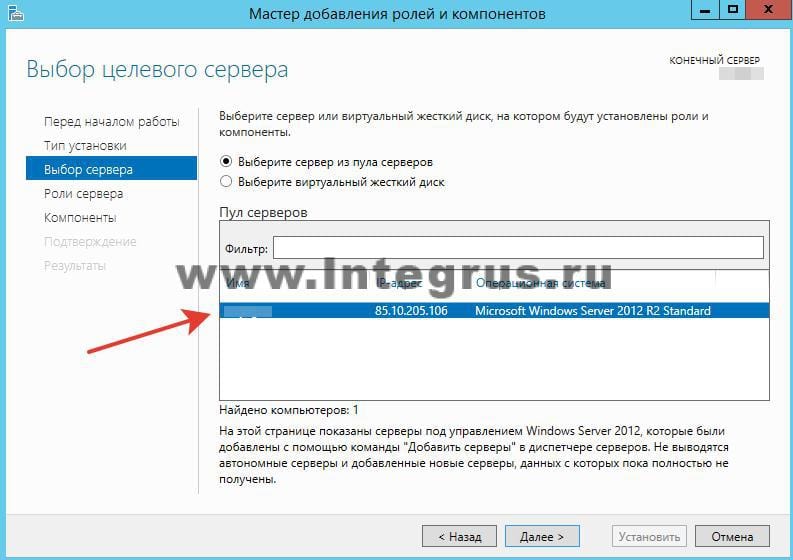

Включение и выключение динамических обновлений DNS в Windows server 2008

Сегодня я расскажу Вам, как включить и выключать динамические обновления DNS в Windows Server 2008.

Динамические обновления позволяют DNS-клиентам регистрировать и поддерживать собственные записи адресов и указателей. Это полезно, если компьютеры настраиваются динамически при помощи DHCP. Включив динамические обновления, вы поможете динамически настроенным компьютерам определить положение друг друга в сети. Если зона интегрирована в Active Directory, у вас есть возможность включить запрос на безопасные обновления. При безопасных обновлениях определение компьютеров и пользователей, которым позволено динамически обновлять DNS, происходит при помощи списков ACL.

Если зона интегрирована в Active Directory, у вас есть возможность включить запрос на безопасные обновления. При безопасных обновлениях определение компьютеров и пользователей, которым позволено динамически обновлять DNS, происходит при помощи списков ACL.

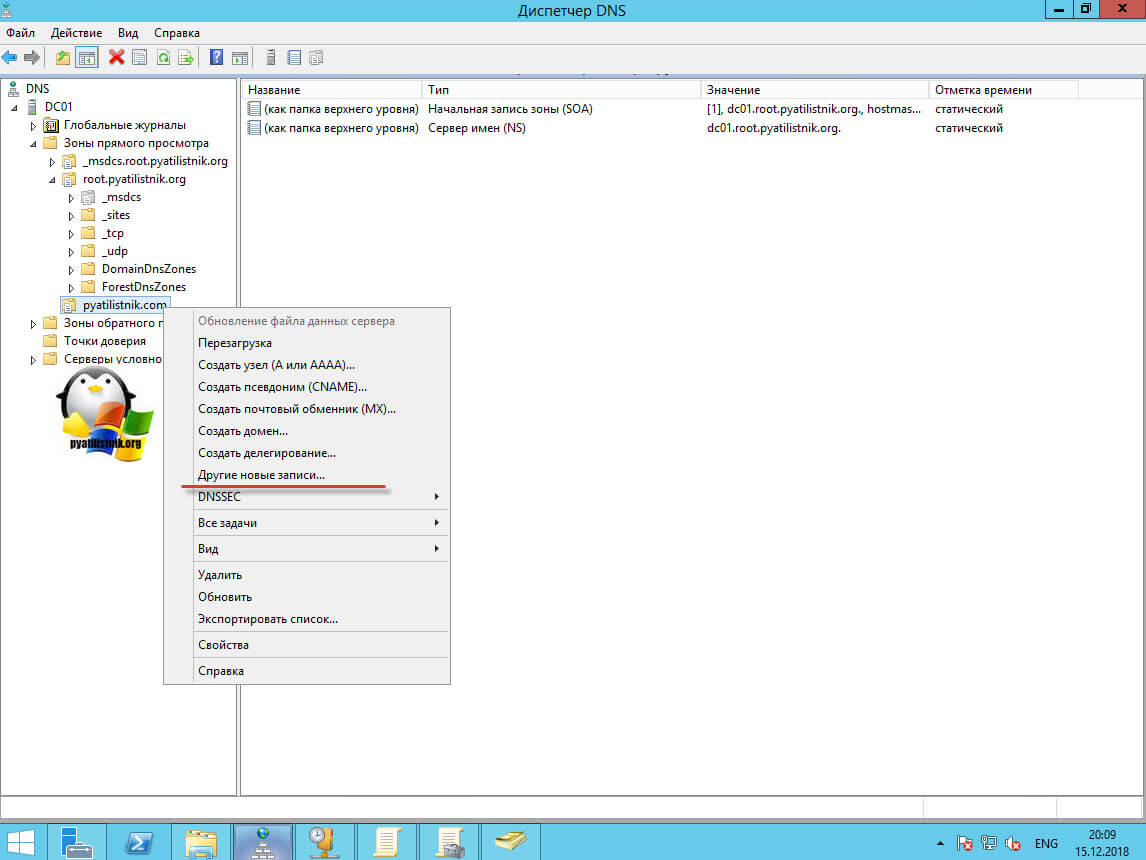

Чтобы включить или отключить динамические обновления, выполните следующие действия:

1. В консоли Диспетчер DNS (DNS Manager) щелкните правой кнопкой домен или подсеть, которую хотите настроить, и в контекстном меню выберите Свойства (Properties).

2. На вкладке Общие (General) в раскрывающемся списке Динамическое обновление (Dynamic Updates) выберите один из вариантов для включения или отключения динамических обновлений:

• Никакие (None) Отключение динамических обновлений.

• Небезопасные и безопасные (Nonsecure And Secure) Включение небезопасных и безопасных обновлений.

• Только безопасные (Secure Only) Включение динамических обновлений с использованием системы безопасности Active Directory. Доступно только при интеграции с Active Directory.

Доступно только при интеграции с Active Directory.

3. Щелкните ОК.

Если Вы подбираете себе сотовый телефон, советую Вам купить Samsung I9250, хорошая модель от Samsung. На борту пяти мегапиксельная камера, самый последний Android 4.0 Ice Cream Sandwich, двухядерный процессор – в общем всё, чтобы комфортно чувствовать себя со своим телефоном.

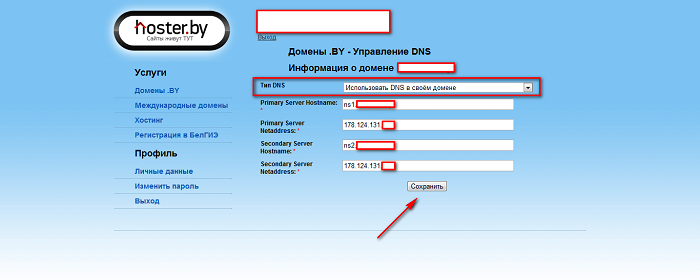

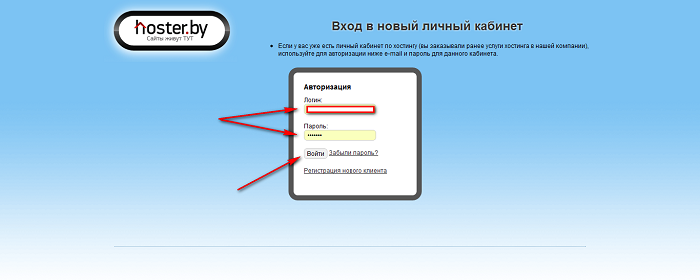

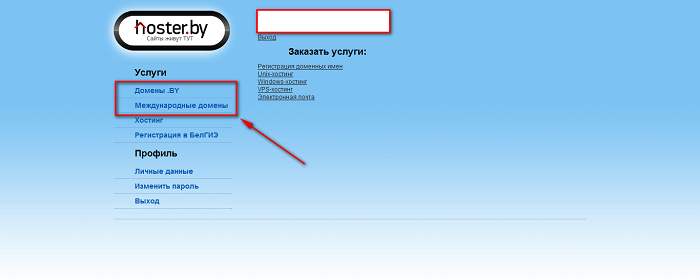

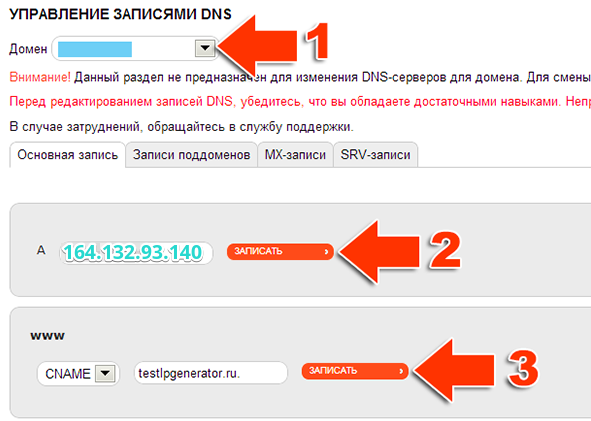

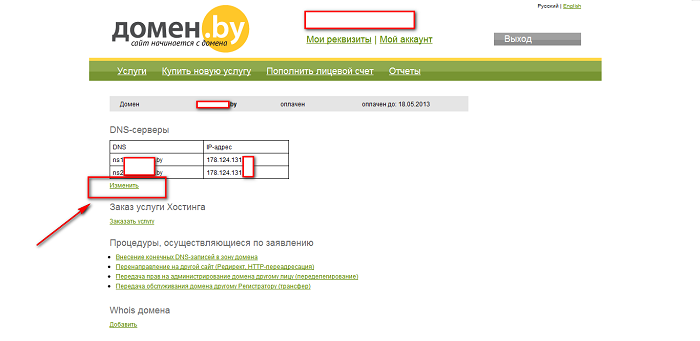

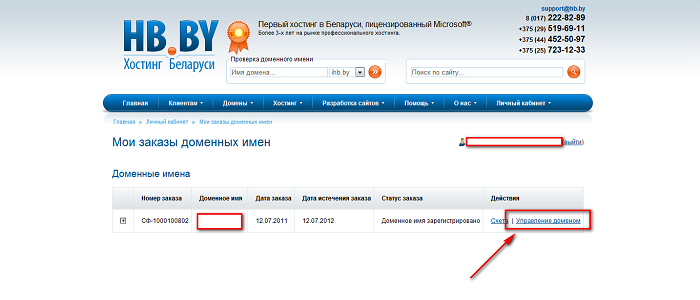

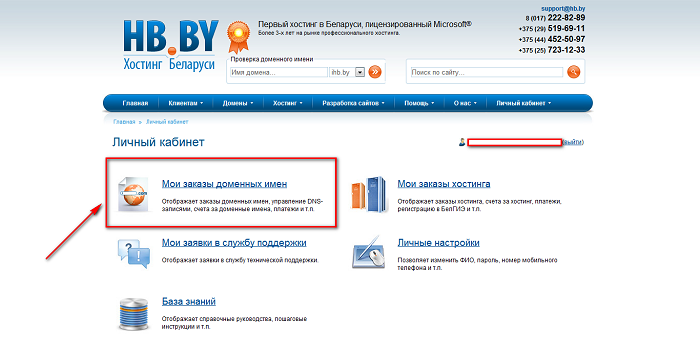

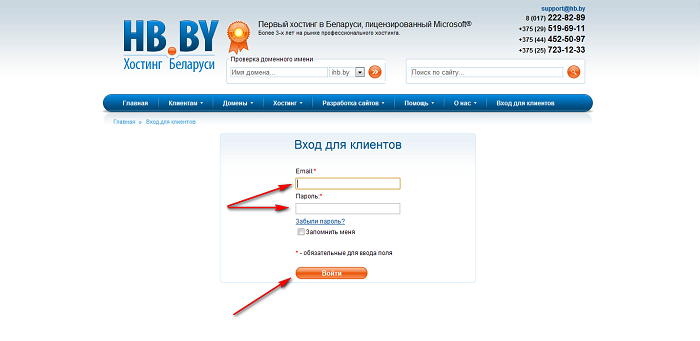

Как обновить DNS-серверы на hoster.by

1. Войдите в личный кабинет на hoster.by по адресу https://user.hoster.by/.

Введите логин, пароль и нажмите «Войти».

2. В зависимости от доменной зоны Вашего имени перейдите по ссылке

«Домены .BY» или «Международные домены» в разделе «Услуги».

3. В списке доменных имен напротив соответствующего имени нажмите на ссылку «Редактировать».

4. На открывшейся странице укажите следующие значения:

| В выпадающем списке «Тип DNS» выберите: | Использовать DNS в своем домене |

| В поле «Primary Server Hostname» введите: | ns1. имя_Вашего_домена имя_Вашего_домена |

| В поле «Primary Server Netaddress» введите: | ip-адрес первичного сервера имен |

| В поле «Secondary Server Hostname» введите: | ns2.имя_Вашего_домена |

| В поле «Secondary Server Netaddress» введите: | ip-адрес вторичного сервера имен |

После ввода необходимых значений нажмите кнопку «Сохранить».

Внимание. Конкретные значения IP-адресов серверов смотрите в письме о реализации заказа хостинга

(раздел «Как привязать доменное имя к хостингу»), которое высылалось на Ваш контактный email-адрес, указанный в заказе хостинга.

Пример. Допустим Вы зарегистрировали доменное имя mydomain.by. Тогда значения, которые необходимо

прописать, будут выглядеть следующим образом:

| В выпадающем списке «Тип DNS» выберите: | Использовать DNS в своем домене |

| В поле «Primary Server Hostname» введите: | ns1. mydomain.by mydomain.by |

| В поле «Primary Server Netaddress» введите: | 178.121.134.19 |

| В поле «Secondary Server Hostname» введите: | ns2.mydomain.by |

| В поле «Secondary Server Netaddress» введите: | 178.121.134.21 |

Внимание. После изменения DNS-серверов должно пройти время, необходимое для обновления кэшей на всех DNS-серверах сети Интернет.

Обычно достаточно 48 часов для того, чтобы все DNS-сервера синхронизировались и сайт стал доступен в Интернет.

Обращаем Ваше внимание на то, что время обновления кэша зависит от текущих настроек конкретного DNS-сервера.

Если Вы еще не создали домен в панели управления хостингом Plesk, то, пожалуйста, перейдите к инструкции:

Как создать домен в Plesk

Не обновляются DNS | Кабинет Веб-мастера

Если Вы активный пользователь интернета, то часто сталкиваетесь с сайтами. Среди этих активных пользователей находятся и те, кто делает эти сайты.

Среди этих активных пользователей находятся и те, кто делает эти сайты.

Наверняка Вы переносили свой сайт с одного хостинга на другой в поисках лучшего решения по цене и качеству. И вот в моменты этих переносов, необходимо прописывать доменному имени NS серверы (Name Server), чтобы сайт открывался по нужному адресу. Как правило указывается 2 NS сервера.

И вот, случается долгожданный момент, Вы перенесли файлы сайта на новый хостинг, изменили для домена DNS записи, а сайт недоступен! Час, два, десять… Не открывается сайт. Что делать?

NS записи для домена обновляются в течении 20 минут. Убедиться, что новые серверы имен начали действовать можно проверив домен по whois. Для этого необходимо ввести в строку название домена вида site.ru и нажать «ОК». После чего появится информация о домене и его владельце (если она открытая) и в том числе будут указаны серверы имен.

Но вот вроде серверы имен изменились, а сайт все недоступен… Что такое? Да, такое может быть. Дело в том, что Интернет-провайдер кеширует записи DNS (то есть у него сохранены связки ip адресов и доменных имен), поэтому нужно ждать, пока провайдер сделает обновление DNS. Обычно даже самый «забугорный» провайдер делает это не реже чем раз в 70 часов.

Обычно даже самый «забугорный» провайдер делает это не реже чем раз в 70 часов.

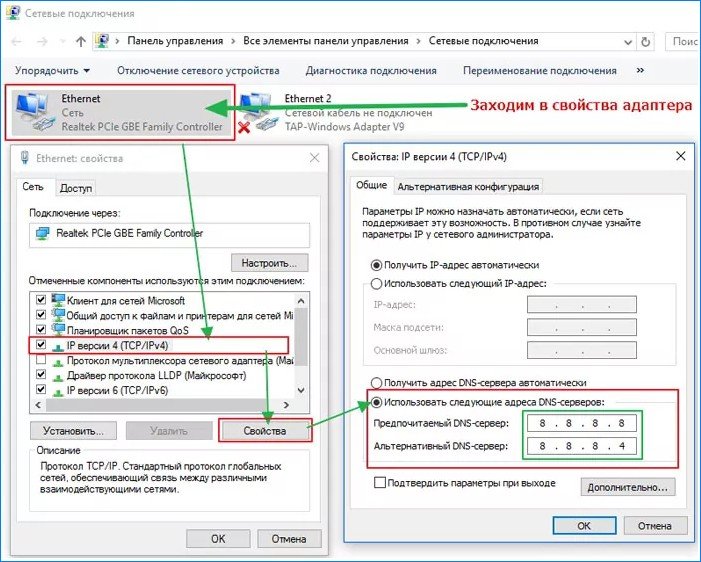

Однако, у меня был случай, когда DNS записи не обновлялись гораздо дольше (имя провайдера считаю нужным оставить в секрете). Что делать в таком случае? А если сайт с высокой посещаемостью? Где нельзя терять ни минуты, необходимо контролировать работу компонентов сайта, модерировать записи и комментарии, добавлять материал… Такое время простоя может быть губительным для таких высоконагруженных проектов. Альтернативный выход есть! Большинство хостинг-провайдеров при покупке хостинга дают пользователю необходимые данные. Среди таких данных должен быть IP адрес. Вот он нам и понадобится.

В операционной системе Windows есть такой файл hosts, который отвечает за сопоставление IP адресов и host-ов (имен компьютеров), причем сначала система обращается к нему, а уж потом к записям DNS. Именно в этот файл и необходимо внести изменения. Обычно он располагается в папке C:\windows\system32\drivers\etc\ (где С — диск, на котором установлена операционная система).

Идем по этому пути, открываем файл блокнотом, обычно в файле уже что-то написано, поэтому ниже с новой строки пишем: IP адрес domain (например: 188.120.232.175 webkab.ru). Сохраняем файл и ура, сайт работает но новому адресу (после сохранения изменений в файле hosts, иногда бывает необходимо перезапустить браузер).

Бывают случаи, когда файл hosts не редактируется (изменения в файле не сохраняются, либо файла или даже папки etc нет). Сейчас рассмотрим такие случаи и способы их решения.

1. Файл hosts не сохраняется с изменениями. Решение — копируем файл на рабочий стол. Открываем тот, что на рабочем столе, редактируем, сохраняем. Копируем с рабочего стола в папку etc с заменой файла.

2. Недостаточно прав для редактирования файла (характерно для Windоws Vista и Windows 7). Решение — нажимаем правой клавишей мыши на файл hosts, выбираем запуск от имени администратора и редактируем файл, после чего сохраняем.

3. Нет папки etc (характерно для Windows Vista и Windows 7). Решение — в папке C:\windows\ есть программа notepad. Находим ее, нажимаем на нее правой клавишей мыши, выбираем запуск от имени администратора (чтобы наверняка хватило прав). Запускается блокнот. В строке меню нажимаем: Файл, Открыть и идем в папку C:\windows\system32\drivers\etc\ (при этом папка etc появляется). Заходим в папку etc и открываем файл hosts (если файла hosts там нет, пишем в строке Имя файла: hosts и нажимаем открыть). Открывается файл, редактируем, сохраняем изменения.

Решение — в папке C:\windows\ есть программа notepad. Находим ее, нажимаем на нее правой клавишей мыши, выбираем запуск от имени администратора (чтобы наверняка хватило прав). Запускается блокнот. В строке меню нажимаем: Файл, Открыть и идем в папку C:\windows\system32\drivers\etc\ (при этом папка etc появляется). Заходим в папку etc и открываем файл hosts (если файла hosts там нет, пишем в строке Имя файла: hosts и нажимаем открыть). Открывается файл, редактируем, сохраняем изменения.

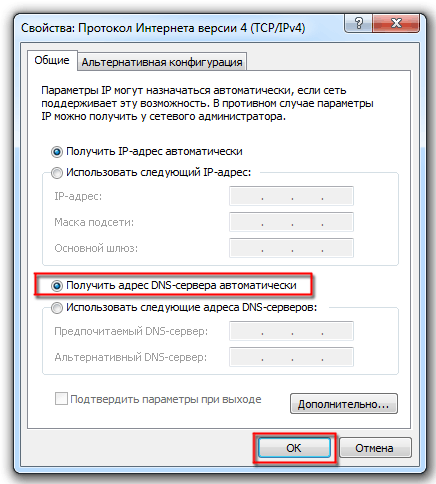

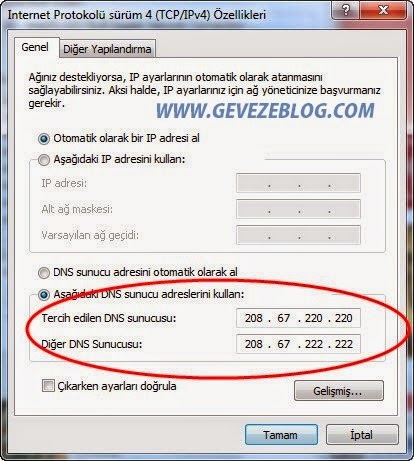

Бесплатные DNS-серверы (обновлено май 2020 г.)

Обновлен список лучших общедоступных и бесплатных DNS-серверов

Лучшие бесплатные публичные DNS-серверы включают Google, Quad9, OpenDNS, Cloudflare, CleanBrowsing, Verisign, Alternate DNS и AdGuard DNS.

Вот краткий справочник, если вы знаете, что делаете, но мы поговорим об этих сервисах чуть позже в этой статье:

| Лучшие бесплатные и публичные DNS-серверы | ||

|---|---|---|

| Провайдер | Основной DNS | Вторичный DNS |

8. 8.8.8 8.8.8 | 8.8.4.4 | |

| Quad9 | 9.9.9.9 | 149.112.112.112 |

| OpenDNS Home | 208.67.222.222 | 208.67.220.220 |

| Cloudflare | 1.1.1.1 | 1.0.0.1 |

| CleanBrowsing | 185.228.168.9 | 185.228.169.9 |

| Verisign | 64.6.64.6 | 64.6.65.6 |

| Alternate DNS | 198.101.242.72 | 23.253.163.53 |

| AdGuard DNS | 176.103.130.130 | 176.103.130.131 |

Список дополнительных бесплатных DNS-серверов можно найти в таблице в нижней части страницы.

Что такое DNS-серверы?

DNS-серверы преобразуют дружественное доменное имя, которое вы вводите в браузере (например, creditam.ru ), в общедоступный IP-адрес, который необходим вашему устройству для фактической связи с этим сайтом.

Ваш интернет-провайдер автоматически назначает DNS-серверы, когда ваш смартфон или маршрутизатор подключается к Интернету, но вам не нужно их использовать. Существует множество причин, по которым вам может понадобиться попробовать альтернативные (многие из них мы расскажем в разделе «Почему лучше использовать разные DNS-серверы? Чуть больше»), но конфиденциальность и скорость интернета — два больших достижения, которые вы можете увидеть при переключении на них.

Существует множество причин, по которым вам может понадобиться попробовать альтернативные (многие из них мы расскажем в разделе «Почему лучше использовать разные DNS-серверы? Чуть больше»), но конфиденциальность и скорость интернета — два больших достижения, которые вы можете увидеть при переключении на них.

Первичные DNS-серверы иногда называют предпочтительными DNS-серверами, а вторичные DNS-серверы иногда альтернативными DNS-серверами. Первичный и вторичный DNS-серверы могут быть «смешаны и сопоставлены» различными провайдерами, чтобы защитить вас в случае возникновения проблем у основного провайдера.

Лучшие бесплатные и общедоступные DNS-серверы

Ниже приведены подробные сведения о лучших бесплатных DNS-серверах, которые вы можете использовать вместо назначенных.

Если вы не уверены, используйте DNS-серверы IPv4, указанные для провайдера. Это IP-адреса, которые включают точки. IPv6 IP-адреса используют двоеточия.

Google: 8.8. 8.8 и 8.8.4.4

8.8 и 8.8.4.4

Google Public DNS обещает три основных преимущества: более быстрый просмотр страниц, повышенная безопасность и точные результаты без перенаправлений.

- Основной DNS: 8.8.8.8

- Вторичный DNS: 8.8.4.4

Google также предлагает версии IPv6:

- Основной DNS: 2001:4860:4860::8888

- Вторичный DNS: 2001:4860:4860::8844

Google может достичь высоких скоростей благодаря своим общедоступным DNS-серверам, поскольку они размещены в центрах обработки данных по всему миру. Это означает, что при попытке доступа к веб-странице с использованием указанных выше IP-адресов вы перенаправляетесь на ближайший к вам сервер.

Quad9: 9.9.9.9 и 149.112.112.112

Quad9 имеет бесплатные общедоступные DNS-серверы, которые защищают ваш компьютер и другие устройства от киберугроз, немедленно и автоматически блокируя доступ к небезопасным веб-сайтам, без сохранения ваших личных данных.

- Основной DNS: 9.9.9.9

- Вторичный DNS: 149.112.112.112

Есть также Quad 9 IPv6 DNS-серверы:

- Основной DNS: 2620:fe::fe

- Вторичный DNS: 2620:fe::9

Quad9 не фильтрует контент — блокируются только домены, которые являются фишинговыми или содержат вредоносное ПО. Quad9 также имеет незащищенный общедоступный DNS IPv4 по адресу 9.9.9.10 (2620:fe::10 для IPv6).

OpenDNS: 208.67.222.222 и 208.67.220.220

OpenDNS претендует на 100% надежность и время безотказной работы и используется 90 миллионами пользователей по всему миру. Предлагаем два набора бесплатных общедоступных DNS-серверов, один из которых предназначен только для родительского контроля с десятками параметров фильтрации.

- Основной DNS: 208.67.222.222

- Вторичный DNS: 208.67.220.220

IPv6-адреса также доступны:

- Основной DNS: 2620:119:35::35

- Вторичный DNS: 2620:119:53::53

Приведенные выше серверы предназначены для OpenDNS Home, для которого вы можете создать учетную запись пользователя для настройки пользовательских настроек. Компания также предлагает DNS-серверы, которые блокируют контент для взрослых, под названием OpenDNS FamilyShield: 208.67.222.123 и 208.67.220.123 ( показано здесь ). Также доступно премиум-предложение DNS, называемое OpenDNS VIP.

Компания также предлагает DNS-серверы, которые блокируют контент для взрослых, под названием OpenDNS FamilyShield: 208.67.222.123 и 208.67.220.123 ( показано здесь ). Также доступно премиум-предложение DNS, называемое OpenDNS VIP.

Cloudflare: 1.1.1.1 и 1.0.0.1

Cloudflare создан 1.1.1.1, чтобы быть «самой быстрой службой DNS в мире» и никогда не будет регистрировать ваш IP-адрес, никогда не будет продавать ваши данные и никогда не будет использовать ваши данные для таргетинга рекламы.

- Основной DNS: 1.1.1.1

- Вторичный DNS: 1.0.0.1

У них также есть общедоступные DNS-серверы IPv6:

- Основной DNS: 2606:4700:4700::1111

- Вторичный DNS: 2606:4700:4700::1001

Есть приложение 1.1.1.1 для Android и iOS для быстрой настройки на мобильных устройствах.

CleanBrowsing: 185.228.168.9 и 185.228.169.9

CleanBrowsing имеет три бесплатных общедоступных DNS-сервера: фильтр безопасности, фильтр для взрослых и семейный фильтр. Это DNS-серверы для фильтра безопасности, самые основные из трех, которые ежечасно обновляются для блокировки вредоносных и фишинговых сайтов:

Это DNS-серверы для фильтра безопасности, самые основные из трех, которые ежечасно обновляются для блокировки вредоносных и фишинговых сайтов:

- Основной DNS: 185.228.168.9

- Вторичный DNS: 185.228.169.9

IPv6 также поддерживается:

- Основной DNS: 2a0d:2a00:1::2

- Вторичный DNS: 2a0d:2a00:2::2

Фильтр CleanBrowsing для взрослых (185.228.168.10) запрещает доступ к доменам для взрослых, а фильтр семейства (185.228.168.168) блокирует прокси, VPN и смешанный контент для взрослых. Дополнительные функции можно получить по цене: планы CleanBrowsing.

Verisign: 64.6.64.6 и 64.6.65.6

Общедоступные DNS-сервисы Verisign сосредоточены на стабильности и безопасности со 100% временем безотказной работы, а также на конфиденциальности, заявив, что они «не будут продавать ваши общедоступные данные DNS третьим сторонам и не будут перенаправлять ваши запросы для показа вам любой рекламы».

- Основной DNS: 64.6.64.6

- Вторичный DNS: 64.6.65.6

Verisign также предлагает публичные DNS-серверы IPv6:

- Основной DNS: 2620:74:1b::1:1

- Вторичный DNS: 2620:4:1c::2:2.

На веб-сайте Verisign есть страница «Проверка кэша DNS», которую можно использовать для проверки текущего состояния общедоступного DNS, а также возможность очистки общего кеша DNS.

Альтернативный DNS: 198.101.242.72 и 23.253.163.53

Альтернативный DNS — это бесплатная общедоступная служба DNS, которая блокирует рекламу до того, как она попадет в вашу сеть.

- Основной DNS: 198.101.242.72

- Вторичный DNS: 23.253.163.53

Альтернативный DNS также имеет DNS-серверы IPv6:

- Основной DNS: 2001:4800:780e:510:a8cf:392e:ff04:8982

- Вторичный DNS: 2001:4801:7825:103:be76:4eff:fe10:2e49

Вы можете зарегистрироваться бесплатно со страницы регистрации. Есть также опция Family Premium DNS за 2,99 доллара в месяц, которая блокирует контент для взрослых.

Есть также опция Family Premium DNS за 2,99 доллара в месяц, которая блокирует контент для взрослых.

AdGuard DNS: 176.103.130.130 и 176.103.130.131

AdGuard DNS имеет два набора DNS-серверов, которые блокируют рекламу в играх, видео, приложениях и веб-страницах. Базовый набор DNS-серверов называется серверами по умолчанию и блокирует не только рекламу, но и вредоносные и фишинговые сайты:

- Основной DNS: 176.103.130.130

- Вторичный DNS: 176.103.130.131

IPv6 также поддерживается:

- Основной DNS: 2a00:5a60::ad1:0ff

- Вторичный DNS: 2a00:5a60::ad2:0ff

Существуют также серверы «Семейная защита» (176.103.130.132 и 2a00:5a60::bad1:0ff), которые блокируют контент для взрослых и все, что включено в серверы «По умолчанию».

Зачем использовать разные DNS-серверы?

Одна из причин, по которой вы можете изменить DNS-серверы, назначенные вашим Интернет-провайдером, заключается в том, что вы подозреваете, что есть проблема с теми, которые вы используете сейчас. Простой способ проверить наличие проблем с DNS-сервером — ввести IP-адрес веб-сайта в браузер. Если вы можете перейти на веб-сайт с IP-адресом, но не с именем, вероятно, проблемы с DNS-сервером.

Простой способ проверить наличие проблем с DNS-сервером — ввести IP-адрес веб-сайта в браузер. Если вы можете перейти на веб-сайт с IP-адресом, но не с именем, вероятно, проблемы с DNS-сервером.

Еще одна причина для изменения DNS-серверов, если вы ищете более эффективный сервис. Многие люди жалуются на то, что их DNS-серверы, поддерживаемые интернет-провайдером, работают медленно и способствуют более медленной работе в Интернете.

Еще одна распространенная причина использования DNS-серверов от третьих лиц — это предотвращение регистрации вашей веб-активности и обход блокировки некоторых веб-сайтов.

Знайте, однако, что не все DNS-серверы избегают регистрации трафика. Если это то, что вам необходимо, обязательно прочитайте часто задаваемые вопросы на сайте провайдера DNS, чтобы убедиться, что он будет делать (или не делать) то, что вам нужно.

Если, с другой стороны, вы хотите использовать DNS-серверы, которые, как определил ваш конкретный интернет-провайдер, такие как Verizon, AT&T, Comcast / XFINITY и т. д. Лучше всего, вообще не устанавливайте адреса DNS-серверов вручную — просто дождитесь их автоматического назначения.

д. Лучше всего, вообще не устанавливайте адреса DNS-серверов вручную — просто дождитесь их автоматического назначения.

Наконец, в случае путаницы, бесплатные DNS-серверы не дают вам бесплатный доступ в Интернет! Вам все еще нужен интернет-провайдер для подключения — DNS-серверы просто переводят между IP-адресами и доменными именами, чтобы вы могли получить доступ к веб-сайтам с понятным для человека именем вместо трудно запоминаемого IP-адреса.

Дополнительные DNS-серверы

Вот еще несколько общедоступных DNS-серверов. Дайте нам знать, если мы пропустили каких-либо крупных поставщиков:

| Больше бесплатных DNS-серверов | ||

| Провайдер | Основной DNS | Вторичный DNS |

| DNS.WATCH | 84.200.69.80 | 84.200.70.40 |

| Comodo Secure DNS | 8.26.56.26 | 8.20.247.20 |

| CenturyLink (Level3) | 205. 171.3.66 171.3.66 | 205.171.202.166 |

| SafeDNS | 195.46.39.39 | 195.46.39.40 |

| OpenNIC | 66.187.76.168 | 147.135.76.183 |

| Dyn | 216.146.35.35 | 216.146.36.36 |

| FreeDNS | 45.33.97.5 | 37.235.1.177 |

| Yandex.DNS | 77.88.8.8 | 77.88.8.1 |

| UncensoredDNS | 91.239.100.100 | 89.233.43.71 |

| Hurricane Electric | 74.82.42.42 | |

| puntCAT | 109.69.8.51 | |

| Neustar | 156.154.70.5 | 156.154.71.5 |

| Fourth Estate | 45.77.165.194 | |

DNS-серверы называются всевозможными именами, такими как адреса DNS-серверов, интернет-DNS-серверы, интернет-серверы, DNS-IP-адреса и т. д.

DNS-серверы Verizon и других интернет-провайдеров

DNS-серверы Verizon часто перечислены как 4.2.2.1, 4.2.2.2, 4.2.2.3, 4.2.2.4 и / или 4.2.2.5, но на самом деле это альтернативы адресам DNS-серверов CenturyLink / Level 3, показанным в таблице выше.

Verizon, как и большинство интернет-провайдеров, предпочитает балансировать трафик своего DNS-сервера с помощью локальных автоматических назначений. Например, основной DNS-сервер Verizon в Атланте, штат Джорджия — 68.238.120.12, а в Чикаго — 68.238.0.12.

DNS flag day: 1 февраля 2019 года ваш сайт может перестать работать из-за DNS | PingMeUp

Здравствуйте, уважаемые читатели!

Вот и прошли все новогодние тожества, рождество и прочие крещения. Первая половина января незаметно пролетела, а у меня для вас как всегда есть новости.

Начну с предупреждающего сообщения: 1 февраля 2019 года наступит DNS Flag Day, после которого ваш сайт может быть недоступен пользователям в Интернет.

Для начала немного не занудной истории: протокол DNS был разработан в начале 1980 годов и с тех времен в него понадобилось добавить новые функции и возможности. Эти работы были проделаны аж в 1999 году, когда в RFC 2671 была опубликована первая версия расширений под названием Extension Mechanism for DNS. Данная версия позволила снять некоторые ограничения, например, на размер некоторых полей флагов, кодов возврата и тому подобные вещи. Текущая версия расширенного протокола EDNS описана в RFC 6891.

Данная версия позволила снять некоторые ограничения, например, на размер некоторых полей флагов, кодов возврата и тому подобные вещи. Текущая версия расширенного протокола EDNS описана в RFC 6891.

При этом, в сети Интернет продолжают существовать DNS-сервера, которые не поддерживают EDNS, не обеспечивая обратную совместимость, что приводит как к замедлению работы всей системы DNS, и к невозможности реализовать все новые возможности EDNS.

Отныне, с 1 февраля 2019 года не поддерживающие стандарт EDNS сервера будут недоступны, и попасть на них будет невозможно. Будут внесены изменения в самое популярное ПО, отвечающее за работу DNS такое как Bind, Unbound, PowerDNS, Knot Resolver, которые отныне будут принимать только соответствующий стандарту EDNS-трафик. Ну а трафик со старых и не обновлённых серверов будет рассматриваться как неприемлемый, и эти сервера далее обслуживаться не будут, что может привести к недоступности доменов и сайтов которые размещены на этих самых серверах.

Многие DNS-провайдеры уже обновляют или обновили свое ПО до необходимых версий. Сложности могут возникнуть у тех компаний, кто самостоятельно поддерживает собственные DNS-сервера, в том числе многих государственных органов и общественных организаций, которые не слишком оперативно обновляют ПО в своей инфраструктуре, не имея на это либо средств, либо квалифицированных специалистов. В результате с 1-го февраля сайты многих ведомств могут стать недоступны или столкнуться с проблемами с доступом.

Для проверки доступа к сайту нужно зайти на сайт dnsflagday.net, ввести там имя своего домена и получить результат, который будет иметь разные значения. В идеале вы должны увидеть картинку, аналогичную той, которая показана ниже для сайта pingmeup.ru:

Если вы видите картинку, аналогичную той, которая выдается, например, для сайта ГБУК г. Москвы “Московский Международный Дом музыки», то это означает, что сайт работать будет, но без поддержки последних изменений в стандарте DNS, и не сможет в полном объеме реализовать необходимые функции безопасности и даже может стать мишенью для хакеров, которые теоретически могут взломать или атаковать этот сайт:

Если в результате проверки появились предупреждения с красными значками, как, например для сайтов nalog. ru или sberbank.ru то вам лучше всего побыстрее обновить ПО, обеспечивающее работу вашего DNS:

ru или sberbank.ru то вам лучше всего побыстрее обновить ПО, обеспечивающее работу вашего DNS:

На сайте dnsflagday.net вы можете получить все необходимые рекомендации и инструкции с описанием того, как это все сделать.

Там же есть ссылки и на различные утилиты для администраторов, которые позволяют сканировать свою DNS-инфраструктуру в поисках слабых мест.

В заключении хочу сказать, что для многих этот день, возможно пройдет спокойно, но настройки DNS в этот день будут менять многие провайдеры, что может сказаться на доступности некоторых сайтов, и нужно быть готовым к этому.

На этом на сегодня всё – всем желаю удачи и спасибо за внимание!

Мой мир

Вконтакте

Одноклассники

Google+

Как внести изменения в DNS с минимальным временем простоя

Изменение записей DNS может привести к тому, что ваш сайт будет недоступен на какое-то время.

В этой статье объясняется, как можно минимизировать время простоя при изменении записей доменного имени.

NS записи

При изменении записей сервера имен сначала убедитесь, что ваш новый сервер (и) имен определяет

те же записи, что и на ваших старых серверах имен. То есть ваши новые серверы имен

должен быть в готовом к использованию состоянии.

Теперь вы можете изменить свои записи NS так, чтобы они указывали на новые серверы имен.Но обратите внимание на то, что NS-записи ваших родительских DNS-серверов обычно

кешируется на 48 часов. Таким образом, вы должны держать свои старые серверы имен в сети на

не менее 48 часов после внесения изменений в ваши записи NS.

Прочие записи

Для записей A, MX, PTR и т. Д. Есть хороший способ

обновить запись, не имея противоречивых данных. Что я имею в виду под «непоследовательным»

это следующий сценарий:

Предположим, у вас есть запись A для www.dnswatch.info, указывающий на IP-адрес

193.111.199.111 со значением «Время жизни», равным 3600 (1 час). И давай дальше

предположим, что теперь вы хотите обновить эту запись A, чтобы она указывала на IP

адрес 193. 111.199.214.

111.199.214.

Если вы просто изменили запись сейчас, DNS-преобразователи во всем мире, которые не

если старые данные будут кэшированы, то сразу же появится новый IP-адрес (193.111.199.214).

Но преобразователи DNS, у которых эта запись кэширована (например, преобразователь, который уже запросил

ваш сервер имен 8 минут назад) все равно будет видеть старый IP-адрес (193.111.199.111).

Итак, если преобразователь запросит ваш сервер имен 8 минут назад, он увидит старый

данные на следующие 52 минуты, поскольку установлено значение «Время жизни»

до 1 часа, что означает, что запись может кэшироваться на 1 час.

Если бы, например, за этими IP-адресами был какой-то веб-сервер, некоторые браузеры теперь получали бы доступ

ваш старый веб-сервер (на старом IP), а некоторые будут запрашивать данные с вашего нового веб-сервера (на новом IP).

Простое решение для этого несогласованного состояния выглядит следующим образом:

Сначала уменьшите TTL записи, которую вы хотите изменить, до минимального значения,

е. грамм. 30 секунд. Затем подождите «старое значение TTL» секунд. Так что мы бы

грамм. 30 секунд. Затем подождите «старое значение TTL» секунд. Так что мы бы

пришлось подождать 1 час в нашем последнем примере после уменьшения TTL до 30, потому что

старый TTL был 1 час. По истечении этого периода вы можете изменить свои данные. Или вы можете

теперь еще больше уменьшите TTL до 5 секунд. Затем подождите 30 секунд, а затем выполните

актуальное обновление записи. Это приводит к несогласованности ваших данных DNS.

всего на 5 секунд вместо часа, как в исходном примере.

Однако не забудьте снова увеличить TTL после изменения записи.

и убедиться, что ваше изменение было успешным.Если оставить TTL равным 5 секундам,

ваши DNS-серверы могут быть перегружены запросами на поиск. Кроме того, поиск в DNS

может занять некоторое время (иногда даже полсекунды), поэтому конечному пользователю потребуется много перерывов на кофе.

написано Джаном Оздемиром

30 сентября 2005 г.

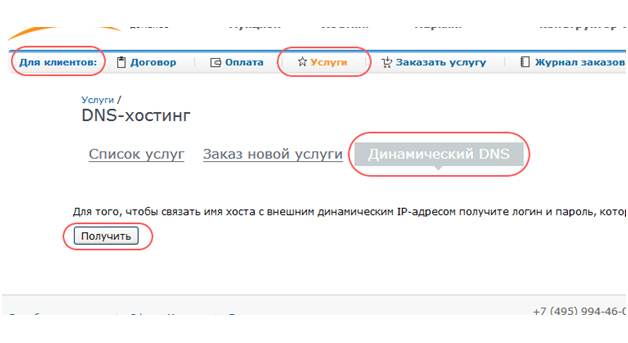

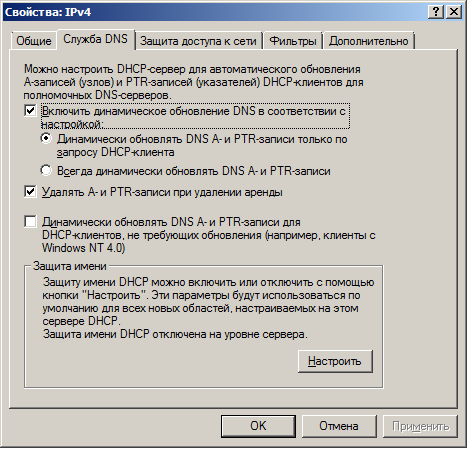

Обновления динамического DNS

и способы заставить его работать с DHCP, очисткой, статическими записями и их метками времени, группой DnsUpdateProxy и защитой имени DHCP — Ace Fekay

Это снова я. Первоначально я разместил это в 4/2006 и обновлялся на протяжении многих лет, но время от времени я все еще получаю вопросы, спрашивающие, почему обновления не работают, особенно PTR. Что ж, я подумал, что пришло время обновить и просто предложить краткое изложение в начале, потому что в наши дни никто не хочет читать! Быстрый просмотр в Facebook первой строчки и нажатие «Мне нравится» кажется нормой. Что ж, я также предложу подробности ниже резюме для тех, кто хочет прочитать.

Первоначально я разместил это в 4/2006 и обновлялся на протяжении многих лет, но время от времени я все еще получаю вопросы, спрашивающие, почему обновления не работают, особенно PTR. Что ж, я подумал, что пришло время обновить и просто предложить краткое изложение в начале, потому что в наши дни никто не хочет читать! Быстрый просмотр в Facebook первой строчки и нажатие «Мне нравится» кажется нормой. Что ж, я также предложу подробности ниже резюме для тех, кто хочет прочитать.

Основы обновления динамического DNS:

Это та часть, которую многие не понимают. Пожалуйста, внимательно прочтите, прежде чем спрашивать меня, почему ваши обновления PTR не работают.

Пожалуйста, внимательно прочтите, прежде чем спрашивать меня, почему ваши обновления PTR не работают.

1. По умолчанию ВСЕ машины с Windows 2000 и новее, статически сконфигурированные машины, регистрируют свою собственную запись A (имя хоста) и PTR (обратную запись) в DNS.

Ага. Это основное правило. И да, мне пришлось указать Windows 2000 и новее, потому что это не относится к более старым версиям Windows.

2. Если задано значение DHCP, машина с Windows 2000, 2003 или XP будет запрашивать DHCP, чтобы позволить самой машине зарегистрировать свою собственную запись A (прямой ввод).

Но DHCP зарегистрирует свою запись PTR (обратная запись).

3. Если Windows 2008 / Vista, 2008 R2, Windows 2012 R2, Windows 7, 8, 8.1, 1 и все будущие выпуски, DHCP-сервер всегда регистрирует и обновляет информацию о клиенте в DNS

Примечание: «Это измененная конфигурация, поддерживаемая для серверов DHCP под управлением Windows Server 2008 и клиентов DHCP. В этом режиме DHCP-сервер всегда выполняет обновления полного доменного имени клиента, информации об арендованном IP-адресе и записей ресурсов узла (A) и указателя (PTR), независимо от того, запросил ли клиент выполнение собственных обновлений.”

В этом режиме DHCP-сервер всегда выполняет обновления полного доменного имени клиента, информации об арендованном IP-адресе и записей ресурсов узла (A) и указателя (PTR), независимо от того, запросил ли клиент выполнение собственных обновлений.”

http://technet.microsoft.com/en-us/library/dd145315(v=WS.10).aspx

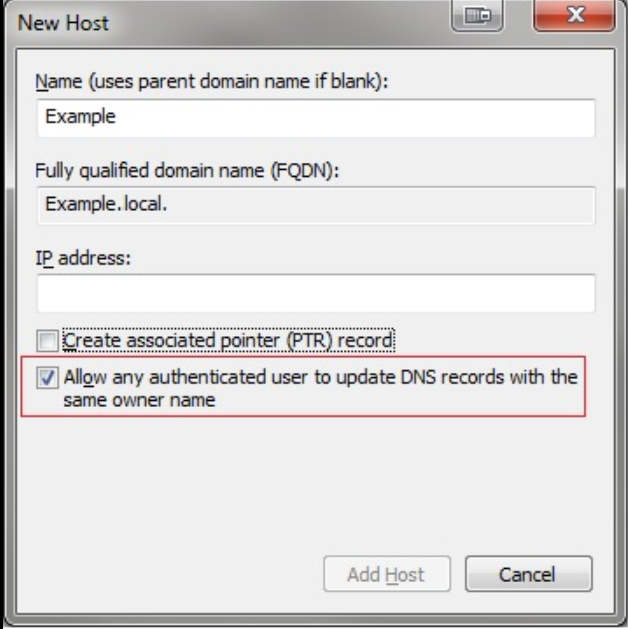

4. Объект, который регистрирует запись в DNS, владеет записью.

Примечание: «При безопасном динамическом обновлении только компьютеры и пользователи, указанные в ACL, могут создавать или изменять объекты dnsNode в зоне.

По умолчанию ACL дает разрешение на создание всем членам группы «Прошедшие проверку», группы всех прошедших проверку компьютеров и пользователей в лесу Active Directory. Это означает, что любой аутентифицированный пользователь или компьютер может создать новый объект в зоне.

Также по умолчанию создатель владеет новым объектом и получает полный контроль над ним.

безопасное динамическое обновление

http://technet.microsoft.com/en-us/library/cc961412.aspx

Артикул:

Обновление записей ресурсов DNS

https://technet.microsoft.com/en-us/library/ff631099%28v=ws.10%29.aspx

Как настроить динамические обновления DNS в Windows Server 2003.

http://support.microsoft.com/kb/816592

Использование DNS-серверов с DHCP (содержит информацию о группе DnsUpdateProxy и ее использовании)

http: // technet.microsoft.com/en-us/library/cc787034 (WS.10) .aspx

================================================= ==============

1. Настройте учетные данные DHCP.

Учетные данные должны быть только учетной записью обычного пользователя, не являющейся администратором.

Но дайте ему действительно, ДЕЙСТВИТЕЛЬНО надежный пароль.

2. Настройте DHCP на обновление всего, независимо от того, могут это клиенты или нет.

3. Установите зону для безопасных и незащищенных обновлений. Не оставляйте его только незащищенным.

4. Добавьте учетную запись компьютера DHCP-сервера (ов) в группу безопасности Active Directory, встроенный DnsUpdateProxy.

Убедитесь, что ВСЕ другие серверы, отличные от DHCP, НЕ входят в группу DnsUpdateProxy.

Например, некоторые люди считают, что DNS-серверы или другие контроллеры домена, на которых не работает DHCP, должны быть в нем.

Их нужно удалить, иначе ничего не получится.

Убедитесь, что в этой группе НЕТ учетных записей пользователей.

(надеюсь, это предельно ясно — вы будете удивлены количеством ответов, которые я получаю, спрашивая, должны ли учетные данные DHCP быть в этой группе.)

5. В Windows 2008 R2 или новее ОТКЛЮЧИТЕ защиту имени.

6. Если DHCP совмещен с Windows 2008 R2, Windows 2012 R2 и всеми будущими версиями Windows Контроллеры домена:

Вы должны защитить группу DnsUpdateProxy, выполнив следующую команду:

dnscmd / config / OpenAclOnProxyUpdates 0

7. Настройте очистку ТОЛЬКО на одном DNS-сервере. То, что он собирает, в любом случае будет воспроизведено другим.

8.Задайте объединенные значения NOREFRESH и REFRESH для очистки, равные или превышающие длину аренды DHCP.

Чтобы быть предельно ясным, это означает, что если аренда составляет 8 дней, то NOREFRESH должно быть 4 (четыре), а REFRESH должно быть 4 (четыре), поэтому, когда вы складываете их вместе, они не больше, чем продолжительность аренды. .

================================================= ==============

Предупреждение с настройкой службы DHCP «из коробки»

Цель состоит в том, чтобы поддерживать чистоту DNS без дублирования записей.

Когда клиент завершает работу, а затем возвращается по истечении срока аренды, он может получить другой IP-адрес. При настройках по умолчанию дублирующаяся запись A регистрируется DHCP с новым IP-адресом клиента. Это связано с тем, что клиент не будет обновлять себя, поскольку текущая запись в DNS превышает срок аренды. Это происходит, даже если DHCP зарегистрировал запись. Это связано с тем, что DHCP не владеет записью, а клиент владеет ею, даже если DHCP зарегистрировал ее.

Параметр DHCP 081:

Чтобы обойти это, вы можете настроить опцию 081 DHCP-сервера для обновления записей для всех клиентов, независимо от того, запрашивает клиент или нет.Чтобы настроить параметр DHCP 081, вы должны посмотреть свойства DHCP-сервера на вкладке DNS в свойствах DHCP. Несмотря на то, что это вариант DHCP, он не встречается в параметрах DHCP-сервера, области или класса.

.

Обзор для выполнения этой работы:

- DHCP должен владеть записью, а не клиентом. Это делается путем настройки DHCP для регистрации всех клиентов DHCP, независимо от того, поддерживает ли клиент динамические обновления или нет.

- Пока DHCP владеет записью, может поддерживать записи в FLZ и RLZ в актуальном состоянии, когда клиент продлевает аренду, с тем же IP или другим IP.

- В противном случае вы увидите повторяющиеся записи A и PTR в DNS независимо от того, включена очистка или нет.

- Настройте учетные данные DHCP, создав обычную учетную запись пользователя домена. Это не обязательно должна быть учетная запись администратора.

- Добавьте объект DHCP-сервера в Active Directory в группу DnsUpdateProxy.

- Кроме того, я предлагаю включить очистку DNS, чтобы удалить устаревшие записи, что позволит сохранить зону в чистоте.

.

Сводка для настройки учетных данных и добавления DHCP-сервера в группу DnsUpdateProxy.

Windows 2008 R2 или новее:

У вас есть новая функция для предотвращения присвоения имен: Защита имени DHCP , вам все еще необходимо настроить учетные данные и добавить сервер в группу DnsUpdateProxy.

dnscmd / config / OpenAclOnProxyUpdates 0

Примечание : Настройка учетных данных DHCP И с использованием группы DnsUpdateProxy и , принудительное обновление всех записей DHCP , также позволит DHCP регистрировать машины Win9x, а также машины не под управлением Windows, такие как Linux, OSx (на основе BIND) и другие разновидности Unix, а также обновлять записи, когда они обновляются с другим IP.

Прокрутите вниз до раздела «Защита имени» для получения дополнительных сведений и ссылок,

Для Windows 2008 и старше:

Чтобы заставить DHCP владеть и контролировать все записи, которые он обновляет в зоне DNS, есть две части процедуры:

- Добавьте DHCP-сервер в Active Directory, встроенную группу безопасности DnsUpdateProxy.

- Настройте учетные данные DHCP.

.

Шаг 1. Добавление учетной записи компьютера DHCP-сервера в группу DnsUpdateProxy

Шаг 2: Заставьте DHCP регистрировать все записи, пересылку и PTR, независимо от того, может ли это делать клиентский компьютер:

См. Снимки экрана ниже, чтобы настроить параметры опции 081 в свойствах DHCP, вкладка DNS

Шаг 3. Настройте другие параметры DHCP по мере необходимости

Предлагаемые базовые параметры DHCP:

Шаг 4. Настройте зону только для безопасных обновлений:

Credentials и группа DnsUpdateProxy будут использоваться для их регистрации.

Шаг 5. Настройте учетные данные DHCP. Примечание. Вы можете сделать это на 2008 R2 и новее, если не хотите использовать.

Затем настройте DHCP с учетными данными, которые вы создали:

Для Windows 2003:

В Windows 2008 и 2008 R2:

- Выберите IP Scope

- Выбрать свойства

- Выберите вкладку «Дополнительно»

- Нажмите кнопку Credentials

- Укажите учетные данные.

Для Windows 2000:

- Это нужно сделать с помощью команды Netsh. Windows 2003 и новее также могут быть выполнены с помощью команды Netsh, если хотите.

.

Примечание и предупреждение: об использовании группы DnsProxyUpdate на DC

- Обычно мы избегаем добавления DC в группу DnsProxyUpdate, поскольку это ослабляет безопасность, включая записи DC, если DHCP находится на DC. Однако во многих случаях выбор невелик.

- Windows 2008 R2 и новее дает вам возможность использовать функцию защиты имени DHCP, но, как указано выше, вам все равно необходимо настроить учетные данные и добавить сервер в группу DnsUpdateProxy.

- Когда DHCP работает на контроллере домена Windows 2008 R2, необходимо защитить группу DnsUpdateProxy , выполнив следующее:

dnscmd / config / OpenAclOnProxyUpdates 0

.

Примечание о старых, ранее существовавших записях в DNS:

После настройки вышеуказанной проверки учетные данные и конфигурация группы DnsUpdateProxy не будут обновлять текущие или удалять повторяющиеся записи.Вы должны удалить их вручную, чтобы DHCP позаботился обо всех новых записях.

Кроме того, это решит еще одну проблему — если DHCP находится на контроллере домена, он не будет перезаписывать исходную запись хоста для машины, получающей новую аренду, с IP-адресом, ранее принадлежавшим другому хосту.

Если возникает проблема с обновлением PTR даже после настройки учетных данных, см. Эту статью:

DHCP-сервер обрабатывает истекшие записи ресурсов PTR в Windows Server 2003

http: // support.microsoft.com/kb/837061

.

Windows 2003:

.

.

.

Windows 2008 и Windows 2008 R2:

.

.

Защита имени DHCP

Если у вас Windows 2008 R2 или Windows 2012 R2 , помимо настройки вкладки DNS для принудительной регистрации, вы все равно должны настроить учетные данные и добавить сервер в группу DnsUpdateProxy.Если DHCP находится на контроллере домена Windows 2008 R2, для защиты контроллера домена при использовании группы DnsUpdateProxy необходимо защитить группу, запустив:

dnscmd / config / OpenAclOnProxyUpdates 0

Использование «защиты имени DHCP». будет регистрировать запись A и PTR от имени клиента и предотвратит присвоение имени рабочей станции (не Windows), то есть использование имени, которое другой компьютер (не Windows или Windows) клиент, который уже зарегистрировал DHCP, от регистрации его имени.DHCP предоставит этому дублированному клиенту IP-адрес, но не зарегистрирует его в DNS.

Цитируется по следующей ссылке:

«Захват имен происходит, когда компьютер, работающий не под управлением Windows, регистрируется в системе доменных имен (DNS) с именем, которое уже зарегистрировано на компьютере под управлением операционной системы Windows®. Использование защиты имен в операционной системе Windows Server® 2008 R2 предотвращает присвоение имен компьютерами, не работающими под управлением Windows. Сквоттинг имен не представляет проблемы в однородной сети Windows, где доменные службы Active Directory® (AD DS) могут использоваться для резервирования имени для отдельного пользователя или компьютера.”

DHCP Пошаговое руководство: демонстрация защиты имени DHCP

«Захват имен происходит, когда компьютер не под управлением Windows регистрируется в системе доменных имен (DNS) с именем, которое уже зарегистрировано на компьютере под управлением операционной системы Windows®. . Использование защиты имен в операционной системе Windows Server® 2008 R2 предотвращает присвоение имен компьютерами, не работающими под управлением Windows. «

http://technet.microsoft.com/en-us/library/ee404786(v=ws.10).aspx

Настройка защиты имени DHCP

http: // technet.microsoft.com/en-us/library/dd759188.aspx

DHCP: группа DNSupdateproxy должна быть защищена, если защита имен включена в любой области IPv4

http://technet.microsoft.com/en-us/library/ee941099(WS.10).aspx

DHCP: учетные данные для обновления DNS должны быть настроены, если включено безопасное динамическое обновление DNS и контроллер домена находится на том же хосте, что и DHCP-сервер

http://technet.microsoft.com/en-us/library/ee941099(WS .10) .aspx

.

Для настройки защиты имени:

- Щелкните правой кнопкой мыши IPv4, выберите Свойства

- Щелкните вкладку DNS

- Нажмите «Настроить»

- Установите флажок «Включить защиту имени».

При желании вы также можете выбрать его для IPv6.Никакого вреда не будет, независимо от того, есть у вас области IPv6 или нет.

.

Вы заметите, что как только вы его включите:

- За исключением флажка «Включить динамическое обновление DNS в соответствии с настройками ниже», все остальное на вкладке DNS будет неактивным.

- Это связано с тем, что функция защиты имени берет на себя эти функции и принудительно регистрирует все, поэтому эти настройки больше не используются.

- Если у вас есть несколько областей IPv4, после настройки на уровне IPv4 он будет применяться ко всем областям IPv4.

- Если вы не хотите, чтобы он применялся ко всем областям, вы можете выборочно отключить настройку для каждой области или не включать ее на уровне IPv4 и выборочно включать для каждой области.

.

Вот скриншот, где это можно включить:

.

Скриншот вкладки DNS (которая на самом деле является опцией 081), которая неактивна. Это потому, что Name Protection взяла на себя эти функции:

.

Если у вас есть несколько областей IPv4, после настройки на уровне IPv4 он будет применяться ко всем областям IPv4.

К началу страницы >

. ================================================ =================

Заблуждения об уборке мусора

Есть некоторые заблуждения, вызывающие опасения, что очистка удалит все в вашей зоне, включая серверы. Пожалуйста, поймите, главное, над чем работает очистка, — это отметка времени.Если метка времени отсутствует, например, статическая запись, созданная вручную, она не будет очищена. Кроме того, если все серверы, включая контроллеры домена, автоматически обновляют свои собственные записи, тогда нет страха потерять свои записи, потому что, во-первых, их записи (временные метки) являются текущими, поэтому очистка их не коснется, а во-вторых, Windows Серверы по умолчанию обновляют свои записи каждые 24 часа, за исключением контроллеров домена каждые 60 минут. Следовательно, даже если они будут очищать эти записи, предполагая, что отметка времени когда-либо была достигнута, машины все равно обновятся!

Интервал обновления DNS зависит от операционной системы и роли сервера Windows:

По умолчанию, статически настроенные клиенты и клиенты удаленного доступа, которые не полагаются на сервер DHCP для регистрации DNS, будут перерегистрировать свои записи A & PTR динамически и периодически каждые 24 часа.Это относится к Windows 2000 Professional и всем более новым операционным системам.

Для контроллеров домена, в связи с важностью поддержания актуальности и точности SRV и других записей, служба Netlogon будет пытаться обновлять эти записи каждые 60 минут.

По умолчанию на компьютере под управлением Windows XP / 2003 или новее этим управляет значение ключа DefaultRegistrationRefreshInterval (за исключением Windows 2000, в которой этот ключ отсутствует, но может быть добавлен), и по умолчанию установлено значение 1 день. Это верно независимо от того, является ли компьютер клиентом или сервером, за исключением контроллеров домена, которые используются каждые 60 минут.

Для изменения интервала обновления можно использовать следующий подраздел реестра:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters \ DefaultRegistrationRefreshInterval

Тип данных: REG_DWORD

Диапазон: 0x0 — 0xFFFFFFFF секунд

Значение по умолчанию: 0x15180 (86 400 секунд = 9 600 секунд = 9 600 секунд для Windows 2000 Professional): значение по умолчанию 3 600 E для Windows 2000: = 1 час) для Windows 2000 Server и Windows Advanced Server

. Область: Влияет на все адаптеры.

. Указывает временной интервал между обновлениями регистрации обновлений DNS.

По умолчанию время жизни (TTL), используемое для динамической регистрации, составляет 20 минут. Для изменения значения TTL можно использовать следующий подраздел реестра:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters \ DefaultRegistrationTTL

.

- Очистка — это функция, которая удаляет просроченные записи на основе их меток времени.

- По умолчанию очистка отключена.

Очистка НЕ удаляет статически настроенные записи, созданные вами вручную, если вы не запустите dnscmd / AgeAllRecords, который отметит их, делая их пригодными для очистки (подробнее об этом ниже).Без выполнения этой команды DNS будет очищать динамически обновляемые записи, достигшие своей отметки времени. Чтобы просмотреть временные метки записи с помощью Windows 2003 DNS, поместите консоль DNS «view» в меню в Advanced View, затем посмотрите на свойства отдельной записи, и вы увидите временную метку. При использовании Windows 2008 или новее он будет отображаться в консоли в виде отдельного столбца.

.

Scavenge Refresh и No Refresh по сравнению с периодом аренды DHCP

Параметры

«Обновление очистки» и «Нет обновления» должны быть равны или меньше периода аренды.Например, идеально подходит период аренды DHCP по умолчанию, равный 8 дням, с настройкой очистки 7 дней. Если вы снизите аренду, вам нужно будет уменьшить настройки очистки. Если вы используете 4-часовую аренду, что ж, это непросто, потому что минимальный срок, который вы можете использовать для уборки мусора, составляет 1 день и может дать противоречивые результаты.

И имейте в виду, как уже было сказано, очистка не удалит статически настроенные записи (те, которые вы создали вручную).Он будет извлекать обновленные записи, достигшие своей отметки времени. Однако, если вы запустите dnscmd / AgeAllRecords, он поставит метку времени для всех записей, что сделает их доступными для очистки. Подробнее об этом в следующем разделе, Статические записи .

Для установки свойств устаревания и очистки для DNS-сервера с помощью консоли DNS:

- В консоли DNS щелкните правой кнопкой мыши имя DNS-сервера и выберите «Установить устаревание / очистку для всех зон».

- Установите флажок Очистить устаревшие записи ресурсов.

- Теперь вы можете выбрать настройку очистки для всех зон или выбрать «Нет» и вручную настроить каждую зону отдельно. Предлагаю установить его для всех зон.

- Рекомендуется использовать по умолчанию 7 дней. Если вы решите изменить его, оно должно соответствовать срокам аренды DHCP. Я никогда не находил ничего конкретного, заявляющего об этом, но сохранение настройки очистки для аренды минус один день гарантирует, что записи будут удалены за день до продления аренды, поэтому она будет удалена, если эта запись фактически не использовалась клиентом. , срок действия истек.Если он все еще используется, он пройдет период обновления очистки и время очистки до следующего времени истечения срока действия.

- После того, как вы настроите очистку, все записи с отметкой времени будут устаревать и будут удалены. Это не включает статические записи, потому что статические записи не имеют отметки времени.

Пример динамически создаваемой записи:

.

Статических записей:

Статические записи не будут очищены, поскольку они имеют нулевую отметку времени.При просмотре статической записи она будет выглядеть следующим образом:

Однако, что касается статических записей, если вы используете принудительное устаревание всех записей, используя dnscmd / AgeAllRecords . Если во время создания записи был установлен флажок «Удалить запись, когда она станет устаревшей», она установит для нее отметку времени, что сделает ее пригодной для очистки. Поэтому, если у вас есть статические записи, хост, cnames и т. Д., Они будут очищены, и я советую провести инвентаризацию ваших статических записей, если вы запустите эту команду.Я бы посоветовал не делать этого и просто позволить мусорщику занять время, чтобы сделать свое дело. БУДЬТЕ ТЕРПЕВНЫМИ !!!!

.

ВЫ ДОЛЖНЫ БЫТЬ ТЕРПЕНИЕМ !!

.

Примерная формула: NoRefresh + Refresh * 2 + момент времени в течение 3-дневного периода очистки.

Вот диаграмма, показывающая, когда происходят события с 3-дневным NoRefresh, 3-дневным Refresh и 3-дневной очисткой. (Графика из фильма «Не бойтесь сквена. Наберитесь терпения»):

Если вы посмотрите на график, основанный на настройках очистки 3-дневного NoRefresh и 3-дневного Refresh, то он станет подходящим для очистки на следующий день после этих двух проходов, так что это будет 7-й день.Затем он ждет следующего цикла очистки (я называю его точкой сбора мусора), который наступит где-то в течение следующих 72 часов (на основе NoRefresh). Таким образом, согласно этой диаграмме, начиная с 01.01.2008, запись становится приемлемой с 1/7/2008, затем она удаляется (очищается), в данном случае, 01.01.2008, в 6 утра в течение следующих 72 часовой цикл очистки. 72-часовой цикл очистки в этом случае основан на настройке 3-дневной очистки.

Это было в общей сложности около 10-11 дней, но это могло произойти, как вы можете видеть на графике, в любое время между 10-м и 14-м днями.

.

.

Если вы выберете 7-дневную настройку по умолчанию, то очистка может занять до 4 недель + 1 день (29 дней).

.

.

AD Интегрированные зоны — Где это установить? — Включите его только на одном сервере, и отметка времени будет реплицироваться с репликацией AD

Таким образом, при использовании интегрированных зон AD вы просто включаете очистку на одном сервере, а затем отметка времени будет реплицироваться на другие серверы с обычным процессом репликации AD.Когда задействованы интегрированные зоны AD, DNS использует дополнительный механизм для управления репликацией поведения отметки времени записей с помощью атрибута dnsTombstoned.

Кроме того, относительно включения его на одном сервере, Джош Джонс [MSFT] цитирует (в своем блоге «Не бойтесь очистки DNS»):

«Хотя вы можете настроить каждый сервер, на котором размещена зона, на очистку, я рекомендую только один. Логика этого проста: если одному серверу не удастся собрать мусор, мир не погибнет.У вас будет одно место для поиска виновных и один набор журналов для проверки. Если, с другой стороны, у вас есть много серверов, настроенных на очистку, у вас есть много журналов, чтобы проверить, не удается ли очистка. Что еще хуже, если что-то начинает неожиданно исчезать, вы не хотите прыгать с сервера на сервер в поисках 2501 события ».

Для получения более подробной информации и во избежание дублирования усилий Джоша Джонса, пожалуйста, прочтите его блог для получения конкретной информации — «Не бойтесь очистки DNS»

Не бойтесь очистки DNS, Джош Джонс [MSFT], 19 марта 2008 г., 18:49

http: // blogs.technet.com/b/networking/archive/2008/03/19/don-t-be-afraid-of-dns-scavenging-just-be-patient.aspx

.

AD Интегрированные зоны и очистка — как это сделать? Он использует атрибут AD под названием «dnsTombstoned»

.

Хорошая статья Гая Теверовски [MSFT], в которой объясняется, как AD обрабатывает очистку записей в интегрированной зоне AD, а также что происходит, если, скажем, машина, запись которой помечена как dnsTombstoned , но машина переустановлена, которая теперь имеет новый SID и то, как он не может обновить исходную запись — исходная запись хоста не удаляется сразу:

Внутренняя очистка DNS (или что такое атрибут dnsTombstoned) для интегрированных зон AD, Гай Теверовский [MSFT], 23 сентября 2010 г.

http: // blogs.technet.com/b/isrpfeplat/archive/2010/09/23/dns-scavenging-internals-or-what-is-the-dnstombstoned-attribute-for-ad-integrated-zones-dstombstoneinterval-dnstombstoned.aspx

.

Другие статьи по уборке мусора:

Оптимизация сети для поддержания безупречной чистоты DNS

http://blogs.technet.com/b/networking/archive/2009/02/09/optimizing-your-network-to-keep-your-dns-squeaky-clean .aspx

.

Включить сборку скриншотов

Снимки экрана, показывающие включение очистки со значениями по умолчанию 7 дней без обновления и 7 дней обновления.Обратите внимание, что уборка мусора начнется только через 1 день после объединения этих двух периодов, то есть через 15 дней. И если вы также заметили, что после того, как я их включил и запустил dnscmd / AgeAllRecords, статические записи все еще не отображались как отмеченные. В конце концов, они это сделают. Это часть «быть терпеливой».

.

1.

https://qis15w.sn2.livefilestore.com/y1pK2oaDPwDuWcOKuruFE_mG60DX_JdOD9PUVuj8YEvK9bo-HK1WMPfHg3_smfglSU6RuKpxkxvZkPall20%20%D0 %%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%0%0%0%00%d0%D0%E0%B0%D0%D0%D0%D0%B0B08M04M0%jpg? psid = 1

.

2.

https://qis15w.sn2.livefilestore.com/y1pjeNJXBaiplqSW8EK6KEbWLD7awc19PpsNJEF6S5456DDriVTJUvCAsIH6EbpHb6zu3at6n2jZingbN9BuO3D3 %%20 %%U0 %%U0 %%D0 %%D0%%%%%%% $% $% $% $% $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ $ 20 $ $

.

3.

https://qis15w.sn2.livefilestore.com/y1pBwESri4t7Ru2PHdykn2_lJm6yxE_QejQVUZP1ROdPqEnd6KenfqyHrYAtU8Vori8WyElUTu_3AjAPe6egZIyK6FuO_yRlJU8/3.%20Chose%20to%20apply%20this%20to%20all%20AD%20integrated%20zones.jpg?psid=1

.

4.

https://qis15w.sn2.livefilestore.com/y1pXZk5kHkkl6EvfrcSprvdxp80i2WdPYaOy5M6uo98Gj5t1Heop_AR2cWXXaCof3yxQ6ORbxUBVAT1C_iDc9hUuymzdwZy2psz/4.%20%20You%20can%20see%20when%20scavenging%20will%20kick%20in%20-%201%20day%20after%20the% 207% 20day% 20 Без обновления% 20and% 207% 20day% 20Refresh% 20period.jpg? Psid = 1

.

5.

https://qis15w.sn2.livefilestore.com/y1pZdhGtBL_KWnpNMUTcSDkQWF21Ws8y_pkGvfQIZIp4GrHesAv-vl2uyrIhMu2MYmja-3SyBa09-66% 20Set% 20aging% 20on% 20contoso.com% 20zone.jpg? Psid = 1

.

6.

https://qis15w.sn2.livefilestore.com/y1pkkRp01cx-ArzkC6hZ9SW1L2QwKOYK6lWRN5hE0NywrwCKD4a3fNTiwKuWLDIAoM9x0pCK3Z1b5tEZYVICF9qOoSecKMytReK/6.%20DNS%20Server%20Properties%2C%20Advanced%20Tab%2C%20Checked%20Enable%20Automatic%20Scavenging%20of%20stale%20records .% 20This% 20basically% 20turns% 20it% 20on.jpg? Psid = 1

.

7.

https://qis15w.sn2.livefilestore.com/y1pInNfBbD8vssqF85PS8-Sgg-60yXVzmxA910iEz_yS2NlY5b8rRUJrr-KlP9dO79XdRksQvHmlrFCAjNz4.% 20Ran% 20dnscmd% 20ageallrecords.jpg? Psid = 1

Внимание: T \ единственная проблема с запуском этой команды заключается в том, что все статические записи будут отмечены метками времени, что сделает их доступными для очистки. Следовательно, вы можете НЕ захотеть этого делать.

.

8.

https://qis15w.sn2.livefilestore.com/y1pPWlVIC7sDUQkjxinOJhT0nEGJRi4Y_Gctkg_inp2g3ZiMJMSLM16uz_e7GQPEJ7zFqnx2TZ03n20thResponse.jpg? psid = 1

.

9.

https://qis15w.sn2.livefilestore.com/y1pD3XxvDENwxCwEzOVPbngly9Hb29y3Dq1esQItYpXWif5wiBfdBDn19r-O1lGYzGYApi8gEjCb83BvJP9JRXCCXeW-tjzTZUQ/9.%20NYC-DC1%20still%20shows%20as%20static.jpg?psid=1

Примечание на скриншоте ниже (цитата из «Не бойтесь мусора. Вы должны набраться терпения)»:

«Период очистки — это то, как часто этот конкретный сервер будет пытаться очистить мусор. Когда сервер выполняет очистку, он регистрирует событие DNS 2501, чтобы указать, сколько записей было очищено.Событие 2502 будет зарегистрировано, если записи не были удалены. Для очистки требуется только один сервер, поскольку данные зоны реплицируются на все серверы, на которых размещена зона.

Совет: Вы можете точно определить, когда сервер попытается выполнить очистку, взяв временную метку для самых последних событий с идентификатором EventID 2501 и Event ID 2502 и добавив к нему период очистки.

Изображение из: http://blogs.technet.com/blogfiles/networking/WindowsLiveWriter/DNSscavengingiseasy.Havepatienceishar_C6E0 / image_14.png

.

Мораль истории: проявите терпение !!

К началу страницы >

================================================= ================

Отметка времени DNS и очистка

Если запись была создана вручную, она не будет отображать метку времени, однако, если запись была зарегистрирована динамически, она будет отображать метку времени. Если вы создаете запись вручную, флажок не будет установлен для очистки, однако, если он был зарегистрирован динамически, он будет установлен.

Что касается записей сервера (например, из контроллера домена), если вы разрешаете автоматическую регистрацию, которая выполняется по умолчанию и очищается, она все равно будет повторно зарегистрирована службой входа в сеть контроллера домена (для SRV, LdapIpAddress и GcIpAddress записей) и операционной системы (для записей A и PTR). Если вы не видите, что что-то происходит, что влияет на вашу среду, настройки по умолчанию работают нормально, по крайней мере, они подходят для меня для всех моих клиентов и установок, с которыми я работал, я установил очистку и заставил DHCP владеть записями поэтому он может обновлять записи, которые он зарегистрировал, во время обновления аренды.

Относительно атрибута dnsTombstoned Active Directory

Внутренние элементы очистки DNS (или атрибут dnsTombstoned) для интегрированных зон AD

Обсудите внутреннюю обработку очистки DNS.

http://blogs.technet.com/b/isrpfeplat/archive/2010/09/23/dns-scavenging-internals-or-what-is-the-dnstombstoned-attribute-for-ad-integrated-zones-dstombstoneinterval -dnstombstoned.aspx

dnsОчистка захороненных записей:

Ежедневно в 2 часа ночи (не настраивается) DNS-сервер сканирует все интегрированные DNS-зоны в AD и определяет, готова ли захороненная запись к удалению.Срок хранения захороненных записей по умолчанию составляет 7 дней. Это значение можно изменить с помощью значения DsTombStoneinterval (значение dnscmd w2k8r2dc01 / config / DsTombstoneInterval) или путем редактирования реестра в разделе HKLM \ CCS \ Services \ DNS \ Parameters Имя значения: DsTombstoneInterval

Тип значения: DWORD). Значение в секундах.

В этот момент DNS удаляет запись.

К началу страницы >

================================================= ================

Параметры очистки и отсутствия обновления должны быть меньше периода аренды DHCP

Период очистки должен быть меньше времени аренды.В соответствии с текущими настройками у вас есть две разные настройки, но обе они вышли за рамки срока аренды. Из-за того, что обе эти настройки различаются и выходят за рамки срока аренды, вы получаете несоответствия, как я упоминал ранее.

Например: 7-дневные и 7-дневные интервалы работают рука об руку со сроком аренды DHCP по умолчанию 8 дней. Продление DHCP составляет половину срока аренды, то есть 4 дня. Если его не продлить, он ждет, пока не продлится 87,5% срока аренды, то есть на 7-й день.Если его не продлить, аренда будет потеряна, и клиент DHCP попытается получить новую аренду. Как только аренда будет потеряна на 7-й день, то, если вы оставите настройку очистки по умолчанию, она очистит эту старую запись аренды из DNS во всех зонах, в которых она существовала.

Таким образом, если у вас аренда на 8 часов, вам необходимо установить очистку на 1 день, но это не рекомендуется. Просто слишком низко. Также 8-часовой договор аренды пытается продлить на 50% от срока аренды, а в случае неудачи — на 87.5% от срока аренды, то есть на 7 час. Очистка должна быть установлена ниже этого значения, но настройки очистки задаются в днях, то есть с интервалом в 24 часа, поэтому нет возможности установить ее меньше времени аренды.

Кроме того, срок аренды в 8 часов или даже 4 часа, как я слышал, что некоторые администраторы установили его, на самом деле является агрессивно коротким сроком аренды и может вызвать другие проблемы в других местах, например, с WINS и партнерами по репликации. Я видел ошибки в WINS в сценарии партнерства, когда данные постоянно меняются, а WINS просто не успевает за изменениями между партнерами.

Я предлагаю по крайней мере, что если вы хотите сохранить агрессивно короткий срок аренды, сделайте срок аренды как минимум 2 дня, а уборку мусора — 1 днем.

Тем не менее, я был в средах с 8-дневной арендой по умолчанию и 7-дневными настройками очистки, при настройке либо с использованием учетных данных, чтобы DHCP владел всеми записями, которые он обновляет, либо с использованием группы DnsProxyUpdate, и она отлично работает. Если ноутбук получит рекорд в 8 утра в понедельник, но отключается от сети, уходит домой и возвращается в четверг, ноутбуки попытаются получить такую же аренду.Если ноутбук не вернется до вторника на следующей неделе, он получит новую аренду и новый IP-адрес, поскольку DHCP владеет записью, он просто обновляет ее в DNS для прямой и обратной зон.

Для правильной работы с использованием группы DnsProxyUpdate или учетных данных вы должны заставить DHCP обновлять ВСЕ ЗАПИСИ, независимо от того, знает ли клиент, как обновлять или нет, или запрашивает это или нет (нижняя настройка). Это заставит DHCP владеть ВСЕМИ записями. Если вы не установите эти параметры, а период очистки превышает срок аренды, возникнут непредвиденные результаты.

Сценарий: выбор короткого срока аренды DHCP 8 часов

Если вы уменьшите срок аренды DHCP до 8 часов, может произойти ряд вещей, таких как усиление захоронения записей DNS в AD, что приведет к увеличению размера файла AD NTDS.dit, а также, возможно, несоответствие с записями в DNS, а также проблемы с попыткой WINS не отставать от изменений, что будет очевидно по записям об ошибках журнала событий WINS.

Также имейте в виду, что любой DHCP-клиент, независимо от операционной системы, использует метод DORA, то есть обнаружение, предложение, запрос и подтверждение.Момент времени, когда клиент запрашивает обновление аренды, находится на отметке 50%, где он использует RA или запрос (для текущей конфигурации аренды) и подтверждение. Если он не может достичь отметки 50% после 3 попыток, он будет ждать до 7/8 времени аренды, чтобы транслировать запрос на обновление до конца периода аренды. Если он не получает продление в конце срока аренды, клиентский компьютер удаляет текущую конфигурацию со своего интерфейса и не имеет IP-адреса.

Следовательно, при аренде на 8 часов время обновления составляет 4 часа.Это необходимо учитывать с учетом дополнительного трафика и того, как обновляется DNS, а также того, как WINS обрабатывает его с поступающими постоянными запросами.

Что касается проблемы с WINS, я видел это однажды на сайте клиентов много лет назад. Я всегда забывал об этом, когда желал получить такую короткую аренду. Я обнаружил, что аренда по умолчанию работает нормально, пока включена очистка (также используются настройки по умолчанию), в том числе, если DHCP-сервер находится на контроллере домена, добавление DHCP-сервера в группу DnsUpdateProxy или устранение проблем с безопасностью, таких как move, вместо предоставления учетных данных для DHCP, поэтому он владеет всеми записями, которые он регистрирует в DNS, чтобы он мог обновлять записи по мере их изменения.В противном случае ожидайте возникновения проблем.

(Следующее, которое более подробно описывает то, что происходит на самом деле, было скомпилировано и опубликовано Крисом Дентом в группе новостей Microsoft DNS.)

—

Почему выбрать 8 часов? Возможно, чтобы справиться с множеством ноутбуков, входящих и выходящих из сети. Таким образом, можно подумать, что более короткий срок аренды будет работать. Однако имейте в виду, что при любом сроке аренды точка, в которую клиент будет запрашивать обновление аренды, составляет 50% времени аренды. Следовательно, клиентский компьютер будет запрашивать обновление каждые четыре часа.

Это приведет к высокой скорости изменения DNS, что может привести к большому количеству захороненных записей DNS. Казалось бы, разумно пересмотреть продолжительность аренды DHCP, ведь 8 часов — это очень мало.

Фактически у вас есть:

- Объем захороненных данных AD увеличивается из-за устаревших записей DNS

- Число устаревших записей DNS велико из-за (потенциальной) скорости изменения записей как при прямом, так и при обратном поиске

- Скорость изменения должна быть в некоторой степени пропорциональна изменению аренды в DHCP

Жизненный цикл записи DNS:

1.Создается запись A (как dnsNode в AD).

2. Когда отметка времени больше не обновляется, а интервалы старения превышают установленный срок, запись A становится устаревшей.