Троянская программа вирус обзор и способы удаления

Троянские программы могут серьезно осложнить жизнь любому владельцу компьютера. В некоторой степени они схожи с вирусами, так как направлены на причинение вреда пользователю. Ущерб не обязательно явно выражен и заметен, однако, так или иначе на операционную систему оказывается отрицательное влияние. Подобная троянская программа вирус может устанавливаться под видом полезного ПО или вовсе быть незаметной для пользователя.

Понятие троянской программы

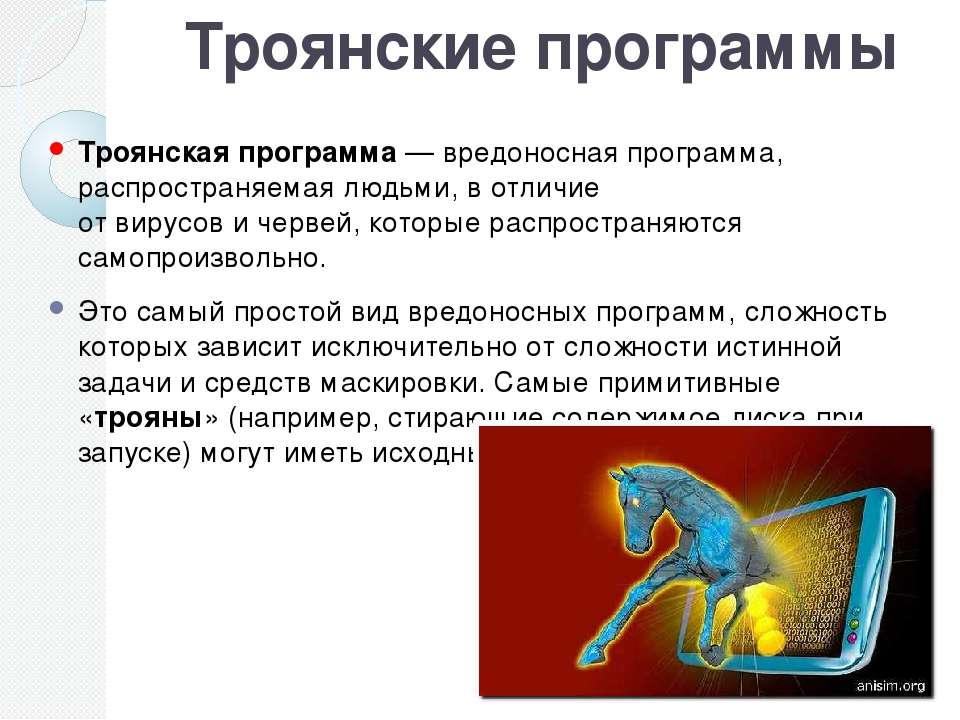

Троянская программа — это вредоносная утилита, существенно отличающаяся от классического типа вирусов, которые внедряются на компьютер пользователя с помощью собственных алгоритмов. В отличие от них для появления трояна обязательным условием является активное участие человека, так как, самостоятельно троян распространяться не способен. Как правило, данные утилиты маскируются под другие типы файлов — от пакетов установщиков, до мультимедийных данных. Запуская, такой троянский конь вирус, пользователь активирует алгоритмы вредоносной программы. В некоторых случаях трояны становятся частью многосоставного вируса.

Запуская, такой троянский конь вирус, пользователь активирует алгоритмы вредоносной программы. В некоторых случаях трояны становятся частью многосоставного вируса.

Способы внедрения вредоносного ПО

Следует понимать, что цель злоумышленника, создавшего любой троянский вирус — заставить конечного пользователя запустить файл, содержащий в себе её код. Мошенники придумали множество действенных способов, в большей части которых человек даже не узнает о поражении трояном своего ПК.

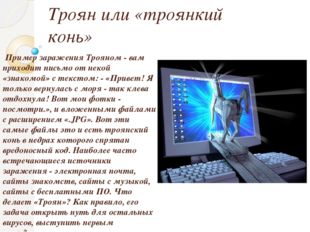

Часто используется маскировка троянской программы под популярные пакеты установщиков ПО и игровых приложений. В дальнейшем, такой файл выкладывается на ненадёжном файлообменнике или недоброкачественном софт-портале. Помимо этого, вредоносную программу можно подцепить в интернет мессенджере, электронном письме, социальной сети, а также в других подобных ресурсах.

Наиболее часто встречаемый сценарий — просьба загрузить дополнительное ПО не с официального сайта разработчика. Это могут быть драйвера к оборудованию, браузеры, обновления, игры и другие утилиты. Также, пользователя могут убеждать перейти по непроверенной ссылке социальных сетях и мессенджерах.

Также, пользователя могут убеждать перейти по непроверенной ссылке социальных сетях и мессенджерах.

Признаки заражения

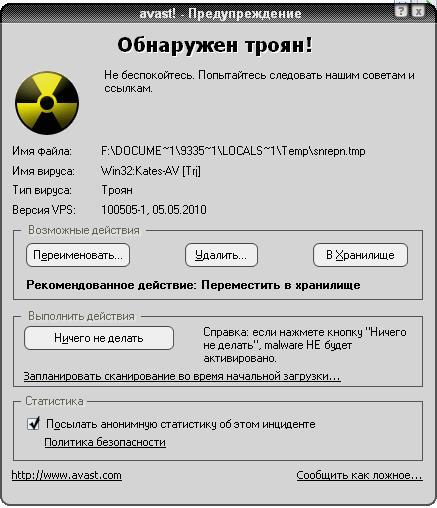

О появлении на компьютере вредоносной программы данного типа могут свидетельствовать различные симптомы. Как правило, пользователь узнает об этом достаточно быстро:

- самопроизвольная перезагрузка компьютера;

- запуск программ и системных служб без участия пользователя;

- самостоятельное открытие и закрытие CD-ROM;

- в следствии изменения троянским конём файла hosts – браузер открывает страницы, которые пользователь не посещал до этого — сайты для взрослых и порталы азартных игр;

- самопроизвольные снимки экрана;

- появление новых приложений в автозагрузке;

- внезапное проигрывание видео контента, звуков и картинок;

- перезагрузка компьютера при запуске заражённого ПО;

- могут появляться ошибки синего экрана смерти.

В некоторых случаях программа не проявляет себя настолько явно, однако, побочные признаки всё же присутствуют. Особенно заметно это для компьютеров с малой производительностью — трояны сильно нагружают процессор, температура CPU подымается, из-за чего компьютер работает очень медленно. В диспетчере задач большая часть ресурсов ПК будет использоваться неизвестным процессом. При обнаружении любого из перечисленных симптомов — проверка компьютера на вирусы обязательна.

Особенно заметно это для компьютеров с малой производительностью — трояны сильно нагружают процессор, температура CPU подымается, из-за чего компьютер работает очень медленно. В диспетчере задач большая часть ресурсов ПК будет использоваться неизвестным процессом. При обнаружении любого из перечисленных симптомов — проверка компьютера на вирусы обязательна.

Иллюстрация ниже отображает вредоносное действие, оказываемое на систему в одном случае из моей практики. Причём обратите внимание, данный вредоносный процесс не нагружает систему на все 100%, для того, чтобы как можно дольше оставаться незамеченным, тем не менее мешать запуску приложений. Непонятное название сразу бросается в глаза.

Назначение троянской программы

Как правило, любая троянская программа пишется с определённой целью. В основном это обогащение, шпионаж и сведение личных счетов. От того, к каким вирусам относится троянский конь, вытекают и последствия для конечного пользователя:

- Кража финансовой информации.

К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты.

К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты. - Кража информации об аккаунтах. Часто троянские программы пытаются перехватить защищённые личные данные интернет-аккаунтов популярных веб-ресурсов — социальные сети, мессенджеры, сайты знакомств и т. д. В случае успеха злоумышленник начинает вымогать деньги от лица пользователя у его друзей под различными предлогами. Также, страница пользователя может использоваться для перенаправления на определённые сайты.

- Спам. Вредоносное ПО часто применяется для сбора почтовых адресов для последующей рассылки спама.

- Повышение посещаемости ресурса.

Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников. - Накрутка скачиваний файлов. Как известно многие файлообменники платят пользователям за каждое скачивание выложенных ими файлов. Троянская программа может увеличить число подобных загрузок и улучшить финансовое состояние разработчика утилиты.

- Управление компьютером. Заражённое трояном устройство может использоваться для хакерских DDOS атак на различные интернет-ресурсы.

- Уничтожение данных. Удаление ценной информации на компьютере пользователя, а также повреждение некоторых аппаратных составляющих.

- Сбор личных данных пользователей. Статистическая информация по посещаемым сайтам, любимым программам, фильмам, музыке и другим аспектам повседневной жизни пользователей, собранная при помощи троянов, ложится в основу маркетинговых исследований коммерческих компаний.

- Звонки на платные номера.

Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Помимо приведённых целей, вредоносное ПО может использоваться в личных целях, например для мести или шантажа. Поэтому, лучше всего иметь как минимум установленный бесплатный антивирус, для избегания проникновения вредителя на компьютер.

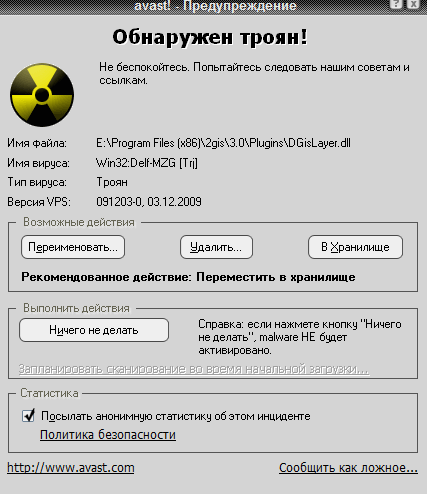

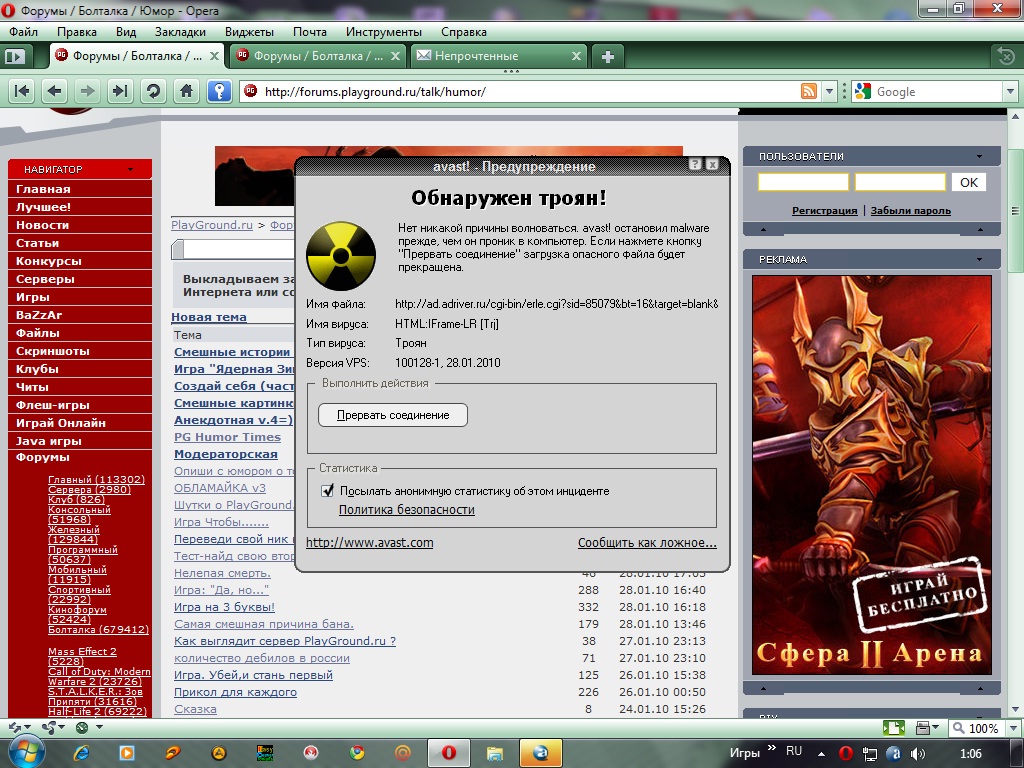

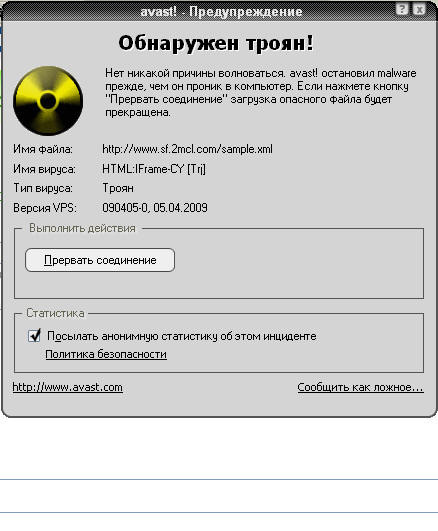

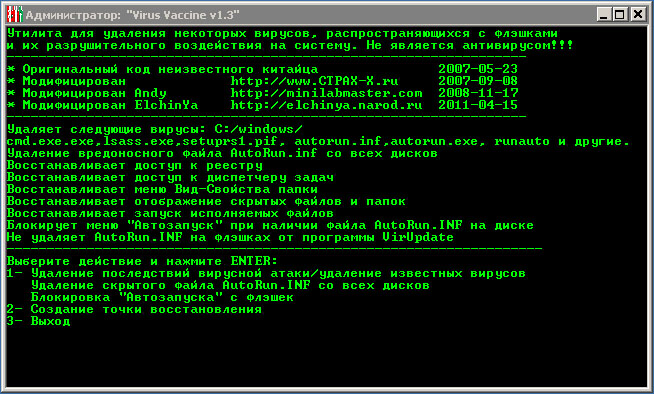

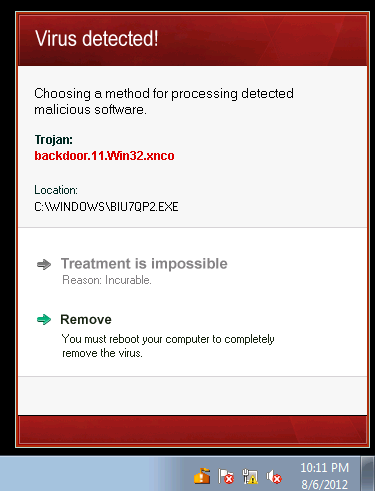

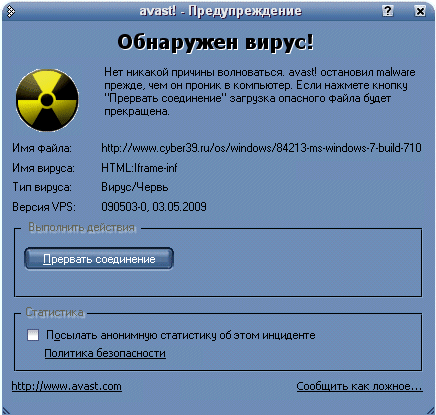

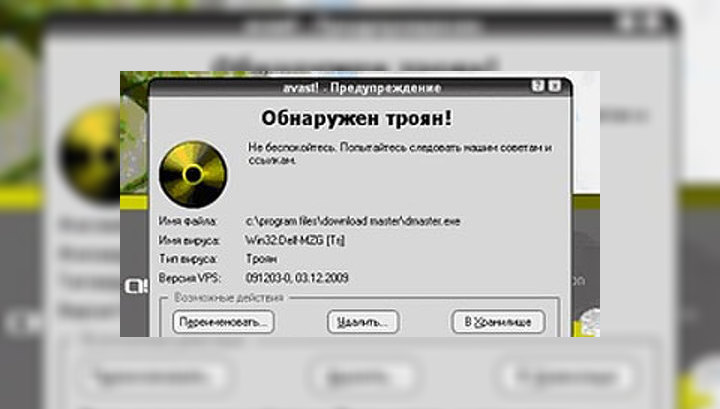

Как удалить троянский вирус

Достаточно эффективный метод избежать внедрения троянской программы — на постоянной основе пользоваться надёжным антивирусом. Многие утилиты способны блокировать запуск трояна. Несмотря на то, что специализированное защитное ПО продолжает постоянно совершенствоваться, в некоторых случаях оно может не обнаружить угрозу.

Если сканирование антивирусом не дало результатов, то требуется тщательно изучить все действующие процессы в диспетчере задач и постараться удалить вирус вручную. Если название процесса неизвестно и существует потребление многих ресурсов процессора, то существует большая вероятность, что это троян.

Кроме того, полезной может оказаться очистка кэша в браузерах, а также папки «Temp». Помочь в этом могут специализированные программы чистильщики, например, утилита для очистки компьютера Ccleaner. Ваши вопросы можно задать в комментариях ниже, либо перейдите на страницу «Контакты» заполните и пошлите мне форму.

31.05.2018

Ещё статьи, которые могут заинтересовать:

Исправление ошибок Windows с помощью Microsoft Easy Fix

Ccleaner безупречная очистка операционной системы

Диагностика системы компьютера с помощью программы Aida64

Популярный архиватор файлов программа WinRAR

Лучший бесплатный словарь Rhymes

Что такое трояны и как это удалить

Троян (или троянский конь) это вредоносная компьютерная программа, которая используется для заражения системы целевого компьютера, и приводит к вредоносной активности на нем. Как правило, такие программы используются для кражи личной информации, распространение других вирусов или просто нарушения производительности компьютера. Кроме того, хакеры могут использовать их для получения несанкционированного удаленного доступа к зараженным компьютерам, заражения файлов, и повреждения системы. Как только троянский конь попадает в компьютер, он начинает скрываться от жертвы. Трояны очень похожи на обычные вирусы, поэтому, их довольно трудно обнаружить. Вот почему вы должны полагаться на авторитетные антивирусные программы. Первоначально, трояны не предназначены для распространения самих себя. Тем не менее, последние версии имеют дополнительные компоненты, которые могут позволить их распространение. Активность каждого из троянов зависит от намерений его автора.

Кроме того, хакеры могут использовать их для получения несанкционированного удаленного доступа к зараженным компьютерам, заражения файлов, и повреждения системы. Как только троянский конь попадает в компьютер, он начинает скрываться от жертвы. Трояны очень похожи на обычные вирусы, поэтому, их довольно трудно обнаружить. Вот почему вы должны полагаться на авторитетные антивирусные программы. Первоначально, трояны не предназначены для распространения самих себя. Тем не менее, последние версии имеют дополнительные компоненты, которые могут позволить их распространение. Активность каждого из троянов зависит от намерений его автора.

Пути которые они используют для проникновения в систему

Одна часть троянских программ способна распространяться самостоятельно и заражать систему без ведома пользователя. Другая — должна быть установлена вручную на компьютер, как любое программное обеспечение. На самом деле, существует четыре основных способа, используемых такими паразитами для входа в систему.

Многие трояны распространяются с помощью сообщений электронной почты, файлообменников сети и онлайн чатов (таких как ICQ, AIM или IRC). Они могут прибыть, как полезные приложения, мгновенные сообщения, ссылки в электронных письмах или дополнительное приложения. Эти трояны имеют подозрительные имена, для того чтобы пользователи открыли их. После того как пользователь откроет такое сообщение, троян молча устанавливает себя в системе.

Некоторые трояны могут попасть в систему, используя уязвимость веб-браузера. Их авторы запускают небезопасные веб-сайты заполнены вредоносным кодом или небезопасными рекламными сообщениями. Всякий раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносные скрипты мгновенно устанавливают паразитов. Пользователь может ничего не заметить, так как угроза не выводит никаких мастеров настройки, диалогов или предупреждений.

Иногда трояны устанавливаются другими паразитами, такими как, черви, бэкдоры и другие.

Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.Некоторые трояны уже интегрированы в конкретные приложения. Даже законные программы могут иметь недокументированные функции, такие как функции удаленного доступа. Вирус который атакует, должен связаться с программным обеспечением, установленным для того, чтобы мгновенно получить полный доступ к системе или взять на себя контроль над определенной программой.

Действия которые могут быть вызваны трояном

Большинство троянов способны вызвать такие действия:

Заражение, перезапись файлов, взлом системы, путем удаления критически важных файлов или форматирования компонентов системы и установленных приложений.

Они также могут уничтожить жесткий диск.

Они также могут уничтожить жесткий диск.Кража финансовых данных, таких как, номера кредитных карт, логинов, паролей, ценных личных документов и другой информации.

Отслеживание пользователя и каждой нажатой клавиши, или захват клавиатуры. Троянский конь может также делать скриншоты и начинать другую деятельность для кражи информации.

Отправка всех собранных данных на предварительно заданный FTP сервер или передачи его через интернет-подключение для удаления хоста.

Установка бэкдора или активация собственных компонентов для контроля над зараженным компьютером.

Запуск других опасных паразитов.

Выполнение Denial of Service (DoS) или других сетевых атак против определенных удаленных хостов, или отправка чрезмерного количества сообщений по электронной почте для того, чтобы затопить предопределенный компьютер.

Установка скрытого FTP сервера который может быть использован злоумышленниками для различных незаконных целей.

Удаление антивирусов и другого антишпионского ПО, связанных с безопасностью. Троянский конь может также отключить важные системные службы и выключить стандартные инструменты системы.

Блокировка пользовательского доступа к ресурсам и сайтам связанных с безопасностью.

Отображение нежелательных объявлений и всплывающих окон.

Деградация интернет-подключения и скорости компьютера. Он может также уменьшить безопасность системы и привести к ее нестабильности.

Примеры троянов

Есть тысячи различных троянских программ. Следующие примеры иллюстрируют, как могут быть вредны эти угрозы.

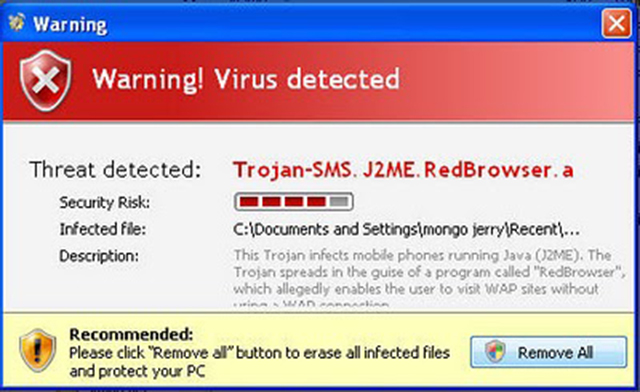

Trojan.Cryptolocker это троян, который использовался для распространения очень опасных вирусов, которые называются Cryptolocker и Cryptowall. Считается, что этот троян также может быть использован для распространения других вредоносных программ, таких как изгои антишпионских программ, бэкдоров и других подобных угроз. Он распространяется вокруг с помощью поддельного сообщения безопасности, утверждая, что компьютер заражен вирусом. Когда пользователь щелкает на такое сообщение, троян попадает в систему и спокойно устанавливается. Кроме того, он блокирует систему и вызывает поддельное предупреждение на рабочем столе жертвы. Вы также можете загрузить эту угрозу для вашего компьютера в качестве полезного вложения электронной почты или всплывающего объявления, которое предлагает обновление ваших Java или Flash Player.

Он распространяется вокруг с помощью поддельного сообщения безопасности, утверждая, что компьютер заражен вирусом. Когда пользователь щелкает на такое сообщение, троян попадает в систему и спокойно устанавливается. Кроме того, он блокирует систему и вызывает поддельное предупреждение на рабочем столе жертвы. Вы также можете загрузить эту угрозу для вашего компьютера в качестве полезного вложения электронной почты или всплывающего объявления, которое предлагает обновление ваших Java или Flash Player.

Trojan.ZeroAccess это еще один серьезно опасный троянский конь, который также известен как max++. Обратите внимание что, существует множество версий этого трояна, и все они нацелены — украсть личную информацию людей. Стремясь к этой целе, они записывают каждое нажатие клавиши жертвы, и также могут делать непрерывные скриншоты. Этот троян обычно крадется в систему из различных интернет ресурсов, таких как небезопасные веб-страници и сети, и начинает свою работу, не тратя свое время.

12Trojan. Win32.Krepper.ab это очень опасный и чрезвычайно разрушительный паразит, который может вызвать серьезные проблемы, связанные со стабильностью вашего компьютера. Как правило, он попадает в систему через ненадежные интернет ресурсы, сетей общего доступа или онлайн чатов. Он молча работает в скрытом режиме в ожидании указанной даты запуска. На указанную дату, Krepper вирус может попытаться повлиять на системный реестр Windows, удаляв несколько критических системных папок и инициируя другие деструктивные действия. Паразит обнаруживает, и полностью прекращает работу антивирусного ПО, установленного на компьютере. Кроме того, троян способен подключаться к различным вредоносным серверам и загружать от туда других вредных паразитов.

Win32.Krepper.ab это очень опасный и чрезвычайно разрушительный паразит, который может вызвать серьезные проблемы, связанные со стабильностью вашего компьютера. Как правило, он попадает в систему через ненадежные интернет ресурсы, сетей общего доступа или онлайн чатов. Он молча работает в скрытом режиме в ожидании указанной даты запуска. На указанную дату, Krepper вирус может попытаться повлиять на системный реестр Windows, удаляв несколько критических системных папок и инициируя другие деструктивные действия. Паразит обнаруживает, и полностью прекращает работу антивирусного ПО, установленного на компьютере. Кроме того, троян способен подключаться к различным вредоносным серверам и загружать от туда других вредных паразитов.

Удаления трояна и других кибер угроз

Трояны работают таким же образом, как и обычные компьютерные вирусы, поэтому, они должны быть удалены с компьютера с помощью надежного программного обеспечения. Вы никогда не должны пытаться удалить трояна вручную, потому что вы можете привести свою машину к серьезным проблемам и выходу системы из строя. Для того чтобы получить возможность сканировать систему должным образом и найти все сомнительные вредные компоненты, вы должны установить любую из этих программ: ReimageIntego, SpyHunter 5Combo Cleaner. Они уже были одобрены, что они могут обнаруживать различные трояны и их компоненты.

Для того чтобы получить возможность сканировать систему должным образом и найти все сомнительные вредные компоненты, вы должны установить любую из этих программ: ReimageIntego, SpyHunter 5Combo Cleaner. Они уже были одобрены, что они могут обнаруживать различные трояны и их компоненты.

Имейте в виду, что иногда даже передовые антивирусные программы не могут помочь в устранении специального трояна. Каждая из этих угроз постоянно обновляются, и иногда эти обновления додаются, прежде чем разработчики антивирусного программного обеспечения узнают об этом. Если один из этих рекомендуемых инструментов не смог исправить ваш компьютер, вы всегда можете связаться с нашей командой и обратиться за советом.

Победить электронный вирус просто. Как удалить троян

В этой статье я рассмотрю тему, затертую до дыр. И связана она с вопросом о компьютерной безопасности. Используя некоторые несложные приемы, вы сможете стать специалистом в области удаления вирусов.

Например, изучая тему, как удалить троян, вам не придется запоминать сложные термины и перечитывать множество специализированной литературы. Главное, запомнить, что подразумевает термин «троянский вирус», и как с ним бороться нестандартными методами пользователя.

Что такое вирус-троян

Это вредоносный программный код, умеющий маскироваться под интерфейс любого прикладного приложения, с которым вы привыкли работать. Такие вирусы обычно пишут с целью хищения приватных данных, для нахождения уязвимостей в безопасности ПК, а также для удаленного контроля, используя слабую компьютерную защищенность.

Как удалить троян маячок и другие вирусы с помощью Dr.Web LiveCD.

В контексте очистки windows от вирусов речь пойдет об удалении вирусов с помощью загрузочного компакт-диска или флешки от Drweb – известной антивирусной компании. Данное средство предназначено для лечения или удаления вирусов без загрузки windows. Это приносит пользу, если система настолько повреждена, что не запускается даже в режиме диагностики.

А сейчас мы рассмотрим ряд специализированных моментов, которые уточняют, как удалить троян с компьютера для опытного пользователя.

1. Как создать загрузочный Dr.Web LiveCD

Предварительно с официального ftp-источника drweb.com нужно загрузить загрузочный образ с .iso расширением. Этот же образ понадобится и для создания загрузочной флешки. Какой из двух вариантов более удобный – выбирать вам.

После копирования антивирусного ПО на компьютер следует записать скопированное на компакт-диск. Утилит для этой цели предостаточно. Я, к примеру, привык работать с программой UltraIso.

В окне этой программы выбираем инструменты – записать образ компакт-диска. Далее все настройки оставляем как есть, а в поле «файл образа» прописываем либо выбираем путь к загрузочной копии Dr.Web LiveCD и жмем «записать».

Первый шаг к поставленной цели, как удалить троян, сделан. Рассмотрим последующие этапы.

2. Загрузка через BIOS

Записанный на cd образ нужно запустить в действие. Для этого заходим в bios, в настройках типа boot setting или device priority выставляем загрузку с компакт-диска в качестве источника операционной системы по умолчанию. Это нужно сделать перед тем, как удалить троян, если windows вообще не запускается. Сохраняем изменения и перезапускаем ПК.

Применив настройки правильно, вы должны увидеть окно загрузки Dr.Web LiveCD. В нем выбираем первый вариант с графической консолью и жмем клавишу «Ввод».

3. Запускаем сканер

Теперь вся работа будет осуществляться через консоль антивирусного сканера Drweb. Первоначально, настроив сеть, можно попытаться обновить определения вирусов. Для этого предусмотрена большая круглая кнопка в правом нижнем углу приложения. Но, как правило, это не обязательно делать, ведь скачанная вами копия LiveCD не устаревает в течение недели.

4. Выбираем разделы и папки для сканирования. Завершающая стадия

Если нажать кнопку start, будет просканирован на вирусы весь компьютер. При помощи кнопок + и – вы можете задать область сканирования. Здесь есть одна особенность. Так как удалить троян предполагается под Linux, все логические разделы прикрепляются во временную папку /win. Когда в этой папке отсутствует какой-либо раздел или устройство, выполните следующее:

- В режиме терминала введите: mount /dev/[имя логического раздела] /win/[название папки]. Команда mount смонтирует указанный раздел в папку win. Нумерация разделов идет с нуля.

- Обозначение hda соответствует жесткому диску. Таким образом, к примеру, hda0 – это первичный раздел С на жестком диске, hda1 – раздел D и т.д.

После сканирования найденные вирусы будет предложено удалить или вылечить. Воспользуйтесь данной опцией для соответствующих действий сканера.

вирусов, червей, троянов и ботов?

Введение

классов вредоносных программ

Программы-вымогатели

Вирусы

Черви

Трояны

Боты

Каналы распространения вредоносных программ

Десять передовых методов борьбы с вредоносными программами

Дополнительные условия

Расширенные постоянные угрозы

Рекламное ПО

Злоумышленник

Взлом браузера

сервисных атак

Исполняемый файл

Эксплойт

Обмен мгновенными сообщениями

Ретрансляционный чат через Интернет

Кейлоггеры

Вредоносные крипто-майнеры

Вредоносный мобильный код

Полезная нагрузка

Вредоносное ПО для точек продаж

Потенциально нежелательные программы или приложения

Шпионское ПО

0004 Социальная инженерия

0004 Социальная инженерия

Гусеницы

Стеклоочистители

Дополнительные ресурсы

Введение

Вирусы, черви, трояны и боты — все это часть класса программного обеспечения, называемого «вредоносным ПО». «Вредоносное ПО — это сокращение от« вредоносное программное обеспечение », также известное как вредоносный код или« злонамеренный код ». Это код или программное обеспечение, специально разработанные для повреждения, нарушения работы, кражи или в целом других« плохих »или незаконных действий с данными. , хосты или сети.

«Вредоносное ПО — это сокращение от« вредоносное программное обеспечение », также известное как вредоносный код или« злонамеренный код ». Это код или программное обеспечение, специально разработанные для повреждения, нарушения работы, кражи или в целом других« плохих »или незаконных действий с данными. , хосты или сети.

Существует множество различных классов вредоносных программ, которые имеют разные способы заражения систем и самораспространения. Вредоносные программы могут заражать системы, будучи связанными с другими программами или прикрепляясь к файлам в виде макросов. Другие устанавливаются с использованием известных уязвимость в операционной системе (ОС), сетевом устройстве или другом программном обеспечении, например дыра в браузере, которая требует от пользователей посещения веб-сайта только для заражения их компьютеров.Однако подавляющее большинство из них устанавливаются некоторыми действиями пользователя, такими как щелчок по вложению электронной почты или загрузка файла из Интернета.

Некоторые из наиболее известных типов вредоносных программ — это вирусы, черви, трояны, боты, программы-вымогатели, бэкдоры, шпионское и рекламное ПО. Ущерб от вредоносных программ варьируется от незначительного раздражения (например, всплывающая реклама в браузере) до кражи конфиденциальной информации или денег, уничтожения данных и компрометации и / или полного отключения систем и сетей.

В дополнение к повреждению данных и программного обеспечения, хранящегося на оборудовании, вредоносное ПО стало нацеливаться на физическое оборудование этих систем. Вредоносное ПО также не следует путать с дефектным программным обеспечением, которое предназначено для законных целей, но содержит ошибки или «баги».

Классы вредоносных программ

Двумя наиболее распространенными типами вредоносных программ являются вирусы и черви. Эти типы программ способны к самовоспроизведению и могут распространять свои копии, которые могут даже быть модифицированными копиями.Чтобы классифицировать вредоносное ПО как вирус или червь, оно должно иметь возможность распространяться. Разница в том, что червь действует более или менее независимо от других файлов, тогда как вирус зависит от основной программы для своего распространения. Эти и другие классы вредоносного ПО описаны ниже.

Разница в том, что червь действует более или менее независимо от других файлов, тогда как вирус зависит от основной программы для своего распространения. Эти и другие классы вредоносного ПО описаны ниже.

Программа-вымогатель

Программа-вымогатель — это тип вредоносного программного обеспечения, которое угрожает опубликовать данные жертвы или постоянно блокировать доступ к ним, если не будет уплачен выкуп. В то время как некоторые простые программы-вымогатели могут заблокировать систему таким способом, который не составит труда отменить для знающего человека, более продвинутые вредоносные программы используют метод, называемый криптовирусным вымогательством , который шифрует файлы жертвы, делая их недоступными, и требует выкупа. расшифровать их.

Вирусы

Компьютерный вирус — это тип вредоносного ПО, которое распространяется, вставляя свою копию в другую программу и становясь ее частью. Он передается с одного компьютера на другой, оставляя инфекции в пути. Вирусы могут иметь различную степень серьезности: от вызывающих легкое раздражение эффектов до повреждения данных или программного обеспечения и возникновения условий отказа в обслуживании (DoS). Почти все вирусы прикреплены к исполняемому файлу, что означает, что вирус может существовать в системе, но не будет активен и не сможет распространяться, пока пользователь не запустит или не откроет вредоносный хост-файл или программу.Когда выполняется хост-код, выполняется и вирусный код. Обычно основная программа продолжает работать после заражения вирусом. Однако некоторые вирусы перезаписывают другие программы своими копиями, что полностью уничтожает основную программу. Вирусы распространяются, когда программное обеспечение или документ, к которому они прикреплены, переносятся с одного компьютера на другой с использованием сети, диска, совместного использования файлов или зараженных вложений электронной почты.

Вирусы могут иметь различную степень серьезности: от вызывающих легкое раздражение эффектов до повреждения данных или программного обеспечения и возникновения условий отказа в обслуживании (DoS). Почти все вирусы прикреплены к исполняемому файлу, что означает, что вирус может существовать в системе, но не будет активен и не сможет распространяться, пока пользователь не запустит или не откроет вредоносный хост-файл или программу.Когда выполняется хост-код, выполняется и вирусный код. Обычно основная программа продолжает работать после заражения вирусом. Однако некоторые вирусы перезаписывают другие программы своими копиями, что полностью уничтожает основную программу. Вирусы распространяются, когда программное обеспечение или документ, к которому они прикреплены, переносятся с одного компьютера на другой с использованием сети, диска, совместного использования файлов или зараженных вложений электронной почты.

Черви

Компьютерные черви похожи на вирусы в том, что они копируют свои функциональные копии и могут вызывать такие же повреждения. В отличие от вирусов, которые требуют распространения зараженного файла хоста, черви представляют собой автономное программное обеспечение и не требуют для распространения хоста или помощи человека. Для распространения черви либо используют уязвимость в целевой системе, либо используют какую-то социальную инженерию, чтобы заставить пользователей выполнить их. Червь проникает в компьютер через уязвимость в системе и использует функции передачи файлов или информации в системе, позволяя ему перемещаться без посторонней помощи. Более продвинутые черви используют технологии шифрования, очистки и вымогателей для нанесения вреда своим целям.

В отличие от вирусов, которые требуют распространения зараженного файла хоста, черви представляют собой автономное программное обеспечение и не требуют для распространения хоста или помощи человека. Для распространения черви либо используют уязвимость в целевой системе, либо используют какую-то социальную инженерию, чтобы заставить пользователей выполнить их. Червь проникает в компьютер через уязвимость в системе и использует функции передачи файлов или информации в системе, позволяя ему перемещаться без посторонней помощи. Более продвинутые черви используют технологии шифрования, очистки и вымогателей для нанесения вреда своим целям.

Трояны

Троянец — это еще один тип вредоносного ПО, названный в честь деревянного коня, с помощью которого греки проникли в Трою. Это вредоносная программа, которая выглядит законной. Пользователи обычно обманом загружают и запускают его в своих системах. После активации он может выполнять любое количество атак на хост, от раздражения пользователя (всплывающие окна или смена рабочих столов) до повреждения хоста (удаление файлов, кража данных или активация и распространение других вредоносных программ, таких как вирусы). .Также известно, что трояны создают бэкдоры, чтобы предоставить злоумышленникам доступ к системе. В отличие от вирусов и червей, трояны не размножаются, заражая другие файлы, и не самовоспроизводятся. Троянские программы должны распространяться через взаимодействие с пользователем, такое как открытие вложения электронной почты или загрузка и запуск файла из Интернета.

.Также известно, что трояны создают бэкдоры, чтобы предоставить злоумышленникам доступ к системе. В отличие от вирусов и червей, трояны не размножаются, заражая другие файлы, и не самовоспроизводятся. Троянские программы должны распространяться через взаимодействие с пользователем, такое как открытие вложения электронной почты или загрузка и запуск файла из Интернета.

Боты

«Бот» происходит от слова «робот» и представляет собой автоматизированный процесс, который взаимодействует с другими сетевыми службами. Боты часто автоматизируют задачи и предоставляют информацию или услуги, которые в противном случае выполнял бы человек.Типичное использование ботов — это сбор информации, например поисковые роботы, или автоматическое взаимодействие с мгновенными сообщениями (IM), Internet Relay Chat (IRC) или другими веб-интерфейсами. Их также можно использовать для динамического взаимодействия с веб-сайтами.

Ботов можно использовать как с хорошими, так и со злыми умыслами. Вредоносный бот — это самораспространяющаяся вредоносная программа, предназначенная для заражения хоста и обратного подключения к центральному серверу или серверам, которые действуют как центр управления и контроля (C&C) для всей сети скомпрометированных устройств или «ботнета».«С помощью ботнета злоумышленники могут запускать массовые атаки типа« удаленное управление »против своих целей.

Вредоносный бот — это самораспространяющаяся вредоносная программа, предназначенная для заражения хоста и обратного подключения к центральному серверу или серверам, которые действуют как центр управления и контроля (C&C) для всей сети скомпрометированных устройств или «ботнета».«С помощью ботнета злоумышленники могут запускать массовые атаки типа« удаленное управление »против своих целей.

В дополнение к червячной способности самораспространяться, боты могут включать в себя способность регистрировать нажатия клавиш, собирать пароли, захватывать и анализировать пакеты, собирать финансовую информацию, запускать атаки типа «отказ в обслуживании» (DOS), ретранслировать спам и открывать бэкдоры на зараженном хосте. Боты обладают всеми преимуществами червей, но, как правило, гораздо более универсальны в их вектор заражения и часто изменяются в течение нескольких часов после публикации нового эксплойта.Известно, что они используют бэкдоры, открываемые червями и вирусами, что позволяет им получать доступ к сетям с хорошим контролем периметра. Боты редко сообщают о своем присутствии с высокой скоростью сканирования, которая наносит ущерб сетевой инфраструктуре; вместо этого они заражают сети способом, который ускользает от немедленного внимания.

Боты редко сообщают о своем присутствии с высокой скоростью сканирования, которая наносит ущерб сетевой инфраструктуре; вместо этого они заражают сети способом, который ускользает от немедленного внимания.

Продвинутые ботнеты могут использовать преимущества обычных устройств Интернета вещей (IOT), таких как бытовая электроника или бытовая техника, для увеличения числа автоматических атак. Крипто-майнинг — это обычное использование этих ботов в гнусных целях.

Каналы распространения вредоносных программ

Расширенные вредоносные программы обычно попадают на компьютер или в сеть по следующим каналам распространения:

- Непреднамеренная загрузка Непреднамеренная загрузка компьютерного программного обеспечения из Интернета

- Незапрашиваемая электронная почта Нежелательные вложения или встроенные ссылки в электронной почте

- Физические носители Встроенные или съемные носители, например USB-накопители

- Самораспространение Способность вредоносного ПО перемещаться с компьютера на компьютер или из сети в сеть, таким образом распространяясь само по себе

Полный список тактик вредоносных программ от начального доступа до управления и контроля см. В разделе «Тактика, методы и общие знания MITER».

В разделе «Тактика, методы и общие знания MITER».

Десять передовых методов борьбы с вредоносным ПО

- Реализация масштабируемых инструментов первой линии защиты, таких как платформы облачной безопасности

- Соблюдение политик и методов установки исправлений для приложений, систем и устройств

- Использование сегментации сети для снижения риска возникновения эпидемий

- Внедрение инструментов мониторинга процессов конечных точек нового поколения

- Получение своевременного и точного доступа к данным и процессам анализа угроз, которые позволяют использовать эти данные в мониторинге безопасности и событиях

- Выполнение более глубокой и расширенной аналитики

- Проверка и отработка процедур реагирования на безопасность

- Частое резервное копирование данных и тестирование процедур восстановления — процессы, которые имеют решающее значение в мире быстро распространяющихся сетевых червей-вымогателей и разрушительного кибероружия

- Проведение сканирования безопасности микросервисов, облачных сервисов и систем администрирования приложений

- Обзор систем безопасности и изучение использования аналитики SSL и, если возможно, дешифрования SSL

Дополнительные условия

Расширенные постоянные угрозы (APT)

Набор скрытых и непрерывных процессов взлома компьютеров, часто организованных человеком или лицами, нацеленными на конкретную организацию. APT обычно нацелен на частные организации, государства или и то, и другое из деловых или политических мотивов. Процессы APT требуют высокой степени скрытности в течение длительного периода времени. «Продвинутый» процесс означает сложные методы использования вредоносных программ для эксплуатации уязвимостей в системах. «Постоянный» процесс предполагает, что внешняя система управления и контроля непрерывно отслеживает и извлекает данные от конкретной цели. Процесс «угрозы» указывает на участие человека в организации атаки.

APT обычно нацелен на частные организации, государства или и то, и другое из деловых или политических мотивов. Процессы APT требуют высокой степени скрытности в течение длительного периода времени. «Продвинутый» процесс означает сложные методы использования вредоносных программ для эксплуатации уязвимостей в системах. «Постоянный» процесс предполагает, что внешняя система управления и контроля непрерывно отслеживает и извлекает данные от конкретной цели. Процесс «угрозы» указывает на участие человека в организации атаки.

Рекламное ПО

Программное обеспечение, которое приносит доход разработчику за счет автоматической генерации онлайн-рекламы в пользовательском интерфейсе программного обеспечения или на экране, отображаемом пользователю в процессе установки. Программное обеспечение может приносить два типа дохода: один предназначен для отображения рекламы, а другой — на основе «платы за щелчок», если пользователь нажимает на рекламу.

Backdoor

Недокументированный способ доступа к системе в обход обычных механизмов аутентификации. Некоторые бэкдоры помещаются в программное обеспечение исходным программистом, а другие размещаются в системе в результате взлома системы, например вируса или червя. Обычно злоумышленники используют бэкдоры для более легкого и непрерывного доступа к системе после ее взлома.

Некоторые бэкдоры помещаются в программное обеспечение исходным программистом, а другие размещаются в системе в результате взлома системы, например вируса или червя. Обычно злоумышленники используют бэкдоры для более легкого и непрерывного доступа к системе после ее взлома.

Bootkit

Вариант вредоносной программы, которая изменяет загрузочные секторы жесткого диска, включая основную загрузочную запись (MBR) и объемную загрузочную запись (VBR). Злоумышленники могут использовать буткиты для сохранения в системах на уровне ниже операционной системы, что может затруднить выполнение полного исправления, если организация не подозревает, что оно использовалось, и может действовать соответственно.

Browser Hijacker

Программное обеспечение, которое изменяет настройки веб-обозревателя без разрешения пользователя на добавление нежелательной рекламы в браузер пользователя. Угонщик браузера может заменить существующую домашнюю страницу, страницу с ошибкой или поисковую систему своей собственной. Обычно они используются для принудительного перехода на определенный веб-сайт, что увеличивает его доход от рекламы. Это программное обеспечение часто поставляется в виде панели инструментов браузера и отправляется через вложение электронной почты или загрузку файла.

Обычно они используются для принудительного перехода на определенный веб-сайт, что увеличивает его доход от рекламы. Это программное обеспечение часто поставляется в виде панели инструментов браузера и отправляется через вложение электронной почты или загрузку файла.

Crimeware

Класс вредоносных программ, специально созданных для автоматизации киберпреступлений.Преступное ПО (отличное от шпионского и рекламного ПО) предназначено для кражи личных данных с помощью социальной инженерии или технической скрытности, чтобы получить доступ к финансовым и розничным счетам пользователя компьютера с целью получения средств с этих счетов или выполнения несанкционированных транзакций, обогащающих кибер-вора. Кроме того, преступное ПО может украсть конфиденциальную или конфиденциальную корпоративную информацию.

Атаки типа «отказ в обслуживании» (DOS)

Вредоносные попытки одного или нескольких людей заставить жертву, сайт или узел отказать в обслуживании своим клиентам.

Исполняемый файл

Компьютерный файл, содержащий последовательность инструкций для запуска автоматической задачи, когда пользователь щелкает значок файла или когда она запускается с помощью команды.

Exploit

Часть программного обеспечения, команда или методология, атакующая определенную уязвимость системы безопасности. Эксплойты не всегда имеют злонамеренный характер; иногда они используются только как способ продемонстрировать наличие уязвимости. Однако они являются обычным компонентом вредоносных программ.

Мгновенный обмен сообщениями

Приложения для личного или делового общения, основанные на концепции обнаружения присутствия в сети, чтобы определить, когда объект может общаться. Эти приложения позволяют сотрудничать через текстовый чат, аудио, видео или передачу файлов.

Internet Relay Chat

Система для общения в чате, включающая набор правил и соглашений, а также программное обеспечение клиент / сервер.

Кейлоггеры

Действие записи (протоколирования) нажатия клавиш на клавиатуре, как правило, скрытно, чтобы человек, использующий клавиатуру, не знал, что его действия отслеживаются. Затем данные могут быть извлечены человеком, работающим с программой регистрации. Кейлоггер может быть программным или аппаратным.

Затем данные могут быть извлечены человеком, работающим с программой регистрации. Кейлоггер может быть программным или аппаратным.

Вредоносные крипто-майнеры

Программное обеспечение, использующее системные ресурсы для выполнения больших математических вычислений, в результате которых решателям присваивается определенное количество криптовалюты. Есть два способа майнинга: либо с помощью отдельного майнера, либо с помощью майнинговых пулов. Программное обеспечение для майнинга зависит как от ресурсов процессора, так и от электроэнергии. После того, как в систему был установлен майнер, и она начала добычу, с точки зрения противника больше ничего не нужно.Майнер стабильно приносит доход, пока не будет удален.

Вредоносный мобильный код

Программное обеспечение со злым умыслом, которое передается с удаленного хоста на локальный и затем выполняется на локальном хосте, как правило, без явных указаний пользователя. Популярные языки вредоносного мобильного кода включают Java, ActiveX, JavaScript и VBScript.

Полезная нагрузка

Часть передачи данных, которая также может содержать вредоносные программы, такие как черви или вирусы, которые выполняют вредоносное действие: удаление данных, отправку спама или шифрование данных.В то время как заголовки пакетов указывают источник и место назначения, фактические данные пакета называются «полезной нагрузкой».

Вредоносное ПО для точек продаж (POS)

Тип вредоносного программного обеспечения, которое киберпреступники используют для нацеливания на терминалы торговых точек (POS) с целью получения информации о кредитных и дебетовых картах путем считывания данных из памяти устройства на кассе розничной торговли. система точек продаж. Вредоносное ПО для торговых точек выпускается хакерами для обработки и кражи данных о платежах по транзакциям. Информация о карте, которая обычно зашифровывается и отправляется на авторизацию платежа, не шифруется вредоносным ПО для торговых точек, а отправляется злоумышленнику.

Потенциально нежелательные программы или приложения

Программное обеспечение, которое пользователь может счесть нежелательным. Это может быть рекламное ПО, шпионское ПО или угонщики браузера. Такое программное обеспечение может использовать реализацию, которая может поставить под угрозу конфиденциальность или ослабить безопасность компьютера. Компании часто связывают желаемую загрузку программы с приложением-оболочкой и могут предложить установить нежелательное приложение, в некоторых случаях без предоставления четкого метода отказа.

Это может быть рекламное ПО, шпионское ПО или угонщики браузера. Такое программное обеспечение может использовать реализацию, которая может поставить под угрозу конфиденциальность или ослабить безопасность компьютера. Компании часто связывают желаемую загрузку программы с приложением-оболочкой и могут предложить установить нежелательное приложение, в некоторых случаях без предоставления четкого метода отказа.

Rootkit

Программы, скрывающие существование вредоносных программ путем перехвата (т.е.е., «Перехват») и изменение вызовов API операционной системы, которые предоставляют системную информацию. Функции включения руткитов или руткитов могут находиться на уровне пользователя или ядра в операционной системе или ниже, включая гипервизор, главную загрузочную запись или системную прошивку. Злоумышленники могут использовать руткиты, чтобы скрыть присутствие программ, файлов, сетевых подключений, служб, драйверов и других компонентов системы. Руткиты были замечены для систем Windows, Linux и Mac OS X.

Социальная инженерия

Каждый раз, когда воспринимаемое доверие используется для получения информации от групп или отдельных лиц, это называется «социальной инженерией».«Примеры включают в себя людей, которые звонят или отправляют электронное письмо в компанию, чтобы получить несанкционированный доступ к системам или информации.

Spyware

Программное обеспечение, предназначенное для сбора информации о человеке или организации без их ведома, которое может отправлять такую информацию другому лицу без ведома потребителя. согласия, или утверждающего контроль над устройством без ведома потребителя

Веб-сканеры

Программы, которые систематически просматривают Интернет и индексируют данные, включая содержимое страниц и ссылки.Эти веб-сканеры помогают проверять HTML-код и запросы поисковых систем для выявления новых веб-страниц или мертвых ссылок.

Очистители

Тип вредоносной вредоносной программы, которая содержит механизм очистки диска, такой как возможность заразить главную загрузочную запись полезной нагрузкой, которая шифрует внутреннюю таблицу файлов. Очистители делают атакованный процесс или компонент бесполезным для конечного пользователя.

Очистители делают атакованный процесс или компонент бесполезным для конечного пользователя.

Дополнительные ресурсы

Годовой отчет Cisco по кибербезопасности за 2018 год

http: // www.sans.org/resources/glossary.php

Что такое «троянский» вирус и для чего он нужен? [Путеводитель]

Возможно, вы слышали о Елене Троянской, самой красивой женщине в мире, виновнице Троянской войны в Древней Греции. Если вы знакомы с этой историей, вы, вероятно, знаете, что город Троя хорошо сражался, пока не был побежден врагом, который пробрался за их оборону и внезапно напал на них. Атакующие солдаты построили гигантскую полую статую лошади и заполнили ее воинами.Затем они преподнесли его Трое в дар мира. После того, как троянцы завели коня в город, солдаты вылились из него ночью и разграбили город изнутри, открыв ворота, чтобы пропустить своих товарищей внутрь оборонительных сооружений.

Компьютерные вирусы, называемые «троянами», делают то же самое. Они проникают в ваш компьютер каким-то неуловимым способом и разрушают его изнутри. Есть несколько типов троянских вирусов. Читайте дальше, чтобы узнать больше.

Есть несколько типов троянских вирусов. Читайте дальше, чтобы узнать больше.

ТАКЖЕ ПРОЧИТАЙТЕ: 12 способов узнать, есть ли на вашем компьютере вирус [Руководство]

ПРЕЖДЕ ЧЕМ НАЧАТЬ

Если вы хотите удалить троянский вирус, вы должны сначала определить его тип.Вот некоторые из самых распространенных.

- Уничтожить : наиболее распространенный тип — удаление таких файлов, как DLL, EXE, INI. Он действует как бомба с таймером, который активируется хакерами.

- Remote Control : этот тип трояна может внедрить на ваш компьютер клиентское приложение, находящееся под полным контролем хакера. Все ваши файлы можно открывать и копировать. Весь ваш компьютер находится во власти хакера. Он или она может выполнять все виды операций на вашем компьютере, например выключать и включать веб-камеру.

- Отправить пароль : этот тип трояна автоматически ищет полезные пароли и отправляет их на указанный адрес электронной почты хакера.

- Клавиатура для записи : Это так просто, как кажется. Он записывает все ваши действия на клавиатуре.

- DOS-атака : этот тип троянца используется для непрерывной атаки компьютеров, связанных с тем, на котором скрыт троянский вирус. Это вызывает пробку в сети или интернет-соединении.

- FTP : этот тип ожидает подключения пользователей к сети. Троянский вирус, заражающий ваш компьютер, автоматически активируется, как только вы открываете веб-страницу или попадаете на FTP-сервер.

- Убийца программ : Вышеупомянутые могут быть обнаружены и удалены антивирусным программным обеспечением. Эта задача — отключить антивирус на зараженном компьютере.

Троянские вирусы превратились во все более и более совершенные типы, которые не могут быть легко обнаружены многими антивирусными программами.

ПРОВЕРКА КОМПЬЮТЕРА НА ТРОЯНСЫ

Если ваш компьютер начинает медленно работать и вы подозреваете, что ваш антивирусная программа не нашла скрытый троянский файл, вы можете использовать несколько методов, чтобы попытаться найти этот файл.

- Проверьте свой «Диспетчер задач». Нажмите «Ctrl + Shift + Esc» и включите «Диспетчер задач». Найдите нерегулярные процессы (чтобы распознать нестандартные процессы, вам необходимо регулярно проверять диспетчер задач, чтобы вы могли ознакомиться с обычными процессами.Они будут отличаться от человека к человеку и от компьютера к компьютеру, в зависимости от программного обеспечения, которое вы используете. Следовательно, чтобы защитить свой компьютер, вам необходимо ознакомиться с тем, какие процессы обычно выполняются в диспетчере задач. Затем, когда вы видите незнакомый процесс, вы можете быть почти уверены, что это троян.). Если вы видите ненормальный процесс, не пытайтесь сразу его остановить, потому что, если это троян, он, вероятно, не позволит вам закрыть его. Вместо этого проверьте статус подозреваемого трояна; если ваш процессор или память загружены до 100%, то вы, скорее всего, нашли троянский файл.

- Запустите реестр и проверьте те приложения, которые запускаются вместе с системой.

Нажмите «Win + R», включите командное окно и введите «msconfig». Проверьте, нет ли нерегулярных запусков в выборе запуска. (Для пользователей Windows 8 вы можете напрямую включить «Диспетчер задач» и найти раздел «Автозагрузка»). Некоторые вирусы могут автоматически запускаться с системой Windows и заражать ваш компьютер.

Нажмите «Win + R», включите командное окно и введите «msconfig». Проверьте, нет ли нерегулярных запусков в выборе запуска. (Для пользователей Windows 8 вы можете напрямую включить «Диспетчер задач» и найти раздел «Автозагрузка»). Некоторые вирусы могут автоматически запускаться с системой Windows и заражать ваш компьютер. - Снимите отметку со скрытых файлов и папок на вашем компьютере и проверьте системную папку «system32». Если после двойного щелчка он пуст, вы можете подтвердить, что ваш компьютер заражен.

- Если ваше антивирусное программное обеспечение перестает обновлять свою базу данных и обновления вручную не вступают в силу, вы можете с уверенностью предположить, что ваш компьютер заражен.

ЧТО ДАЛЬШЕ?

Как только вы обнаружили на своем компьютере какой-либо ненормальный файл или процесс, следующим шагом будет его удаление. Ознакомьтесь с одной из наших статей, посвященных различным антивирусам или программам для очистки, чтобы узнать, как удалить обнаруженный файл троянца.

Похожие сообщения

Разница между вирусом и трояном, образец эссе

2 страницы, 789 слов

1.В чем основное отличие вируса от трояна?

Компьютерный вирус прикрепляется к программе или файлу, позволяя ему распространяться с одного компьютера на другой, оставляя инфекции по ходу пути. Подобно человеческому вирусу, компьютерный вирус может иметь разную степень серьезности: одни могут вызывать лишь слегка раздражающие эффекты, а другие могут повредить ваше оборудование, программное обеспечение или файлы. Почти все вирусы прикреплены к исполняемому файлу, что означает, что вирус может существовать на вашем компьютере, но на самом деле он не может заразить ваш компьютер, если вы не запустите или не откроете вредоносную программу.Важно отметить, что вирус не может распространяться без вмешательства человека (например, запуска зараженной программы) для его продолжения.

Троянский конь полон таких же хитростей, как и мифологический троянский конь, в честь которого он был назван. Троянский конь на первый взгляд может показаться полезным программным обеспечением, но на самом деле он нанесет ущерб после установки или запуска на вашем компьютере. Те, кто получает троянский конь, обычно обманом открывают их, потому что они, похоже, получают законное программное обеспечение или файлы из законного источника.Когда на вашем компьютере активируется троян, результаты могут отличаться. Некоторые трояны больше раздражают, чем вредоносны (например, изменение рабочего стола, добавление глупых активных значков на рабочий стол), или они могут нанести серьезный ущерб, удаляя файлы и уничтожая информацию в вашей системе. Также известно, что трояны создают на вашем компьютере бэкдор, который дает злоумышленникам доступ к вашей системе, что может привести к компрометации конфиденциальной или личной информации. В отличие от вирусов и червей, трояны не размножаются, заражая другие файлы, и не самовоспроизводятся.

Троянский конь на первый взгляд может показаться полезным программным обеспечением, но на самом деле он нанесет ущерб после установки или запуска на вашем компьютере. Те, кто получает троянский конь, обычно обманом открывают их, потому что они, похоже, получают законное программное обеспечение или файлы из законного источника.Когда на вашем компьютере активируется троян, результаты могут отличаться. Некоторые трояны больше раздражают, чем вредоносны (например, изменение рабочего стола, добавление глупых активных значков на рабочий стол), или они могут нанести серьезный ущерб, удаляя файлы и уничтожая информацию в вашей системе. Также известно, что трояны создают на вашем компьютере бэкдор, который дает злоумышленникам доступ к вашей системе, что может привести к компрометации конфиденциальной или личной информации. В отличие от вирусов и червей, трояны не размножаются, заражая другие файлы, и не самовоспроизводятся.

9 страниц, 4124 слов

Курсовая работа по Закону о компьютерных антивирусах

Нет безопасности: этический взгляд на компьютер Viri Nottingham iOutline Тезис: нет способа остановить людей от написания вирусов, и его не должно быть, однако необходимо применять штрафные санкции к тем, кто наносит вред или причиняет вред другим людям и компьютерам . I. Налоговое управление Австралии (ATO) было закрыто из-за заражения компьютерным вирусом. A. Считается, что австралийские компьютерные вандалы…

I. Налоговое управление Австралии (ATO) было закрыто из-за заражения компьютерным вирусом. A. Считается, что австралийские компьютерные вандалы…

2. На какой из трех принципов безопасности информационных систем (конфиденциальность, целостность или доступность) может повлиять вирус или вредоносное ПО? В каком смысле? Вирусы могут отправлять файлы другим людям, которые не позволяют им читать эти файлы, что влияет на конфиденциальность. Некоторые вирусы могут нарушать работу программ, снижая доступность. Некоторые вирусы изменяют файлы в программе, что нарушает целостность.

3. Почему рекомендуется выполнить обновление файла сигнатур вирусов перед выполнением антивирусной проверки вашего компьютера?

Файлы сигнатур содержат последний список и поведение известных вирусов.Антивирусные программы выпускают обновления файлов сигнатур регулярно, иногда ежедневно, иногда чаще, потому что новые вирусы выявляются ежедневно. Лучше всего настроить вашу антивирусную программу на автоматическую проверку обновлений этих обновлений.

4. Почему ваш коллега может предложить зашифровать архивный файл перед его отправкой по электронной почте?

Любой компьютер, обрабатывающий любую конфиденциальную информацию, должен требовать шифрования.

5. Какой сетевой трафик можно фильтровать с помощью брандмауэра Windows в режиме повышенной безопасности?

Правила для входящего трафика — они применяются к трафику, который поступает из сети или Интернета на ваш компьютер или устройство Windows.Например, если вы загружаете файл через BitTorrent, загрузка этого файла фильтруется с помощью правила для входящих подключений. Исходящие правила — эти правила применяются к трафику, исходящему с вашего компьютера и идущему в сеть и Интернет. Например, ваш запрос на загрузку веб-сайта How-To Geek в вашем веб-браузере — это исходящий трафик, который фильтруется с помощью правила для исходящего трафика. Когда веб-сайт загружается и загружается вашим браузером, это входящий трафик. Правила безопасности подключения — общие правила без правил, которые используются для защиты трафика между двумя конкретными компьютерами, когда он пересекает сеть. Этот тип правил используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от правил для входящего и исходящего трафика, которые применяются только к вашему компьютеру или устройству, правила безопасности подключения требуют, чтобы к обоим компьютерам, участвующим в обмене данными, применялись одни и те же правила.

Этот тип правил используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от правил для входящего и исходящего трафика, которые применяются только к вашему компьютеру или устройству, правила безопасности подключения требуют, чтобы к обоим компьютерам, участвующим в обмене данными, применялись одни и те же правила.

3 страницы, 1475 слов

Очерк типов компьютерных вирусов

Компьютерный вирус — это программа, предназначенная для повреждения вашего компьютера, программ и файлов. Как вирус в живом организме, компьютерный вирус может распространяться, если его не удалить.Некоторые вирусы более опасны, чем другие. Одно из наиболее распространенных мест появления компьютерного вируса — это файл, найденный в Интернете или прикрепленный к электронному письму. Например, у вас может быть вирус, который просто выдает …

6. Каковы типичные признаки взлома вашей компьютерной системы?

Когда вы включаете компьютер или когда компьютер простаивает в течение многих минут, ваш Интернет-браузер открывается для отображения рекламы на веб-сайте. Когда вы используете свой браузер для просмотра веб-сайтов, другие экземпляры вашего браузера открываются для отображения рекламы веб-сайтов.Неожиданно меняется главная страница вашего веб-браузера.

Когда вы используете свой браузер для просмотра веб-сайтов, другие экземпляры вашего браузера открываются для отображения рекламы веб-сайтов.Неожиданно меняется главная страница вашего веб-браузера.

Веб-страницы неожиданно добавлены в папку «Избранное».

В ваш браузер неожиданно добавлены новые панели инструментов.

Вы не можете запустить программу.

Когда вы щелкаете ссылку в программе, ссылка не работает. Ваш веб-браузер внезапно закрывается или перестает отвечать.

Для запуска или возобновления работы компьютера требуется гораздо больше времени. Компоненты Windows или других программ больше не работают.

7. Какие элементы необходимы в политике домена рабочей станции в отношении использования средств защиты от вирусов и вредоносного ПО?

Политики для средств защиты рабочих станций от вирусов и вредоносных программ должны быть согласованы. Они должны быть одинаковыми для всех компьютеров в сети, иначе это не принесет пользы.

К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты.

К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты. Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников. Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера. Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности. Они также могут уничтожить жесткий диск.

Они также могут уничтожить жесткий диск.

Нажмите «Win + R», включите командное окно и введите «msconfig». Проверьте, нет ли нерегулярных запусков в выборе запуска. (Для пользователей Windows 8 вы можете напрямую включить «Диспетчер задач» и найти раздел «Автозагрузка»). Некоторые вирусы могут автоматически запускаться с системой Windows и заражать ваш компьютер.

Нажмите «Win + R», включите командное окно и введите «msconfig». Проверьте, нет ли нерегулярных запусков в выборе запуска. (Для пользователей Windows 8 вы можете напрямую включить «Диспетчер задач» и найти раздел «Автозагрузка»). Некоторые вирусы могут автоматически запускаться с системой Windows и заражать ваш компьютер.

Добавить комментарий