Алгоритмы майнинга и шифрования криптовалют

В каждой криптовалюте используется свой определенный алгоритм шифрования, и именно его расшифрововает майнинговое оборудование, обеспечивая функционирование блокчейна, обработку транзакций и получая за это вознаграждение в виде монет определенной криптовалюты.

Навигация по материалу:

Что такое алгоритм шифрования криптовалют?

Алгоритмы криптовалют — это набор специфических криптографических механизмов и правил, которые шифруют цифровую валюту. Майнеры при помощи специального оборудования расшифровывают алгоритм конкретной криптовалюты — этот процесс заключается в поиске хеша.

Как только будет найден правильный хеш, то в блокчейне генерируется новый блок, в котором хранится информация о транзакциях, хеше предыдущего блока, сумме полученного майнером вознаграждения и т.д.

Процесс дешифрования (добычи монет) превращает набор случайных данных в упорядоченную систематизированную информацию, которая впоследствии записывается в блокчейн.

Сегодня насчитывается несколько десятков алгоритмов криптовалют. Некоторые алгоритмы более популярны и используются для нескольких разных криптовалют (блокчейнов).

Наиболее популярные криптографические алгоритмы шифрования на сегодняшний деть это: DaggerHashimoto, Scrypt, SHA256, ScryptNf, X11, X13, Keccak, X15, Nist5, NeoScrypt, Lyra2RE, WhirlpoolX, Qubit, Quark, Axiom, Lyra2REv2, ScryptJaneNf16, Blake256r8, Blake256r14, Blake256r8vnl, Hodl, Decred, CryptoNight, Skunk, Lbry, Equihash, Pascal, X11Gost, Sia, Blake2s.

Как видите список алгоритмов весьма велик, мы расскажем подробнее о самых востребованных и надежных из них:

- SHA256 – именно на этом алгоритме построен классический биткоин, для работы с ним видеокарт уже давно не достаточно, так как для него наши братья-китайцы изобрели специальное оборудование – АСИКи (от английской аббревиатуры ASIC (application specific integrated circuit – интегральная схема специального назначения). На этом же алгоритме основано и множество копирующих биткоин криптовалют, например, недавно появившийся BitcoinCash.

- Scrypt – на этом алгоритме работает «цифровое серебро» — Litecoin. В своё время этот алгоритм был отличной альтернативой, когда АСИКи были разработаны только для SHA256. Но времена идут, появились Scrypt-ASIC и этот алгоритм большинству майнеров тоже недоступен.

- Ethash (DaggerHashimoto) – алгоритм шифрования, нашедший применение в криптовалюте Ethereum. Для эффективной работы требуется иметь видеокарты с большим объемом ОЗУ и желательно на основе микропроцессоров AMD, хотя и Nvidia 10-й серии неплохо справляется с DaggerHashimoto.

- X11 – применяется в монетке Dash, доступен для современных видеокарт. Однако в конце 2017 — начале 2018, появились первые партии ASIC-майнеров для Dash.

- Decred – модификация алгоритма Blake256, применяется в криптомонете Decred. Можно майнить на видеокартах. Майнинг Decred чаще всего запускается параллельно с DaggerHashimoto на программе Claymore’s Dual Miner.

- CryptoNight – на основе данного алгоритма работает Monero. Алгоритм примечателен тем, что относительно неплохо вычисляется на процессорах. Конкретно в данную минуту процессор Intel Xeon E3 даёт мне около четверти доллара в сутки (сопоставимые цифры и для Intel Core I7). Смешной заработок, но у криптоинвестора любая машина должна майнить хотя бы в фоновом режиме.

- Equihash – лежит в основе валюты Zcash, довольно популярной в наше время среди майнеров на видеокартах, в силу того что сложность сети Ethereum (лидера у GPU майнеров) сильно возросла.

- X11Gost – алгоритм лежит в основе криптомонеты Sibcoin, которая еще называется «Сибирский Червонец». По сути это форк, российский аналог валюты Dash. Не буду вдаваться в криптографию, но отмечу, что в основе алгоритма лежит хеш-функция в соответствии с ГОСТ Р 34.11-2012.

Расширенная таблица алгоритмами шифрования криптовалют

В этой таблице мы перечислили все значимые алгоритмы для майнинга криптовалют, с годом их выхода и кратким описанием:

| Наименование | Год | Тикер | Алгоритм | Ключевые особенности |

|---|---|---|---|---|

| Bitcoin | 2009 | BTC | SHA-256 | Флагман цифровых валют признан тысячью и одним правосубьектом даже Евросоюзом |

| Ethereum | 2015 | ETH | Dagger-Hashimoto | Идея создание вычислительных мощностей для возможности реализации практически любого цифрового проекта |

| Steemit | 2016 | STEEM | SHA-256 | Мультимедийный контент может быть встроен с других веб-хостов. |

| Ripple | 2013 | XRP | ECDSA | Валюта созданная для банков, чтобы быстрее и защищеннее совершать транзакции |

| DigiByte | 2014 | DGB | SHA256 | Разработана для устранения слабых мест Bitcoin & Litecoin |

| Monero | 2014 | XMR | CryptoNight | Предназначенная для анонимных денежных транзакций |

| Siacoin | 2015 | SC | blake2b | Главная идея хранение данных |

| Litecoin | 2011 | LTC | Scrypt | Litecoin по большому счету клон Биткоин, только быстрее транзакции проходят |

| EthereumClassic | 2015 | ETC | Dagger-Hashimoto | В принципе тот же эфир просто ребята чего-то не поделили и разделились, но стоит гораздо дешевле |

| Dogecoin | 2013 | DOGE | Scrypt | Полностью скопированный алгоритм с Litecoin с некоторыми изменениями. Популярность обусловлена большими вложениями в рекламу и символом-картинкой с изображением знаменитой собаки известным и почитаемым в узких кругах |

| NEM | 2015 | XEM | blockchain | есть сервис нотариального заверения плюс позволяет вам осуществлять мгновенные платежи и денежные переводы по всему миру, не опасаясь высоких комиссий. Все кошельки надежно защищены и исключают шанс несанкционированного доступа. |

| Syscoin | 2014 | SYS | Scrypt | Имеет необычный алгоритм шифрования и ориентирован на децентрализованную торговлю. Syscoin — это не криптовалюта плюс платформа, это платформа, встроенная в криптовалюту. |

| Augur | 2015 | REP | Smart contract | Augur использует мощностя для прогнозирования финансовых рынков |

| Dash | 2014 | DASH | X11 | Позволяет почти полностью исключить отслеживание отправителя. По желанию пользователя можно не использовать и проводить трензакции напрямую. |

| ByteCoin | 2012 | BCN | CryptoNight | Ззащищает деньги пользователя самыми безопасными и современными криптографическими алгоритмами. Их невозможно взломать. Сама попытка взлома потребует огромного количества дорогостоящей электроэнергии и вычислительной мощности суперкомпьютера. Вы единственный, кто может получить доступ к вашему кошельку. По крайней мере так утверждают разработчики |

| BelaCoin | 2014 | BELA | Scrypt | Позволяет вам получать оплату за фотографии, которые вы публикуете |

| lbryCoin | 2016 | LBC | LBRY | С помощью lbry пользователи могут создавать и делиться своим контентом, таким как музыка, фильмы, живопись и т.д. В процессе загрузки контента на платформу пользователь может требовать плату за доступ |

| Radium | 2015 | RADS | Smartchain | Цель — задействовать возможности блокчейна для предоставления различных 100% децентрализованных сервисов. |

| Decred | 2015 | DCR | Blake256 | По сути это гибридная proof-of-work proof-of-stake (PoW/PoS) консенсусная система, которая направлена на баланс между PoW майнерами и PoS избирателями что бы создать более надежное понятие консенсуса |

| Einsteinium | 2014 | EMC2 | Scrypt | Наподобие kickstarter только для научных проектов |

| Gridcoin | 2013 | GRC | BOINC | система, которая путем объединения вычислительных мощностей помогает решать задачи в медицине, биологии, математике, климатологии, астрофизике и других науках |

| VertCoin | 2014 | VTC | Lyra2RE | Позиционирует себя как форк полностью защищенный от ASIC майнеров. Выступает против монополизации майнинга. |

| Dashcoin | 2014 | DSH | CryptoNight | Анонимная криптовалюта следующего поколения так как сетевой код всегда обновляется с минимальными затратами на разработку и близкими к 0% ошибками протоколов |

| Potcoin | 2014 | POT | Scrypt | Представляет легальную индустрию марихуаны |

| Peercoin | 2012 | PPC | SHA-256 | Интересен возможностью получения монет не только майнингом видеокарты, но еще и генерацией новых монет — монетами уже имеющимися в кошельке |

| Namecoin | 2011 | NMC | SHA-256 | Главным применением Namecoin является цензура-устойчивый домен верхнего уровня .bit, который функционально похож на .com или .net домены, но не зависит от ICANN, главного руководящего органа для доменных имен. |

| Nautiluscoin | 2014 | NAUT | NXT | Цель — доказать, что электронные валюты могут быть хорошим классом инвестиционных активов. |

| Expanse | 2015 | EXP | Dagger-Hashimoto | Идея состоит в том, чтобы использовать новейшую технологию blockchain для создания всего, что может представить сообщество и команда, используя децентрализованную автономную организацию с самофинансируемым дизайном, чтобы сохранить ее по-настоящему децентрализованной |

| PinkCoin | 2014 | PINK | X11 | Валюта созданна на базе платформы Ethereum и обеспеченна фиксированным активом цветных бриллиантов |

| FoldingCoin | 2014 | FLDC | Stanford Folding | Использует ваш компьютер для моделирования процесса сворачивания белков в теле человека. Результаты полученные в этом исследовании будут использованные на изготовление и получение новых медицинских препаратов, способов лечение а также возможно с вашей помощью будут открыты новые открытия в медицине и исследовании белка в частности, а также лечение смертельно-опасных заболеваний |

| Navcoin | 2014 | NAV | X13 | При дополнительном использовании NAVTech и Tor вы можете защитить свою личность при совершении частных покупок в Интернете. |

| ViaCoin | 2014 | VIA | Scrypt | |

| DNotes | 2014 | NOTE | Scrypt | DNotes — peer-to-peer децентрализованная криптовалюта, передаваемая через Интернет, которая позволяет осуществлять мгновенную оплату любому человеку в мире. Это быстро и безопасно с минимальной комиссией как утверждают разработчики |

| Vcash | 2014 | XVC | Blake256 | Vcash был спроектирован как инновационный и перспективный. Он предотвращает подслушивание и цензуру, способствует децентрализованным, энергоэффективным и мгновенным сетевым транзакциям. |

Алгоритмы шифрования и криптовалюты

Ниже мы подробно рассмотрим самые популярные алгоритмы шифрования криптовалют, а также монеты, которые работают на них.

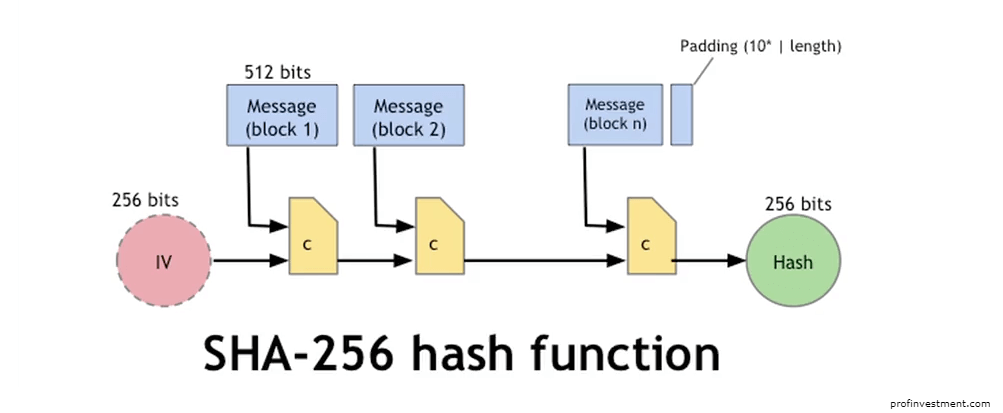

SHA-256

SHA-256 — это безопасный алгоритм шифрования, который приобрел популярность после его использования в коде биткоина. Аббревиатура SHA — это Secure Hash Algorithm, а 256 означает, что алгоритм криптовалюты генерирует 256-битный хеш, т.е. строку (дайджест) размером 256 бит. Хешрейт для криптовалют, работающих на основе SHA-256, вычисляется в единицах Gigahash в секунду (GH/s). На создание блока уходит от шести до десяти минут.

Особенности

Алгоритм SHA-256 был изобретен Агентством Национальной Безопасности США в 2001 году. Он входит в семейство алгоритмов SHA и сейчас является единственным алгоритмом криптовалют из данного семейства, который прошел тест на устойчивость к таким видам атак как нахождение коллизий и нахождение прообраза, что имеет решающее решение для безопасности криптовалют, работающих на основе данного алгоритма.

Помимо криптовалют, SHA-256 также широко используется в некоторых других технологиях.

Например, работа протоколов безопасности, таких как TLS, SSL, PGP, SSH, построена на SHA-256.

В 2009 году, когда Bitcoin был известен лишь очень ограниченному кругу людей, для майнинга использовали обычные компьютеры, которые производили вычисления при помощи центрального процессора. Позже начали применять более мощные графические процессоры.

Однако сейчас, когда популярность биткоина просто огромная, экономически выгодным стало использование лишь ASIC-майнеров — специальных устройств, обладающих большой вычислительной мощностью.

Монеты алгоритма SHA-256

На алгоритме SHA-256 работает Bitcoin, а также ряд других криптовалют, которые в основном являются форками биткоина.

Криптовалюты алгоритма SHA-256:

- Bitcoin (BTC).

- Bitcoin Cash (BCH).

- Bitcoin SV (BSV).

- Emercoin (EMC).

- Namecoin (NMC).

- Peercoin (PPC).

- BitcoinDark (BTCD).

- Litecoin Cash (LCC).

Equihash

Equihash — это анонимный алгоритм криптовалют, увидивший свет в 2016 году. Первой криптовалютой, которая использовала Equihash в качестве базы, была Zcash. Создание блоков занимает 150 секунд, а хешрейт измеряется в Megahash в секунду (MH/s). В основе данного алгоритма лежит хеш-функция, которая построена на принципе «Парадокса дней рождений» — это математическая закономерность, которая используется для расчета вероятности. Правило гласит:

Если в комнате находится 23 человека, то вероятность того, что день рождения как минимум двух из них приходится на один и тот же день, составляет 50%. Исходя из этой закономерности, вероятность нахождения числа nonce в процессе майнинга равняется 2, вознесенное в степень N и разделенное на 2.

Особенности

Этот алгоритм криптовалют был разработан Александром Бирюковым и Дмитрием Ховратовичом — учеными Университета Люксембурга, которые входят в исследовательскую группу CryptoLUX. В 2016 году разработка была представлена широкому круга.

Equihash требователен к объему оперативной памяти, а не к скорости обработки математических вычислений.

Это делает майнинг «айсикоустойчивым», а сеть более децентрализованной. Для майнинга криптовалют, работающих на Equihash, используются видеокарты, обладающие минимальным объемом памяти в 2 Гб. Самые лучшие результаты показало применение графических процессоров бренда NVidia.

Однако для майнинга Equihash также были разработаны устройства ASIC. Сегодня самыми популярными являются две модели: Antminer Z9 mini от Bitmain и A9 ZMaster от менее известной компании Innosilicon. В отличие от команды Monero, разработчики Zcash не предприняли никаких действий для защиты своей криптовалюты от централизации майнинга, а лишь высказали свое огорчение.

Монеты алгоритма Equihash

Самые популярные криптовалюты, работающие на алгоритме Equihash:

- Zcash (ZEC).

- Bitcoin Gold (BTG).

- Komodo (KMD).

- ZClassic (ZCL).

- ZenCash (ZEN).

- Bitcoin Private (BTCP).

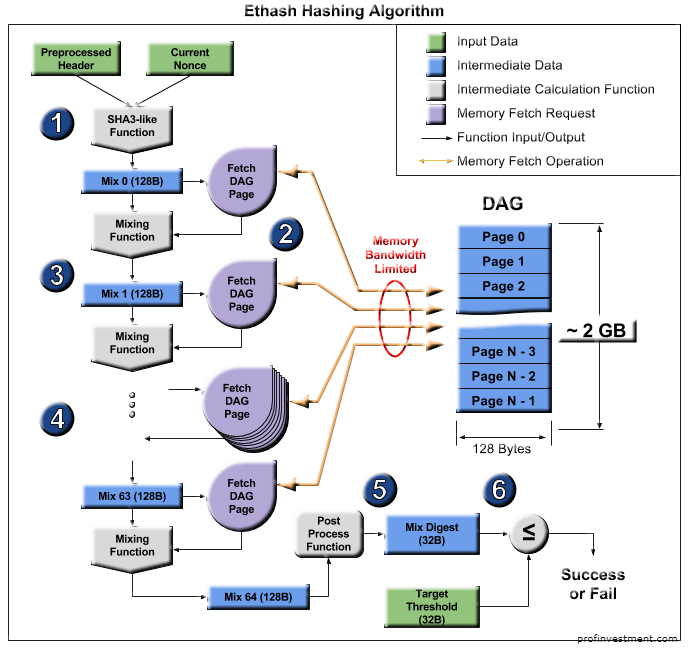

Алгоритм Ethash (Dagger Hashimoto)

Ethash (Dagger Hashimoto) — это алгоритм криптовалют, разработанный специально для майнинга Ethereum. В основу работы данного алгоритма хеширования положены два разных алгоритма: Dagger, созданный Виталиком Бутериным, и Hashimoto (название состоит из слов hash, shift, and modulo), разработанный программистом Thaddeus Dryja. Хейшрейт алгоритма Ethash измеряется в Megahash в секунду (MH/s).

Особенности

Dagger — это алгоритм криптовалют, который предъявляет жесткие требования к памяти видеокарты. Принцип его работы похож на Scrypt, однако его производительность выше, особенно это заметно в условиях повышения сложности сети.

Но Dagger имеет некоторые уязвимости, поэтому он эффективен только в паре с Hashimoto.

Алгоритм Hashimoto работает с операциями ввода/вывода в особом режиме. В частности, он ограничивает скорость добычи, из-за того, что количество памяти для записывания и считывания информации не является бесконечным.

Hashimoto — это алгоритм криптовалют, который требует большой объем памяти, за счет чего не получается выполнить большое количество операций ввода/вывода, т.е. для расшифровки не получится использовать метод бесконечного подбора случайных значений. Это и являлось основной причиной того, почему устройства ASIC не подходили для майнинга Ethereum (об этом ниже).

Для майнинга монет, работающих на основе Ethash, используется вычислительная мощность GPU-процессоров (видеокарт). Наибольшую эффективность показали видеокарты бренда AMD. Однако и применение видеокарт Nvidia 10-й серии приносят неплохой профит майнерам.

Основное требование — это высокий показатель оперативной памяти, который постоянно увеличивается из-за роста сложности сети.

Как мы говорили выше, устройства ASIC не подходили для добычи монет, работающих на основе Ethash, однако все изменилось летом 2018 года, когда крупнейший китайский производитель майнеров Bitmain выпустил в продажу модель Innosilicon A10 ETHMaster, т.е. ASIC для Ethereum.

Монеты алгоритма Ethash

Изначально Ethash был создан для Ethereum, однако этот алгоритм также используют и другие монеты. Криптовалюты, в которых используется алгоритм Ethash:

- Ethereum (ETH).

- Ethereum Classic (ETC).

- Ubiq (UBQ).

- Expanse (EXP).

- Pirl (PIRL).

- Musicoin (MUSIC).

- QuarkChain (QKC).

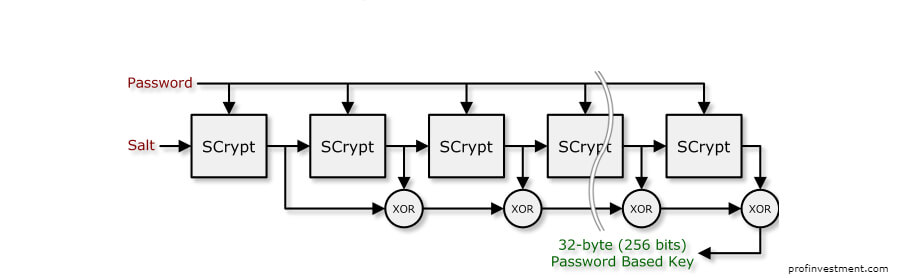

Scrypt — это алгоритм майнинга криптовалют, который раньше был интересен многим одиночным майнерам в виду его устойчивости к так называемой «аппаратной атаке». Скорость создания блоков в блокчейне, работающем на базе Scrypt, составляет около 30 секунд. Хешрейт как и у Ethash измеряется в Megahash в секунду (MH/s). Scrypt, прежде всего, стал популярным благодаря его применению в криптовалюте Litecoin.

Особенности

История создания этого алгоритма началась с того, что вскоре стало ясно, что майнинг биткоина очень легко монополизировать, из-за того что простота функции SHA-256 позволяет автоматизировать процесс майнинга.

Поэтому основной задачей при создании Scrypt было усложнение механизма генерации блоков за счет повышенных требований к ресурсам, используемым для вычислительных операций. В частности, решающее значение имеет объем оперативной памяти (как и в Ethash), при этом требования к энергопотреблению и вычислительной мощности намного ниже чем в случае SHA-256.

Изначально для добычи криптовалют на основе Scrypt применялись центральные и графические процессоры, однако алгоритм не мог противостоять майнинг-корпорациям и в 2014 году был создан первый ASIC для Scrypt-монет.

В ответ на это криптоэнтузиасты создали усовершенствованный алгоритм под названием Scrypt-N, который впервые был применен в монете Vertcoin. Отличается он тем, что требования к оперативной памяти постоянно растут.

Монеты алгоритма Scrypt

Алгоритм майнинга Scrypt положен в основу работы следующих криптовалют:

Litecoin (LTC).

Dogecoin (DOGE).

Redcoin (RED).

Monacoin (MONA).

Viacoin (VIA).

Syscoin (SYS).

X11 — это алгоритм шифрования, в котором вместо одной функции используются одинадцать. Это означает, что данная технология может обеспечить высокую степень безопасности, ведь чтобы нанести вред системе, злоумышленнику придется взломать все 11 функций, а это очень маловероятно, потому что внесенные изменения будут видны уже после взлома первой функции, и у разработчиков будет масса времени защитить систему, прежде чем хакер дойдет до одиннадцатой функции.

Алгоритм криптовалют X11 был создан специально для майнинга Dash.

Особенности

Данный алгоритм шифрования был разработан создателем одной из топовых криптовалют (Dash, в прошлом Darkcoin) — Эваном Даффилдом. Все началось с того, что он хотел улучшить анонимность и взаимозаменяемость биткоина, однако сообщество не одобрило его идею. Тогда Эвану не оставалось ничего, кроме как создать свою собственную криптовалюту. По словам Даффилда на разработку ушли всего лишь одни выходные.

Еще одним достоинством X11 является то, что майнинг криптовалют, созданных на его основе, является очень экономным в плане потребления энергоресурсов. Следует сказать, что энергоэффективность — это всего лишь приятный «бонус», так как Эван не ставил за цель создать алгоритм, который бы не требовал больших энергозатрат. Данное свойство заметили майнеры.

Проведенные эксперименты показали, что добыча Dash на видеокартах потребляет на 30-50% меньше электроэнергии, чем майнинг Bitcoin на ASIC-устройствах.

Для добычи монет, которые работают на основе алгоритма X11, можно использовать не только GPU, но и CPU. Это один из немногих сегодня алгоритмов, который допускает майнинг на процессорах, что делает его привлекательным для одиночных майнеров и небольших компаний. Конечно, ASIC для добычи криптовалют на основе алгоритма X11 также существуют.

Как признался сам создатель X11, он не старался создать «айсикоустойчивый» алгоритм, однако он сделал все возможное, чтобы производителям пришлось «хорошенько потрудиться».

На данный момент X11 — не единственный в своем роде, который использует больше одной хеш-функции.

По его примеру были созданы другие алгоритмы, которые также построены на интеграции нескольких хеш-функций: X12, X13, X14, X14, X15, X16 и даже X17.

Однако X11 до сих пор является самым популярным и самым используемым.

Монеты алгоритма X11

На алгоритме криптовалют X11 созданы следующие монеты:

- Dash (DASH).

- Pura (PURA).

- Tao (XTO).

- Synergy (SNRG).

- Enigma (ENG).

- CannabisCoin (CANN).

CryptoNight

CryptoNight — это алгоритм для анонимных криптовалют, в основе которого лежат такие технологии как кольцевые подписи и одноразовые адреса. Он стал, прежде всего, известен благодаря криптовалюте Monero (XMR). Генерация блока занимает около 60 секунд.

Особенности

Применение CryptoNight позволяет создать конфиденциальную, защищенную и взаимозаменяемую цифровую валюту. Эти свойства достигаются благодаря применению протокола CryptoNote, который был создан в 2012 году блокчейн-разработчиком (или группой разработчиков) под псевдонимом Николас ван Саберхаген. До сих пор неизвестно, кто скрывается за этим именем.

Высокая степень анонимности алгоритма CryptoNight достигается благодаря использованию двух технологий:

Из-за того, что транзакции являются абсолютно анонимными, все монеты, построенной на алгоритме криптовалют CryptoNight, являются взаимозаменяемыми.

Это означает, что они не имеют «темного прошлого», как, например, Bitcoin, блокчейн которого позволяет отследить движение определенного коина и его участие в «грязных делах».

Еще одна очень важная особенность данного алгоритма состоит в том, что для майнинга наиболее эффективными является использование CPU в паре с GPU, хотя добыча только на центральном процессоре тоже дает положительные результаты. И, напротив, применение устройств ASIC является экономически невыгодным.

Секрет в том, что CryptoNight требовательный к оперативной памяти (для правильной работы нужно минимум 2 Гб), а не к скорости проведения математических вычислений, в чем сильны ASIC-майнеры.

Процесс поиска правильного nonce для генерации блока состоит в том, что CryptoNight создает рандомные блоки, которые хранит в памяти вычислительного устройства, а не отправляет непрерывные частые обращения к майнеру с целью проведения математических операций, как это происходит в случае использования алгоритма SHA-256 (используемого для Bitcoin).

Это позволяет построить более децентрализованную сеть и не допустить возникновения ситуации, когда больше половины хешрейта принадлежит одному узлу, и существует высокая вероятность проведения атаки 51%.

Для эффективного майнинга криптовалют, работающих на основе CryptoNight, стоит использовать центральные процессоры Intel Core поколений i5 и i7.

Также хорошие результаты показывает применение оборудования бренда Radeon HD (новые модели). Кроме того, для майнинга криптовалют на основе CryptoNight можно использовать ASIC-майнеры.

На данный момент для этого подходят такие модели: Antminer X3, Baikal Giant-N, PinIdea RR-200, DragonMint X1/X2.

Однако стоит отметить, что Monero каждый год вносит изменения в протокол, которые помогают защитить добычу монеты от использования ASIC. Но другие монеты, работающие на CryptoNight, например, Bytecoin, Aeon, без проблем добываются при помощи ASIC.

Монеты алгоритма CryptoNight

На анонимном алгоритме CryptoNight созданы следующие криптовалюты:

- Monero (XMR).

- Bytecoin (BCN).

- DigitalNote (XDN).

- Electroneum (ETN).

- Aeon (AEON).

- CryptoNoteCoin.

SHA-256 был первым алгоритмом шифрования, который нашел свое применение в криптовалютах. Однако он является далеко несовершенным, в виду низкой степени анонимности, конфиденциальности и взаимозаменяемости. Это послужило стимулом для создания более продвинутых криптографических алгоритмов.

Монополизация сферы майнинга из-за использования огромных ASIC-ферм — это еще одна проблема криптомира. Поэтому современные алгоритмы майнинга стремятся ограничить применение ASIC устройств для добычи новых монет.

Добиться этого удается путем установления высоких требований к оперативной памяти, а не к скорости вычислений, что актуально для SHA-256. Несмотря на то что для добычи большинства монет уже созданы ASIC, их использование не всегда является экономически выгодным и оправданным.

5

/

5

(

59

голосов

)

The following two tabs change content below.

Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн.

Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

Алгоритм майнинга, или алгоритм хеширования необходим для расшифровки данных в криптовалютной сети и определения их достоверности. Разработкой алгоритмов занимаются специалисты-криптографы. Схема основана на обработке «хэша» – это число, зашифрованное из строки содержимого. Невозможно зашифровать две строки таким образом, чтобы получился одинаковый хэш.

Основная идея майнинга Биткоина заключается в том, что майнеры заключают некоторую группу свежих транзакций в единый блок, а потом множество раз выполняют вычислительную операцию хеширования, пока кто-то из них не обнаружит нужное число. После этого транзакции можно считать подтвержденными.

Содержание статьи

Алгоритм майнинга криптовалют: что это и зачем нужен

В криптографии существует понятие хэш-функции, она отвечает за зашифровку данных, которые впоследствии расшифровывает алгоритм майнинга криптовалют. Хэш-функция устроена так, что нет «легкого пути» получить нужный результат – можно только раз за разом подбирать значения, пока не найдется одно работающее.

В Биткоине успешным хэшем считается тот, который начинается с определенного числа нулей. Сложность нахождения растет экспоненциально. На текущий момент в числе должно быть 17 нулей подряд, чтобы оно было признано подходящим. Таким образом, только один из 1.4×1020 чисел приведет к успешному результату. Найти хэш даже труднее, чем одну песчинку из всех существующих на Земле.

Посмотрите видео, которое объясняет, что такое алгоритм хеширования (включите субтитры и перевод на русский):

Алгоритм майнинга топовых криптовалют

Список популярных и перспективных криптовалют, доступных для майнинга, и их алгоритмы хеширования:

Основные алгоритмы майнинга криптовалют

Рассмотрим наиболее распространенные на сегодняшний день алгоритмы майнинга.

SHA-256

Сокращение SHA расшифровывается как «безопасный расчет хеша». Этот вычислительный метод обеспечивает неизменность информации в криптографическом наборе данных. Информация зашифрована или закодирована, поэтому находится в безопасности, и получить доступ могут только те люди, у которых есть код.

Сокращение SHA расшифровывается как «безопасный расчет хеша». Этот вычислительный метод обеспечивает неизменность информации в криптографическом наборе данных. Информация зашифрована или закодирована, поэтому находится в безопасности, и получить доступ могут только те люди, у которых есть код.

В 2001 году американское Агентство Национальной Безопасности разработало алгоритм SHA-2. SHA-256 – его разновидность. Название обусловлено тем, что он работает с числами размером 256 бит. Иными словами, конкретный бит данных кодируется и трансформируется в код из 256 фрагментов. Время обработки кода в SHA-256 занимает 6-10 минут.

Scrypt

В алгоритме хеширования Scrypt используется сразу 11 логических протоколов для подтверждения работы (PoW). Самое крупное преимущество применения Scrypt – эффективность, так как с ним оборудование потребляет на 30% меньше мощности и требует меньше охлаждения.

В алгоритме хеширования Scrypt используется сразу 11 логических протоколов для подтверждения работы (PoW). Самое крупное преимущество применения Scrypt – эффективность, так как с ним оборудование потребляет на 30% меньше мощности и требует меньше охлаждения.

Многоуровневое вычисление начинается с загрузки информации с помощью хеш-процесса SHA-256. В это время рассчитывается анализ структуры связей, без которого невозможно завершение хеширования. Если сравнивать с SHA-256, то Scrypt потребляет меньше энергии, но значительно больше памяти. Также в Scrypt существует возможность уменьшить размер хеша, из-за чего вычисление осуществляется быстрее.

Ethash

Ethash был разработан специально для Ethereum с целью снизить уязвимость перед ASIC-майнерами. Алгоритм основан на интеллектуальном анализе данных. Ранее Эфир применял алгоритм под названием Dagger-Hashimoto, а Ethash по сути его обновленная и улучшенная версия.

Ethash был разработан специально для Ethereum с целью снизить уязвимость перед ASIC-майнерами. Алгоритм основан на интеллектуальном анализе данных. Ранее Эфир применял алгоритм под названием Dagger-Hashimoto, а Ethash по сути его обновленная и улучшенная версия.

Был сделан сильный упор на защиту от ASIC, однако это помогло ненадолго – интерес производителей асиков к Эфириуму возрос, и вскоре такие устройства все же были выпущены на рынок, что вызвало возмущения в сообществе. Было предложено даже «банить» слишком мощные устройства, подключенные к сети.

X11

Алгоритм X11 был разработан в 2014 году и также как Ethash был нужен для противодействия асик-майнерам и сохранения конкурентоспособности владельцев видеокарт и процессоров. X11 работает одновременно с 11 разными хеш-функциями. Сначала первая функция создает хеш, затем передает эстафету второй и так далее.

Все одиннадцать алгоритмов, входящих в состав X11, были введены в работу Национальным институтом стандартов и технологий США, чтобы разработать новую функцию SHA-3 с повышенной безопасностью по сравнению с предшественниками. Кандидатов было 64, конкурс прошли только 11.

CryptoNight

CryptoNight – алгоритм майнинга, предназначенный для применения на обыкновенных процессорах. Изначально алгоритм закодирован в базе кода CryptoNote. Cryptonight берет информацию объемом 2 Мб, извлекает базовые данные, смешивает их с последовательными и дает на выходе идеальный результат.

Основным преимуществом протокола считается возможность дополнительного микширования. Транзакции таким образом становятся более конфиденциальными. CryptoNight используют многие криптовалюты, из которых наиболее известна Monero.

Equihash

Этот алгоритм майнинга криптовалют представляет собой асимметричную систему Proof-of-Work, ориентированную главным образом на память. Количество работы, которую может произвести устройство при работе с этим алгоритмом, определяется в основном количеством оперативной памяти, которым оно оснащено.

Алгоритм Equihash называют устойчивым к ASIC-майнерам. Память – дорогостоящий вычислительный ресурс, и поэтому ее оптимизация на асик-чипе будет дорогостоящим и невыгодным для пользователя процессом. В результате процесс майнинга на ASIC станет менее эффективным и мощным.

Decred

Криптовалюта Decred использует гибридный механизм консенсуса, сочетающий в себе принципы PoS и PoW. Такая система гарантирует, что развитие проекта на может зависеть от контроля сильных заинтересованных групп, а также в блокчейн на могут вноситься изменения без согласия сообщества.

PoW в Decred подразумевает вознаграждение в 30 монет за добытый блок, которые разделяются между майнерами, голосующими и фондом развития проекта. Далее голосующие могут отдавать свои голоса за или против предлагаемых корректировок в цепи. За то, что они защищают сеть хранением своих ставок, им отдается 30% дохода с каждого сформированного блока.

Quark

Quark – алгоритм майнинга криптовалют, базирующийся на хэш-функции с девятью уровнями шифрования. Алгоритм не требует большого количества ОЗУ, а также содержит в себе встроенную защиту от хакерских атак высокого уровня (64 бит). Отличается малым потреблением энергии. Quark разработали в 2013 году и внедрили в него шесть функций для шифрования: Grostl, Blake, Keccak и т.д.

Алгоритм Quark используется в механизмах консенсуса PoS и PoW, чтобы поддержание рабочего состояния криптовалютной системы было более определенным и безопасным. По сравнению со SHA-256, используемым в Биткоин, Quark обладает устойчивостью к возникновению SPOF (единой точки отказа), из-за которой может выйти из строя вся система.

X15

X15 основан на X11, только вместо применения 11 функций хеширования в нем используется 15. За счет такого хода существенно повышается устойчивость к хакерским атакам. Если хакер взломает одну из пятнадцати функций, то разработчики тотчас же усовершенствуют ее, чтобы система продолжала оставаться в безопасности. Злоумышленнику, желающему взломать всю систему, необходимо будет поочередно пройти через все 15 функций, и сделать это быстро.

SHA-2

Безопасный алгоритм хэширования, на основе которого разработано не менее десяти усовершенствованный вариантов, в том числе SHA-256. Все хэш-функции, применяемые в семействе, основаны на структуре Меркла-Дамгора.

Суть заключается в том, что исходная информация разделяется на блоки после дополнения, а затем каждый из блоков делится на шестнадцать слов. Далее каждый блок сообщения пропускается через цикл, состоящий из 80 или 64 раундов перемешивается. На каждом этапе два слова трансформируются, а функция этой трансформации задается остальными 14-ю словами.

Cuckoo Cycle

Cuckoo Cycle – один из самых перспективных на сегодняшний день алгоритмов, устойчивых к ASIC. Изначально был изобретен для защиты от спама в электронной почте. Однако архитектура оказалась вполне подходящей для добычи криптовалют на графических процессорах. Сфокусирован в основном на использовании памяти, поэтому требует значительно меньше вычислительной энергии, чем другие PoW-алгоритмы. Следовательно, снижаются и затраты на охлаждение.

Другие алгоритмы

Также встречаются следующие виды алгоритмов майнинга криптовалют:

- SHA-3 (Keccak). Протокол основывается на конструкции Sponge. Чтобы получить хэш, берется исходная информация, после чего дополняется до длины, кратной R. К сообщению добавляется байт, некоторое число нулей и завершающий байт, обладающий значением 0x Затем, для получения нужного числа, к полученным данным неоднократно применяется хеш-функция.

- Blake. Состоит из трех основных компонентов – внутренней структуры, гарантирующей защиту от коллизий, режима итерации, противодействующего внешним атакам, и алгоритма сжатия. В результате получается тщательно проанализированная безопасная функция.

- Lyra2RE. Был разработан как замена устаревшего Scrypt-N algo для криптовалюты Vertcoin. Основная цель – снижение энергопотребления в процессе добычи токенов. Алгоритм успешно сменился в середине 2014 года.

Заключение

Чаще всего, когда речь заходит о майнинге криптовалют, то имеется в виду алгоритм SHA-256 или Scrypt, потому что на сегодняшний день они используются наиболее часто. Но знать об остальных вариантах тоже полезно и интересно, если вы хотите быть в курсе того, что происходит сейчас в криптовалютной отрасли.

Алгоритмы майнинга криптовалют — таблица 2020 описание

Содержание статьи:

- Что такое алгоритм криптовалют?

- Таблица алгоритмов криптовалют

- Алгоритмы шифрования и их криптовалюты

В каждой криптовалюте используется некий алгоритм шифрования. Его расшифровывают майнеры, гарантируя функционирование блокчейна и получая за это вознаграждения. Какие алгоритмы майнинга используются в Bitcoin, Ethereum, Litecoin, Monero, Dash и других криптовалютах и в чем заключаются их особенности? Команда https://exchangesumo.com решила ответить на эти и другие вопросы.

Что такое алгоритм криптовалют?

Криптографические валюты разработаны как платежные инструменты, которые гарантируют анонимные и безопасные транзакции. Это достигается путем децентрализованной проверки операций, проводимой множеством узлов связи при майнинге. При этом количество монет, адреса кошельков и другая информация шифруется в своеобразное сообщение – хеш. Оно представляет собой строку из набора символов и меньше текста.

Алгоритм криптовалют, который выступает набором криптографических механизмов и правил, трансформирует текст произвольной длины в хеш фиксированной длины. А вот майнеры с помощью специального оборудования расшифровывают его. После нахождения хеша в блокчейне генерируется новый блок, в который записывается информация о транзакциях, вознаграждении майнера, хеше предыдущего блока и так далее.

Таким образом, процесс дешифровки (добычи цифровых денег) превращает набор случайных сведений в упорядоченную систематизированную информацию, которая записывается в блокчейн.

Сегодня насчитывается пара десятков алгоритмов майнинга криптовалют – Scrypt, Equihash, Ethash (Dagger Hashimoto), ECDSA, Blake256, NeoScrypt, Lyra2RE, Pascal, WhirlpoolX, Qubit…

Однако одного шифрования для построения надежного блокчейна недостаточно. Поскольку добавлять записи может каждый участник сети, этот процесс требует проверки. Для этого применяются специальные доказательства достижения консенсуса. Это те подтверждения, которых ждет пользователь при отправке новой транзакции.

Самые популярные алгоритмы достижения консенсуса в блокчейне – Proof-of-Work и Proof-of-Stake. Первый термин переводится как «доказательство работы». Он представляет собой механизм проверки того, что работа (вычисления, майнинг) выполнена.

PoS – это доказательство владения. Этот механизм дает право генерировать блоки только тем узлам сети, которые имеют валюту на счете. Количество монет увеличивает вероятность того, что генерация произойдет.

Таблица алгоритмов криптовалют

Какие криптовалюты на каких алгоритмах работают? Представим эту информацию в виде таблицы:

Криптовалюта | Алгоритм шифрования | Алгоритм консенсуса |

Bitcoin | SHA-256 | PoW |

Ethereum | Ethash | PoW |

Bitcoin Cash | SHA-256 | PoW |

| Ripple | ECDSA | RPCA |

| EOS | SHA-256 + ECDSA | DPoS |

Stellar | Ed25519 | SCP |

Cardano | Ed25519 | PoS |

Litecoin | Scrypt | PoW |

Monero | CryptoNight | PoW |

Dash | X11 | PoA |

Ethereum Classic | Ethash | PoW |

Decred | Blake256 | PoW, PoS |

NEO | SHA-256 + RIPEMD160 | PoW |

ZCash | Equihash | PoW |

Lisk | Ed25519 | PoS |

Dogecoin | Scrypt | PoW |

Bytecoin | CryptoNight | PoW |

Steem | SHA-256 | PoW, PoS |

Siacoin | Blake2b | PoW |

Vertcoin | Lyra2REv2 | PoW |

DigiByte | Groestl, Skein, Qubit, Scrypt и Sha256 | PoW |

Komodo | Equihash | DPoW |

Electroneum | CryptoNight | PoW |

Diamond | Groestl | PoW, PoS |

Monacoin | Lyra2REv2 | PoW |

Stratis | X13 | PoS |

NEM | Catapult | PoI |

ICON | LFT | DPoS |

| Verge | Scrypt, X17, Groestl, Blake2s, Lyra2rev2 | PoW |

Если ищите крипту для инвестирования в 2020 году, ознакомьтесь с этой статьей. Способы заработка на коинах описаны здесь.

Алгоритмы шифрования и их криптовалюты

Теперь давайте узнаем, что представляют из себя популярные алгоритмы майнинга криптовалют.

SHA-256

Технология изобретена в 2001 году Агентством национальной безопасности США. Изначально она применялась для шифрования конфиденциальной информации в протоколах TLS, SSL, SSH и PGP. Однако всемирно известным алгоритм стал только благодаря криптовалютной платформе Bitcoin. Также он используется в следующих монетах:

- Bitcoin Cash;

- Bitcoin SV;

- Litecoin Cash;

- Peercoin;

- Namecoin;

- Emercoin;

- DigiByte;

- Unobtanium;

- ZetaCoin и других.

Аббревиатура SHA расшифровывается как Secure Hash Algorithm (безопасный алгоритм хеширования). А вот 256 означает, что технология работает с числами размером 256 бит. Иными словами, механизм создает уникальный 256-битный хеш-код из исходной строки текста.

Это единственный алгоритм в своем семействе, который прошел тест на устойчивость к атакам «нахождение прообраза» и «нахождение коллизий». Время обработки блока здесь составляет 6 – 10 минут. Хешрейт для криптовалют, работающих на SHA-256, вычисляется в Gigahash в секунду (GH/s).

В 2009 году, когда о Биткоине знал малый круг лиц, для расшифровки алгоритма хватало персонального компьютера, который выполнял вычисления с помощью центрального процессора (CPU). С ростом популярности криптовалюты возрастали и требования к оборудованию. Сегодня для майнинга Биткоина выгодно использовать только ASIC-майнеры – специальные устройства, обладающие вычислительной мощностью десятка, а то и сотен ПК (к примеру, Bitmain Antminer S9).

О том, как увеличить прибыльность добычи, смотрите в следующем видео:

Scrypt

Вскоре стало ясно, что простота вышеуказанной технологии разрешает автоматизировать майнинг, то есть добычу Bitcoin можно легко монополизировать. Поэтому требовался более сложный механизм генерации блоков. Таковым стал Scrypt. В этой технологии предъявляются повышенные требования к ресурсам, применяемым для вычислительных операций. Главную роль здесь играет объем ОЗУ. Причем, если ее недостаточно, скорость создания подписи стремительно снижается. А вот требования к вычислительной мощности и энергопотреблению ниже, чем у предыдущего алгоритма майнинга.

Скорость создания блоков в блокчейне, работающем на алгоритме Скрипт, составляет порядка 30 секунд. Хешрейт измеряется в Megahash в секунду (MH/s).

Технология стала популярной, в первую очередь, благодаря ее применению в Litecoin. Также на этом алгоритме работают следующие криптовалютные платформы:

- Dogecoin;

- Verge;

- MonaCoin;

- Viacoin;

- Syscoin;

- MoonCoin;

- GoldCoin;

- Gulden и другие.

Изначально для расшифровки алгоритма применялись центральные процессоры и видеокарты. Однако он не смог противостоять майнинг-корпорациям. Поэтому в 2014 году был создан первый асик для Скрипт. Позже появилась усовершенствованная технология Scrypt-N. Ее особенность – постоянный рост требований к оперативной памяти.

Программы для майнинга – CudaMiner, CGminer, SGminer…

Equihash

Технологию шифрования Equihash создали Александр Бирюков и Дмитрий Ховратович – ученые Университета Люксембурга, входящие в исследовательскую группу CryptoLUX. Собственный проект они представили в 2016 году. Впервые технология была использована в монете Zcash. Также в список криптографических валют, использующих алгоритм майнинга Equihash, включены:

- Bitcoin Gold;

- Bitcoin Private;

- Komodo;

- ZClassic;

- Hush;

- Zero;

- MinexCoin;

- BitcoinZ и другие.

Реализованная здесь хеш-функция применяет концепцию «Парадокса дней рождений». Она доказывает вероятность того, что в группе из 23 людей найдется хотя бы одна пара с одинаковой датой рождения, составляет свыше 50%. А если в группе больше 60 человек, такая вероятность превышает 99%. Есть формула, доказывающая достоверность этого утверждения. На ее основе и построен метод шифрования Equihash – вероятность нахождения нужного хеш-кода майнерами равна 2 в степени N/2.

На создание блоков уходит 150 секунд. Хешрейт измеряется в Megahash в секунду (MH/s).

Алгоритм майнинга криптовалют Equihash требователен к объему ОЗУ, а не к скорости обработки вычислений. Это делает сеть более децентрализованной, а добычу монет – айсикоустойчивой. Для майнинга используются видеокарты с объемом памяти от 2 Гб. Самые результативные графические процессоры производителя NVidia. Тем не менее, есть и специальные ASIC-устройства. Популярны две системы – Antminer Z9 mini от Bitmain и A9 ZMaster от Innosilicon.

Ethash (Dagger Hashimoto)

Ethash представляет собой алгоритм, созданный специально для майнинга криптовалюты Ethereum. Позже его стали использовать и другие платформы:

- Ethereum Classic;

- Ubiq;

- QuarkChain;

- Metaverse;

- Expanse;

- Pirl;

- Ellaism;

- Elementrem и так далее.

В основу работы Ethash положены два алгоритма шифрования криптовалют – Dagger и Hashimoto. Первый создал Виталик Бутерин, а второй – Тадеуш (Тадж) Драйя.

Алгоритм майнинга Dagger требователен к памяти видеокарт. Принцип его действия похож на Scrypt, но производительность здесь выше, что сильно ощутимо при повышении сложности сети. В Dagger присутствуют уязвимости, поэтому он и используется вместе с Hashimoto.

Система Hashimoto работает с операциями ввода, вывода в особом режиме. Она, к примеру, ограничивает скорость майнинга, поскольку количество памяти для записи и считывания информации не бесконечно. Эта технология не разрешает выполнять много операций ввода, вывода, то есть для расшифровки нельзя применять метод бесконечного подбора случайных значений.

Для майнинга монет, построенных на алгоритме Ethash, требуется вычислительная мощность видеокарт. Самыми результативными считаются устройства от AMD. Выгодны и видеокарты NVidia 10-й серии.

В Ethash сделан сильный упор на защиту от асик. Однако противостояние длилось недолго. Так, в 2018 году Bitmain представил асик для Ethereum.

X11

Создателем этого алгоритма выступает Эван Даффилд. Он поставил под сомнение надежность SHA-256. Из-за простоты этой технологии большинство монет может оказаться в руках нескольких влиятельных пулов, что приведет к резкому ценовому обвалу. Кроме того, было отмечено, что с таким алгоритмом система не защищена от взломов в полной мере.

Технология X11 появилась в 2014 году. Эван Даффилд утверждает, что на ее создание ушли только одни выходные. Механизм работает одновременно с 11 хеш-функциями. Сначала первая создает хеш, затем передает эстафету второй и так далее. Все 11 алгоритмов введены в работу Национальным институтом стандартов и технологий США, чтобы создать новую хеш-функцию SHA-3 с повышенной безопасностью. Кандидатов было 64, но конкурс прошли только 11 – Blake, Skein, Blue midnight wish, Luffa, Keccak и другие.

Взломать систему 11-раундового хеширования практически невозможно. Кроме того, технология экономна в плане потребления энергоресурсов. Добыча валют на алгоритме X11 потребляет на 30 – 50% меньше электроэнергии, чем майнинг Биткоина на ASIC-устройствах.

Для добычи подходят GPU и CPU. Также сегодня уже есть асик для этой технологии. Подходящие программы – sph-sgminer_x11mod и ccminer.

На алгоритме X11 работают следующие криптовалютные платформы:

- Dash;

- Enigma;

- Boolberry;

- Synergy;

- DigitalCoin;

- MonetaryUnit;

- CannabisCoin;

- Onix;

- Adzcoin и другие.

По примеру этого механизма разработаны и другие алгоритмы, которые также построены на интеграции ряда хеш-функций. Речь идет о X12, X13, X14, X15, X16 и X17. Однако рассматриваемый механизм остается самым популярным.

CryptoNight

Главной особенностью Криптонайт считается повышенная конфиденциальность. Этот алгоритм стал известен, в первую очередь, благодаря монете Monero. Также на нем построены:

- Bytecoin;

- Electroneum;

- DigitalNote;

- Aeon;

- Sumokoin и другие монеты.

Высокая степень анонимности технологии достигается благодаря использованию кольцевых подписей, которые скрывают отправителей, и одноразовых адресов получателей. Наличие подписи подтверждает только то, что транзакцию выполнил кто-то из участников группы, но отличить их друг от друга невозможно.

Монеты, построенные на этом алгоритме, взаимозаменяемы. Это значит, что у них нет «темного прошлого», как, например, у Биткоина, блокчейн которого разрешает отслеживать движение каждого коина и его участие в «грязных делах».

CryptoNight требовате

Как майнить криптовалюту и какие алгоритмы для этого существуют?

Каждая цифровая валюта использует определенный алгоритм шифрования. Именно его вычисляют в процессе майнинга, обеспечивая тем самым генерацию новых блоков для проведения транзакций и получения за это вознаграждения в виртуальных монетах.

Всего существует более 30 видов алгоритмов. Некоторые из них используются сразу несколькими криптовалютами. Как правило, это алгоритмы известных валют, перешедшие их форкам. В целом разработчики каждой новой сети стараются внедрять новые хэш-алгоритмы, чтобы сделать свои монеты более совершенными и ценными.

Майнинг криптовалюты – сложный процесс, требующий использования соответствующего оборудования. Его подбирают с учетом алгоритмов добываемых монет, выбирая из трех групп.

Алгоритмы для ASIC-майнеров

Биткоин, Лайткоин, Догикоин – три топовые монеты с высокой сложностью вычисления хэша. Для обработки их блоков существует специальное оборудование под названием ASIC-майнеры. Они обладают большей производительностью, по сравнению с обычными процессорами и видеокартами, но при этом используют меньше электричества. В асики встраиваются чипы для дешифровки разных алгоритмов, на которых остановимся более подробно.

Алгоритм SHA-256

Secure Hash Algorithm или SHA-256 – это уникальная криптографическая программа, обеспечивающая шифрование информационной строки. Комбинация цифр 256 означает битовую длину алгоритма. Его отличительной особенностью является необратимость. На основе этого алгоритма работает более сотни цифровых валют, подтверждение которых обеспечивается «доказательством работы»:

- Bitcoin (ВТС);

- Биткоин Кэш;

- Peercoin;

- Namecoin;

- Unobtanium;

- Terracoin и многие другие.

Алгоритм Scrypt

Scrypt – криптографическая функция на основе пароля. Была создана К. Персивалем специально для хранения запасных копий сервиса Tarsnap, а позже получила широкое распространение. Это более простой и скоростной способ хэширования, по сравнению с SHA-256, удобный для работы на видеокартах и процессорах.

С появлением ASIC-майнеров данный алгоритм стал использоваться реже. Лежит в основе таких цифровых валют, как Догикоин, Лайткоин, Novacoin, БитКоннект, NetCoin.

Алгоритм Х11

Разработан для исправления некоторых значительных недостатков двух других методов шифрования. Объединил в себе 11 разных алгоритмов, взяв от каждого лучшее. Главное, чего удалось достичь с появлением Х11, это обеспечение возможности работы простым майнерам, не имеющим дорогостоящих асиков.

В свое время появление ASIC-майнеров, использующих алгоритмы SHA-256 и Scrypt, привело к вытеснению с рынка индивидуальных добытчиков крупным бизнесом – промышленными фермами большой мощности. X11 позволил опять вернуться к майнингу на процессорах и видеокартах. Еще одно преимущество данного способа шифрования в низком потреблении энергии. По алгоритму Х11 работают такие криптовалюты, как:

- Dash;

- Pura;

- Startcoin;

- AutumCoin.

Видеокарты плохо подходят для добычи BTC, но для этого есть ASIC.

Видеокарты плохо подходят для добычи BTC, но для этого есть ASIC.

Алгоритмы для майнинга на видеокартах

Видеокарты или GPU – это программируемые микросхемы, используемые для вычислений и отлично подходящие для дешифрования данных. Интегрированная в домашний компьютер видеокарта High-класса позволяет заняться добычей некоторых цифровых валют. Алгоритмы для добычи монет при помощи GPU разнообразны:

- Ethash или Dagger Hashimoto – новый алгоритм, лежащий в основе Эфириума. Его основное преимущество в активном использовании памяти в ходе вычисления хэша. Актуален для видеокарт Nvidia GTX 1070 / 1080. В среде майнеров его называют «самым асикоустойчивым алгоритмом». Помимо Ethereum, используется в цифровых валютах Ethereum Classic, Expance.

- Equihash – асимметричный алгоритм доказательства работы, разработанный Бирюковым и Ховратовичем. Требует большого объема памяти для хэширования, что делает невозможным создание асика, работающего на Equihash. Работает с валютами Zcash, Bitcoin Gold, BitcoinZ.

- Groestl – алгоритм, разработанный специально для одноименной криптовалюты.

- Blake/Blake-256 – алгоритм валют Блейккоин, ТРАМП, NETCO.

- NIST-5 – алгоритм Wyvern.

- Lyra-2 – алгоритм VertCoin, форка Лайткоина. Позволяет работать всем, у кого есть ПК.

Алгоритмы для майнинга на процессоре

Майнинг на CPU возможен только в тех случаях, когда криптовалюты работают с одним из следующих алгоритмов:

- Cryptonight – изначально разработан для добычи виртуальных монет с применением процессоров. Применяется для шифрования 15 цифровых валют, среди которых наиболее популярна Monero. Имеет открытый протокол для повышения приватности при проведении платежных операций.

- Yascrypt – алгоритм валюты GlobaBoost.

Алгоритмы для майнинга криптовалют на CPU малопопулярны, но тоже иногда используются.

Алгоритмы для майнинга криптовалют на CPU малопопулярны, но тоже иногда используются.

Заключение

В этом обзоре были представлены самые популярные алгоритмы, которые используют более 90% криптовалют. В действительности их гораздо больше. Ежедневно предприимчивые люди предлагают новые, все более хитроумные алгоритмы для заработка цифровых монет. Какой из них лучше для майнинга на конкретном оборудовании, можно рассчитать при помощи специальных онлайн-калькуляторов, таких как What To Mine.

Видео: Майнинг криптовалют: подробно и просто

Объясняем крипто-алгоритмы майнинга |

Многие интересуются техническими основами криптовалют, но немногие знакомы с криптографией. Для того, чтобы докопаться до сути происходящего в биткойн-протоколе приходится продираться через дебри криптографических терминов, загадочных и неудобных акронимов типа SHA-256, Scrypt, base58check, RIPMD-160 и т.п. Мы уже освещали ранее некоторые аспекты биткойн-криптографии. В этой статье мы постараемся рассказать об одной из наиболее важных ее сторон – крипто-алгоритмах майнинга.

Классика: SHA-256

Начнем наш обзор, конечно же, с классического SHA-256, с которого все начиналось — именно на этом алгоритме построен биткойн-майнинг, как и майнинг подавляющего большинства биткойн-клонов (альткойнов).

Так что же это такое этот самый SHA-256? Это криптографическая хэш-функция, которая была разработана нашими «друзьями» – Агентством национальной безопасности США. Подождите, не спешите впадать в прострацию, здесь не о чем волноваться. Потерпите немного, обещаю, что скучать вы точно не будете.

Основная работа любой хэш-функции заключается в превращении (или хэшировании) произвольного набора элементов данных в значение фиксированной длины («отпечатка» или «дайджеста»). Это значение будет однозначно характеризовать набор исходных данных (служить как бы его подписью), без возможности извлечения этих исходных данных. Это официальное объяснение из Википедии, замечательное и научно-обоснованное, но вот только я, например, не говорю на таком языке. И уверен, что большинство из вас тоже. А посему позвольте мне объяснить значение этого «феномена», по-нашему, по-простому.

Как мы все знаем, при майнинге SHA-256 криптомонет, мы решаем поставленную задачу при помощи CPU, GPU или специализированного процессора. Процессы преобразования отображаются в интерфейсе программы, предназначенной для майнинга, например, в виде строки «Accepted 0aef41a3b». Значение 0aef41a3b — это и есть хэш. Он является как бы подписью большого набора данных (собственно, очередного блока транзакций с добавленным к нему случайным числом). Эта короткая строка как бы представляет собой блок, который состоит из нескольких тысяч, если не миллионов, подобных строк.

Это также объясняет то, почему вам нужно решить перебором множество задач, прежде чем удастся отыскать нужный хэш для нового блока. Ведь мы ищем не какой попало хэш, а тот, который начинается на определенное количество нулей. У вас имеется один шанс на тысячу, десятки, сотни тысяч, миллионы решений, что случайно получившийся хэш будет иметь нужное количество нулей в начале. Сколько именно? Определяется параметром сложности, которое задает ваш майнинг-пул. Заранее понять, получится у вас «красивый хэш» или нет, невозможно. Это похоже на игру в лотерею, но с машинами, которые могут выполнять вычисление выигрышной комбинации быстрее и лучше, чем любой из нас.

Вы считаете, что для решения задач, связанных с хэшированием при использовании протокола SHA-256, вам потребуется мощное аппаратное обеспечение? В этом есть определенный смысл. Чем больше используется вычислительной мощности, тем лучше, так как увеличиваются шансы на добычу монет. Но имейте в виду, что вы не единственный, кто занимается майнингом. Есть люди, которые располагают более производительным аппаратным обеспечением. Не расстраивайтесь, у вас есть все шансы на выигрыш. Это похоже на игру в лотерею, вы никогда не знаете, когда повезет!

Теперь вернемся к алгоритму SHA-256. Криптовалюта — это не единичный пример, где используется SHA-256. Есть несколько протоколов, о которых вы, скорее всего, слышали и которые используют данный алгоритм. Это протоколы SSL, SSH, PGP и многие другие. Каждый раз, когда вы заходите на защищенный веб-сайт с помощью сертификата SSL, используется SHA-256. Бьюсь об заклад, вы не задумывались об этом, не так ли? Все мы узнаем что-то новое со временем!

Именно алгоритм SHA-256 реализован во всех выпущенных на настоящий момент специализированных ASIC-майнеров, ASIC-оборудование для других алгоритмов майнинга пока только разрабатывается. Помимо Биткойна, майнинг, основанный на SHA-256, используется в ряде других цифровых валют-клонов. Например, такие альткойны как Peercoin и Namecoin его используют. В последнее время наблюдается всплеск новых SHA-256 монет: Zetacoin, Ocoin, Tekcoin и десятки других.

Задачки посложнее: Scrypt

Алгоритм SHA-256 — не единственный алгоритм, который интересен для майнеров. Вторым по популярности майнинг-алгоритмом в мире криптовалют является Scrypt. История появления Scrypt связана с тем, что уже на ранних этапах существования биткойна стало очевидно, что простота функции SHA-256 позволяет сделать аппаратные решения, которые будут выполнять такие вычисления гораздо эффективнее, чем на обычном компьютерном процессоре (CPU). И действительно, биткойн-майнинг очень быстро мигрировал с CPU на графические процессоры (GPU), затем на программируемые аппаратные устройства (FPGA), после чего вышли специально под него заточенные микросхемы (ASIC). Высокая концентрация специализированной ASIC-мощности представляет проблему для децентрализованной валюты.

Алгоритм SHA-256 — не единственный алгоритм, который интересен для майнеров. Вторым по популярности майнинг-алгоритмом в мире криптовалют является Scrypt. История появления Scrypt связана с тем, что уже на ранних этапах существования биткойна стало очевидно, что простота функции SHA-256 позволяет сделать аппаратные решения, которые будут выполнять такие вычисления гораздо эффективнее, чем на обычном компьютерном процессоре (CPU). И действительно, биткойн-майнинг очень быстро мигрировал с CPU на графические процессоры (GPU), затем на программируемые аппаратные устройства (FPGA), после чего вышли специально под него заточенные микросхемы (ASIC). Высокая концентрация специализированной ASIC-мощности представляет проблему для децентрализованной валюты.

Функция хэшинга Scrypt специально разрабатывалась с целью усложнить аппаратные реализации путем увеличения количества ресурсов, требуемых для вычисления. Поэтому (по крайней мере в теории) такой концентрации майнинг-ресурсов как в биткойне не должно произойти, и он останется децентрализованным.

По своей сути, Scrypt-майнинг не сильно отличается от биткойн-майнинга. На вход подается блок данных, к нему применяется хэш-функция, на выходе мы пытаемся получить «красивый хэш». Вот только сама хэш-функция гораздо сложнее в вычислении. Данный алгоритм использует более значительное количество оперативной памяти (памяти с произвольным доступом), чем SHA-256. Память в Scrypt используется для хранения большого вектора псевдослучайных битовых последовательностей, генерируемых в самом начале алгоритма. После создания вектора его элементы запрашиваются в псевдослучайном порядке и комбинируются друг с другом для получения итогового ключа.

Так как алгоритм генерации вектора известен, в принципе возможна реализация scrypt, не требующая особенно много памяти, а высчитывающая каждый элемент в момент обращения. Однако вычисление элемента относительно сложно, и в процессе работы функции scrypt каждый элемент считывается много раз. В Scrypt заложен такой баланс между памятью и временем, что реализации, не использующие память, получаются слишком медленными.

Эта искусственно созданная сложность, весь этот трудоемкий вычислительный процесс и требования к памяти приводят к тому, что любое специализированное оборудование для Scrypt-майнинга не будет на порядки эффективнее универсальных устройств (GPU, CPU). В идеале, добыча монет, основанных на Scrypt, должна осуществляться на одном (или нескольких) компьютерах с большим количеством памяти. Здесь большое значение уделяется видеокартам. Если вы рассматриваете покупку видеокарт для майнинга с использованием Scrypt протокола, то наилучшим вариантом станет приобретение изделия от фирмы ATI. В силу архитектурных различий, производительность майнинга на видеокартах ATI сейчас гораздо выше, чем на Nvidia, хотя в будущем все может измениться.

В конечном счете, все сводится к следующему: протоколы SHA-256 и Scrypt работают ради одной цели – получить перебором «красивый хэш», который даст нам (или, скорее, пулу, на который мы работаем) право удлинить блокчейн и получить за это вознаграждения. Они просто решают поставленную задачу по-разному: в SHA-256 упор на технические возможности аппаратного обеспечения — чем выше производительность, тем лучше результат. А Scrypt требует в работе большой объем памяти. Соответственно, производительность напрямую зависит от размера оперативного запоминающего устройства (ОЗУ) и видеокарт, установленных в компьютере.

Самым известным альткойном из использующих в майнинге Scrypt является Litecoin. Есть и Dogecoin, Digitalcoin, Franco, Bottlecaps и многие другие. Популярность Scrypt-монет, особенно лайткойна, существенно возросла после того как биткойн-майнинг массово мигрировал на ASIC и бывшие майнеры с видеокартами остались не у дел — их оборудование не может конкурировать со специализированными комбайнами. Вот они и приспособили свои видюшки к лайткойн-майнингу, или к добыче другой экзотики, которую пока еще можно сбыть доверчивым горе-инвесторам, ожидающим чуда.

Крипто-танцы: Scrypt-Jane

Знакомьтесь – это Джейн! Нет, нет, она и Scrypt не состоят в браке, хотя между ними все же есть некие родственные отношения. Scrypt-Jane подобно любой другой девушке любит хорошо провести время. А ее способности к перемешиванию данных и приятели-алгоритмы унесут вас в самые экзотические места! Не понимаете? Сейчас все объясню.

Scypt-Jane поддерживает не менее трех различных систем поточного шифрования. Прежде всего, у нас есть Salsa20/8. Нет, это не латиноамериканский танец — на самом деле, это довольно простая функция. Основная ее работа заключается в приеме 192-байтной строки (из букв или цифр) и дальнейшем ее преобразовании в 64-байтную строку Salsa20 (х).

Непонятно, не так ли? Хорошо, постараюсь использовать меньше теории. Salsa20 состоит из двух частей: потокового шифра для шифрования данных (это, должно быть, звучит более знакомо) и функции сжатия (так называемый алгоритм Rumba20), предназначенной для сжимания строки в 192 байта до 64-байтного значения. Используя лексикон «чайника», можно сказать так: ваша строка может быть длиннее 64 байт, пока не сравняется со значением в 192 байта, при этом строка будет сжата (читай: конвертирована) до 64-байтной строки.

Теперь, когда мы немного разогрелись после сальсы и румбы, пришла пора вводить вторую функцию – ChaCha20. Честно, это не я выдумываю такие названия. ChaCha20 очень похож Salsa20: это такой же поточный шифр. И, тем не менее, он предлагает некоторые дополнительные услуги, такие как увеличение устойчивости к криптоанализу. Он также улучшает перемешивание данных на раунд. То есть, если вы занимаетесь добычей криптовалюты в составе майнерского пула, то вы можете увидеть, что один майнерский раунд (период времени, в течение которого пул находит один блок) может составлять либо длинный, либо короткий промежуток времени. Длительность подобных раундов частично зависит и от улучшенного перемешивания, предлагаемого ChaCha20 из Scrypt-Jane. Есть и другие факторы, влияющие на снижение времени раунда, но об этом позже.

И, наконец, последняя, но не менее важная третья функция перемешивания данных — Salsa6420/8. Сексуальное название, не так ли? Salsa6420/8 является доказательством правильности концепции 64-байтной версии Salsa20/8. Это просто улучшенная версия Salsa20/8, которая позволяет работать с более высокобайтными блоками. Я мог бы продолжить в том же духе выдавать подробную техническую информацию, но, боюсь, что половина из вас, мои дорогие читатели, уже заснула, а остальные принялись за игрушки на своих смартфонах, так что давайте не будем заострять на этом внимание. Просто помните о том, что у Scrypt-Jane имеется три отличных «миксовых партнера».

Но вернемся к реальности! Scrypt-Jane также поддерживает несколько хэш-функций. Одна из них уже очень хорошо известна всем нам – это SHA-256. Она также поддерживает более продвинутый вариант SHA-512. Другие поддерживаемые хэш-функции включают BLAKE256/512, Skein512 и Keccak256/512 (или просто SHA -3).

BLAKE256-512 отличается очень простой разработкой для применения и опирается на уже проанализированные нами компоненты: структуру HAIFA (не будем ее рассматривать в данный момент) и основную функцию ChaCha (которую мы затронули ранее). Наиболее характерные особенности BLAKE – это высокий запас надежности (довольно важная характеристика, но о ней не сейчас) и высокопроизводительная универсальность (что тоже очень важно для майнеров). Что нужно запомнить о BLAKE, так это то, что она может и будет работать быстрее, чем SHA- 2(56) на ряде платформ.

С другой стороны, у нас же есть Skein512. Тех, кто придумывает такие великолепные имена, нужно наградить медалью… Skein («лялька» в переводе на русский) представляет собой хэш-функцию, представленную на конкурсе криптографических хэш алгоритмов. Она сочетает в себе скорость, безопасность, простоту и гибкость. Все мы это очень любим, не так ли? Она также очень эффективна на различных платформах как в аппаратной, так и в программной среде. Вы можете найти алгоритм Skein и на маленьких смарт-картах, с которыми большинство из нас имеет большой опыт работы.

Да уж, танцевально-криптографическая терминология тут просто зубодробительная. Но хватит теории, давайте посмотрим на то, что Scrypt-Jane может сделать для нас. Scrypt-Jane имеет свой собственный вариант масштабирования сложности проблем. Scrypt-Jane использует N-фактор (который является числом), и это число определяет количество памяти, необходимой для решения задач. Значение числа N-фактора возрастает через определенные промежутки времени. Обычно это происходит тогда, когда в блокчейне найдено определенное количество блоков. Всякий раз, когда это число N-фактора увеличивается, снижается эффективность добычи криптовалют, так как требуется все больший объем памяти на выполнение тех же задач. Говоря простым языком, количество выполненных задач снизится, то есть упадет и вероятность нахождения решения.

Scrypt-Jane первоначально была предназначена для майнинга только на процессорах CPU как еще более замороченная замена Scrypt. Но увы, доминирование CPU-майнинга и тут длилось недолго. Майнеры, работающие на GPU, как вороны кружили вокруг Scrypt-Jane монет, стремясь увеличить эффективность добычи и, соответственно, прибыль. Вы можете подумать, что даже в случае уменьшения прибыли, вы сможете вести добычу с GPU в течение более длительного времени по сравнению с майнингом на CPU? Боюсь, что вы ошибаетесь. В конце концов, значение N-фактора будет настолько высоко, что для добычи на Scrypt-Jane GPU будут менее эффективным, чем процессоры CPU. В связи с этим, Scrypt-Jane не так-то легко перевести в специализированный ASIC-майнинг, как SHA-256 или даже Scrypt.

Одной из первых Scrypt-Jane-монет, получивших некоторую популярность, была Yacoin (да, да, Yet Another Coin — «еще одна монета»), правда, популярность этой монеты быстро упала вместе с уменьшением интереса к ней майнеров. Совсем недавно мы были свидетелями появления монет, подобных Copperbars (эффективность майнинга на GPU также упала), и самые свежие дополнения к списку – это валюты TIX и Cryptonerd.

Далее везде

Три описанных алгоритма покрывают более 90% всего зоопарка криптовалют, но, конечно же, есть и другие. Чуть ли не еженедельно появляются предложения относительно все более новых и хитромудрых алгоритмов майнинга — все и не осветить. Из относительно новых можно упомянуть особо «асикоустойчивый» алгоритм Dagger, который собираются использовать в криптовалютной платформе нового поколения Ethereum.

Надеемся, эта статья дала вам лучшее представление о том, что представляют из себя наиболее распространенные криптоалгоритмы майнинга. Если вы занимаетесь майнингом, вы теперь лучше понимаете, что именно происходит в недрах вашего гудящего и перегревающегося майнинг-комбайна, и на что конкретно уходит ваше электричество.

Источник: coinspot

Подписывайтесь на новые видео нашего канала!

Поделиться ссылкой:

Related

Алгоритмы майнинга криптовалют в таблице

Очень часто, можно даже предположить, что в большинстве случаев, люди, занимающиеся майнингом, совершенно не интересуются, что же именно считает и обрабатывает их майнинг-оборудование. И действительно, зачем это всё? Казалось бы, собрал ферму, запустил программу-майнер и ждёшь, пока на твой кошелёк бурным потоком потекут новые монетки.

Однако не всё так просто в мире криптовалют. Дело в том, что не все системы похожи между собой как братья-близнецы, алгоритмы криптовалют могут очень сильно отличаться от валюты к валюте и иметь совершенно разный подход к майнингу. А учитывая большую изменчивость на рынке криптовалюты и как часто меняется расстановка сил в майнинге, абсолютно не лишним было бы понимать, какой алгоритм используется сейчас и на какую валюту перейти, чтобы не наступить на те же грабли.

В этой статье мы приведём список алгоритмов криптовалют, поговорим немного о самых распространённых и популярных из них, а также предоставим вашему вниманию сводную итоговую таблицу. Так что усаживайтесь поудобней, попробуем простыми, понятными словами и без лишних терминов объяснить вам, чем именно занимается майнинг-ферма, и на какие вычисления уходит такое количество дорогой электроэнергии.

Криптовалютный алгоритм – обобщённое понятие

Каждая криптовалюта использует в своей структуре определённый механизм шифрования – алгоритм. Именно расшифровкой алгоритма обеспечивается в целом функционирование системы блокчейна. Предоставляя свои вычислительные мощности, майнеры находят новые блоки блокчейна, тем самым помогая обрабатывать транзакции, и получают за это вознаграждение в виде монет.

Алгоритмы майнинга бывают разные, сейчас их насчитывается уже более двадцати девяти видов. Рассказывать подробно обо всех существующих алгоритмах криптовалюты мы не видим никакого смысла, ведь некоторые из них применяются только или на совсем молодых, или уж на совсем малопопулярных криптосистемах. Это только перегрузит статью и усложнит восприятие информации. Вместо этого мы сосредоточим внимание на наиболее популярных и наилучших алгоритмах для майнинга.

Какой выбрать алгоритм майнинга – это не совсем лёгкий вопрос, и он может потребовать анализа множества факторов. Поэтому давайте прежде всего сформируем список самых популярных алгоритмов, что сейчас применяются в наиболее известных криптовалютах.

Какой выбрать алгоритм майнинга – это не совсем лёгкий вопрос, и он может потребовать анализа множества факторов. Поэтому давайте прежде всего сформируем список самых популярных алгоритмов, что сейчас применяются в наиболее известных криптовалютах.

- SHA256 – один из самых старых на сегодняшний день алгоритмов, который применяется на всем известном Биткоин и ряде его клонов. Из минусов данного алгоритма можно назвать то, что в скором времени владельцы специализированных ASIC-систем могут полностью монополизировать майнинг, основанный на данном алгоритме, и полностью вытеснить с рынка домашних «фермеров».

- Scrypt – на этом алгоритме основана криптовалюта Litecoin и несколько более мелких систем. Хороший алгоритм майнинга, который в своё время был отличной альтернативой SHA256. Но так сложилось, что сейчас ASIC-майнеры добрались и до этого алгоритма тоже.

- DaggerHashimoto – новый алгоритм майнинга, что применяется для шифрования криптовалюты Эфириум. Из особенностей можно выделить, что данный алгоритм очень любит много видеопамяти на видеокарте и предпочитает карты компании AMD.

X11 – работает на криптомонете DASH. В связи со своей молодостью доступен для современных видеокарт. Из плохих новостей – вначале следующего года уже ожидаются первые ASIC-системы и под этот алгоритм.

X11 – работает на криптомонете DASH. В связи со своей молодостью доступен для современных видеокарт. Из плохих новостей – вначале следующего года уже ожидаются первые ASIC-системы и под этот алгоритм.- Decred – создан для одноимённой криптовалюты. В майнинге обычно применяется параллельно с алгоритмом DaggerHashimoto.

- CryptoNight – очень интересная игра слов, которую точно оценят любители комиксов. Применяется данный алгоритм на криптовалюте Monero. Из особенностей можно выделить то, что он очень неплохо подходит для вычислений на центральном процессоре компьютера в отличие от других алгоритмов, которые предпочитают видеокарты.

- Equihash – очень популярный алгоритм у тех, кто майнит на фермах из видеокарт. Применяется на монете Zcash. Раньше сильно уступал Эфириуму, но после того как сложность майнинга эфира возросла, набирает всё большую известность.

Подробную информацию о каждом из этих алгоритмов вы сможете прочесть на специализированных форумах криптовалюты, к которым они относятся. В данной же статье мы подробно затронем четыре наиболее интересные, на наш взгляд, алгоритма.

SHA 256 — алгоритм работы классического Биткоина

Как мы уже говорили, данный алгоритм уже довольно старый. По сути, он стал использоваться задолго до того, как на его основе была построена криптовалюта Биткоин. Он присутствует в сертификатах SSl, которые используются для защиты вебсайтов, а также реализован в протоколах PGP и SSH. Только с 2009 года он был задействован в криптовалюте и с тех пор выступает неизменным атрибутом не только Биткоин, но и других валют, построенных по его прообразу.

SHA 256 является криптографической хеш-функцией и была разработана агентством национальной безопасности США. Как и любая другая хеш-функция, SHA 256 превращает произвольный набор данных в значение с фиксированной длиной, или, другими словами, в дайджест или отпечаток. Это значение будет выступать некой подписью для набора исходных данных, однако извлечь последние уже будет невозможно.

Как вы знаете, добывать биткоины на алгоритме SHA 256 можно при помощи процессоров, видеокарт, а также специального оборудования. При этом через интерфейс программы-майнера можно следить за этим процессом. Например, в мелькающем коде вы сможете увидеть такие строки – «Accepted 0aef41a3b», значение после «Accepted» и есть хеш. Данное значение представляет собой подпись для огромного набора информации, который может состоять из тысяч отдельных строк. Обычно так подписываются блоки транзакций с добавленными к ним случайными числами.

Именно поэтому при работе POW возможности майнера напрямую зависят от вычислительной мощности его оборудования. Ведь для открытия блока нужно найти не какой угодно хеш, а именно тот, в начале которого будет присутствовать нужное количество нулей. Вариативность такой задачи очень высока и может составлять от нескольких тысяч к одному до нескольких сотен тысяч к одному. Какой именно будет сложность вычислений – зависит от пула и от того, сколько блоков из тех, что были изначально заложены, уже открыты. Чем больше блоков, тем больше вариативность и сложнее задача.

Именно поэтому при работе POW возможности майнера напрямую зависят от вычислительной мощности его оборудования. Ведь для открытия блока нужно найти не какой угодно хеш, а именно тот, в начале которого будет присутствовать нужное количество нулей. Вариативность такой задачи очень высока и может составлять от нескольких тысяч к одному до нескольких сотен тысяч к одному. Какой именно будет сложность вычислений – зависит от пула и от того, сколько блоков из тех, что были изначально заложены, уже открыты. Чем больше блоков, тем больше вариативность и сложнее задача.

Scrypt

Вторым по популярности при майнинге криптовалют можно считать алгоритм скрипт. Появление этого алгоритма на свет связано с тем, что уже незадолго после повышения популярности Биткоина стало предсказуемо скорое пришествие аппаратных решений, которые воспользуются простотой SHA 256 и возьмут добычу монет в свои руки. Так и случилось, сначала майнинг виртуального золота перешёл с процессоров на видеокарты, а затем появились специально заточенные ASIC-системы, которые уже были вне зоны конкуренции. Но подобный подход сильно грозит порушить основной принцип криптовалюты, а именно: децентрализованную структуру. Подобный расклад не мог никого устроить, поэтому в скором времени и появился алгоритм скрипт.

Отличие метода майнинга алгоритмов SHA 256 и Scrypt заключается в том, что для функционирования скрипт необходимо большое количество памяти. Будь-то оперативная память при майнинге процессором или видеопамять при майнинге видеокартой, но факт в том, что если памяти было недостаточно, то процесс нахождения нужного хеша занимал очень много времени. Это, несомненно, сильно отстрочило появление систем ASIC под алгоритм скрипт.

Отличие метода майнинга алгоритмов SHA 256 и Scrypt заключается в том, что для функционирования скрипт необходимо большое количество памяти. Будь-то оперативная память при майнинге процессором или видеопамять при майнинге видеокартой, но факт в том, что если памяти было недостаточно, то процесс нахождения нужного хеша занимал очень много времени. Это, несомненно, сильно отстрочило появление систем ASIC под алгоритм скрипт.

Зависимость от количества памяти объясняется тем, что процесс вычислений и хеширования значительно усложнён по сравнению с предыдущим алгоритмом. Память применяется для хранения псевдослучайных последовательностей, что генерируются в начале исполнения алгоритма. Без сохранения этих данных процесс получения правильного хеша удлиняется в разы. Поэтому ASIC-микросхемы, используемые для майнинга Биткоина, тут неприменимы и нужно новое решение, тем не менее универсальные вычислительные устройства, такие как видеокарты, прекрасно справляются как с одним, так и со вторым алгоритмом.