Как распознать фишинговый сайт и защититься от мошенников? | Технологии | Техника

Киберпреступники полагаются не только на новейшие технологии, но и на человеческую беспечность, невнимательность и доверчивость. Именно на это рассчитан фишинг: по вредоносным ссылкам из электронной почты, СМС или мессенджеров пользователи переходят на сайты-аналоги поисковых систем, популярных интернет-магазинов, ресурсов госучреждений, банков и т. д. Киберпреступники могут подделывать уведомления в электронном календаре и придумывать самые разные способы для того, чтобы похитить персональные данные пользователя и завладеть его деньгами.

Что такое фишинг?

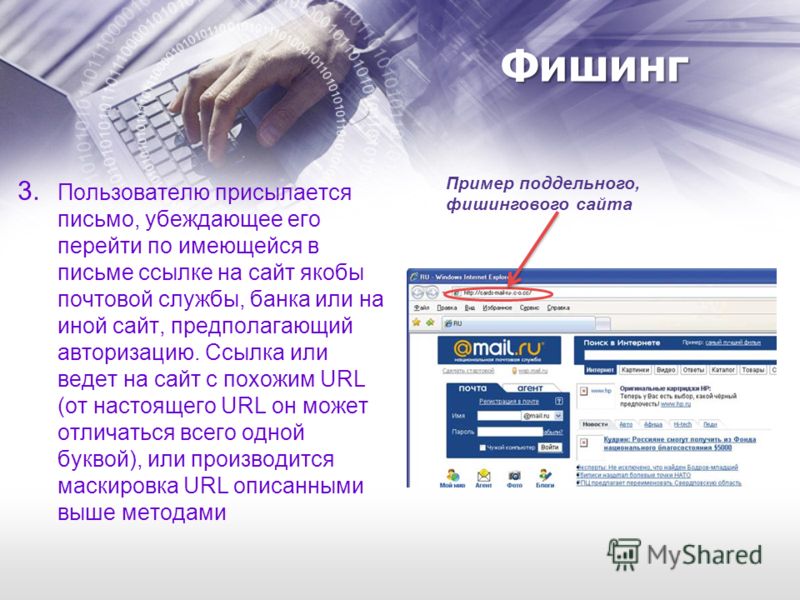

Фишинг — это вид интернет-мошенничества, целью которого является получение персональных данных пользователя. «Мошенники вводят пользователей в заблуждение, „подсовывая“ им фейковый сайт, то есть страницу, которая выглядит как надежный ресурс, но на которой нужно ввести свои логин и пароль. И так воруют их», — рассказал АиФ. ru ведущий эксперт по безопасности корпорации Google Марк Ришер.

ru ведущий эксперт по безопасности корпорации Google Марк Ришер.

Фишинг возможен через электронные письма, онлайн-рекламу или поддельные сайты, которые имитируют ресурсы, популярные у пользователей Сети.

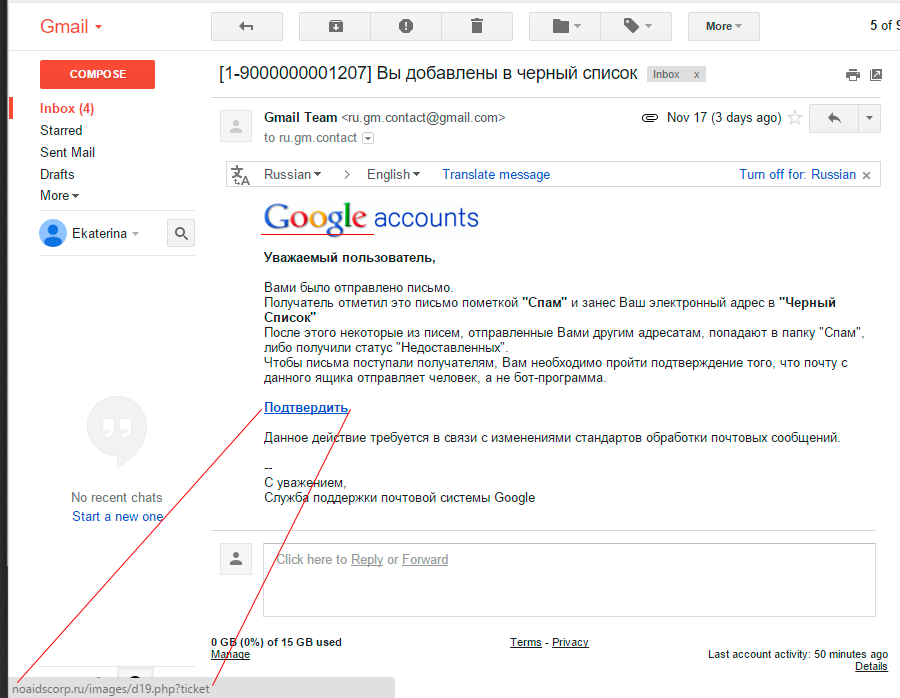

В дальнейшем полученные данные могут быть перепроданы и использоваться, например, для рекламных звонков. Но это еще не самое страшное. Ярким примером фишинга являются электронные письма, якобы отправленные банком пользователя. В них мошенники будут просить подтвердить номер счета. Передача персональных данных в таком случае может закончиться кражей денег.

Также нередко злоумышленники копируют сайты популярных интернет-магазинов, особенно в преддверии различных акций и скидок. Целью такой деятельности может быть продажа фальсифицированных товаров, кража денег или данных банковских карт пользователей.

Еще несколько возможных вариантов мошенничества — звонки с просьбой назвать номер банковской карты, чтобы перечислить «выигрыш», и код из СМС-сообщения, который якобы подтверждает отправку денег, а также просьбы ввести платежные данные на фишинговых сайтах для проверки «выигрыша».

Фишинг может быть как массовым, так и таргетированным, т. е. персональным. По словам Марка Ришера, хакеры могут изучать конкретного пользователя, собирать о нем информацию (предположительно, из социальных сетей), а затем подсовывать ему максимально правдоподобную страницу, на которой он оставил бы свои персональные данные.

Как уберечься от фишинга?

В первую очередь в Роспотребнадзоре рекомендуют не переходить по ссылкам из электронных писем и СМС, даже если сообщение пришло от знакомого человека или организации. В ведомстве напоминают, что всегда есть вероятность того, что у мошенников появился доступ к их аккаунтам.

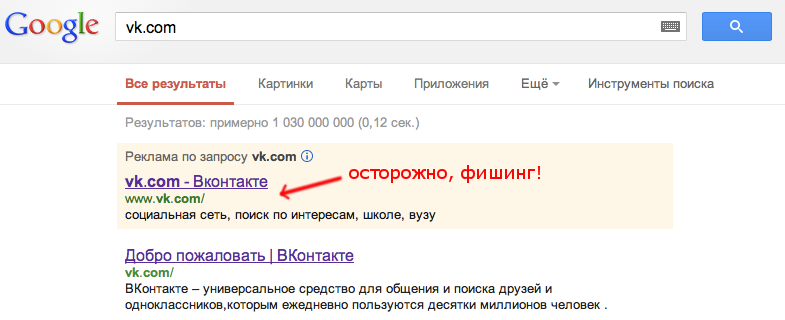

Эксперты советуют самостоятельно набирать адрес нужного ресурса в браузере. Также стоит проверить доменное имя сайта: мошеннические порталы используют похожие на оригинальные адреса, однако обычно они написаны с ошибками или замененными символами.

Не загружайте контент, который ваш браузер или антивирусная программа считает подозрительным, также важно своевременно обновлять программное обеспечение.

Еще один важный момент, на который стоит обратить внимание, — это наличие протокола https и действующего сертификата безопасности. На использование безопасного протокола и наличие SSL-сертификата указывают символы «https» и изображение замочка в адресной строке. Если же этих символов нет, эксперты настоятельно не рекомендуют оставлять на таком сайте какие-либо персональные данные, особенно при использовании публичных Wi-Fi-сетей.

Также важно не терять элементарную бдительность. Банк никогда не попросит клиента отправить или подтвердить пароль и другую персональную информацию по электронной почте.

Что такое Фишинг в интернете? Что делать если столкнулся с Фишингом

Фишинг является уголовно наказуемым наказанием, за которое следует наказание тому, кто пытался выкрасть конфиденциальные данные пользователя. За это ему грозит от 2 до 7 лет колонии общего режима.

Что такое фишинг

Фишинг это в первую очередь – действия, спланированные на получение информации и данных пользователя, которые можно потом использовать в своих целях.

По большому счету, фишинг является таким же уголовно наказуемым преступлением, как и мошенничество, только в интернете.

Фишинг представляет собой рыбалку, на которой преступник рыбак, а жертва – рыба. Приманкой выступает выгода, которая дает пользователю деньги, информацию, влияние. Но она же губит его, ведь у преступнику нет того, что он обещает, а сама приманка – это чистой воды иллюзия.

Фишинг был популярен еще в прошлые века, например, в Америке, где его популяризация достигла своего пика еще в конце прошлого столетия. Тогда было популярным выуживание номеров кредитных карточек и счетов в банках обычных граждан страны. Также тогда за него ввели наказание, которое потерпело множество изменений и сегодня пришло в мир таким, какое оно есть на самом деле.

Как распознать фишинговые действия

Цель фишинга – выудить у пользователя как можно больше информации за наиболее короткий промежуток времени.

Это может быть как переписка с виртуальным собеседником в социальной сети, так и покупка товара в интернет-магазине.

Распознать фишинговые действия можно, заучив схему действий преступника при совершении подобных действия:

- Знакомство с жертвой – постепенное внедрение в круг общения с жертвой для того, чтобы заполучить как можно больше ее коммерчески важных данных.

- Завязывание разговора – для того, чтобы с тобой говорили и тебе доверяли, нужна тема, которая расслабит «пассажира» и даст ему иллюзия спокойного общения. Этот элемент фишинга поможет как можно быстрее завлечь человека в рыболовные сети и выведать у него всю интересующую информацию.

- Подбор ключиков – второй этап завязывания разговора, который является ключевым для преступника, ведь именно во время него, жертва дает возможность подобрать нужные для себя темы для разговора, и как следствие, овладеть своими мыслями и действиями.

- Внедрение – преступник должен реализовать свою методику до того, как его действия станут явными, поэтому процесс «внедрения» нужных необходимо начинать после одного часа разговора.

Фишер сможет подвести своего клиента под тонкую грань, после перехода через которую, он будет готов на многое, и даже больше.

Фишер сможет подвести своего клиента под тонкую грань, после перехода через которую, он будет готов на многое, и даже больше. - Окончание – если у преступника есть все необходимые данные, которые помогут ему завладеть щитами жертвы, он уже победил. Также это может быть ценная информация о каком-либо мероприятии, происшествии или будущих мерах, предпринятых человеком или группой людей.

Преступник будет использовать все вышеприведенные ходы, на благо своего кармана и ума, в котором будет храниться ценная для него информация. Сама же жертва, всегда может перестать быть жертвой и перехитрить своего фишера. Это может сделать, действуя по следующей методике:

- Ни в коем случае нельзя сообщать реальных данных, которые так хочет преступник.

- Не переводить на счет фишера ни единого рубля, как бы он этого не просил.

- Пытаться увести разговор в другое русло, подальше от обмана и мошенничества.

- Попытаться как можно быстрее передать все данные о преступнике в полицию.

Если человек не будет говорить о себе ничего лишнего, и будет следовать всем вышеуказанным инструкциям, он сможет быстро вычислить преступника и передать его в руки полиции.

Также стоит понимать, что эти инструкции применимы к фишингу в социальных сетях, но никак не в других ресурсах. К примеру, фишинг может происходить в пределах интернет-ресурсов: при покупках в магазинах, при совершении платежей в организациях и сервисах.

Как различить мошенники или нет

Мошенник всегда будет писать конструировано, сложено, информационно, чего никогда не сделает обычный человек или организация. Он не будет допускать ошибок, в его речи будут видны сухие штампы и однообразная речь.

Мошенник будет пытаться разведать больше нужной ему информации, и никогда ничего не расскажет о себе. При этом, жертва будет чувствовать себя как на допросе: а что ты делаешь, как ты поживаешь, в какой платежной системе ты проводишь платежи и так далее.

Отличить обычное общение от сухого допроса, может каждый человек, с которым оно производится. Допрос будет отличаться от обычного общения тем, что в нем много сухой информации и намного меньше воды. Это и выдает мошенника.

Также фишер может использовать необычные для рынка подобных махинаций приемы типа простых диалогов или открытого выражения своих мыслей. Такое случается крайне редко, ведь у фишинга нет цели завлечь жертву в активный диалог, так как так у него пропадает выгода, а без нее делать что-либо становится глупо.

Если человек заметил за своим собеседником, хотя бы какие-то знаки внимания к своим счетам, личной информации и данных о его владениях, он может быть уверен в том, что это мошенник и никто другой. Это может стать заметно уже во время стадии «подбор ключиков», но многие так и не поняв, что происходит, могут потеряться и выдать мошеннику все нужные данные.

Что предпринимать если столкнулся с фишингом

Во-первых, первое, что надо сделать – это успокоится. Ведь, пока человек находится в нервном напряжении от происходящего с ним, он не может ясно соображать и понимать, что нужно сделать в данный момент.

Ведь, пока человек находится в нервном напряжении от происходящего с ним, он не может ясно соображать и понимать, что нужно сделать в данный момент.

Во-вторых, ни в коем случае нельзя передавать мошеннику личные данные, информации о себе, своих родственниках, друзьях и т.д. Это может стать полезной вещью в руках преступника. Но в первую очередь, не стоит передавать ту информацию, которая является коммерческой.

Когда человек общается с фишером, он чувствует определенную преграду с мошенником в интересах. Также они никогда не могут найти с ним общий язык, ведь фишер закрытый и поверхностный, а человек привык, чтобы к нему относились как к важной персоне, со всеми почестями и соответствующим настроением.

Если пользователь видит определенное сглаживание конкретики по типу «где ты живешь», «в России», а где конкретно «на севере» и так далее, он может воспользоваться тем же способом, что и мошенник. В таких случаях надо пользоваться каждым удобным случаем обмануть мошенника и ввести его в заблуждение, ведь он не видит свою жертву и не может применить к ней физическую силу.

Избежать фишинга в социальных сетях, можно одним щелчком на кнопку «заблокировать», чего не скажешь о интернет-магазинах и других платежеспособных ресурсах. Там уже надо действовать сдержанно и осмотрительно, дабы не сказать лишнего и при этом не потерять свой заказ на покупку.

Начнем с того, что если в интернет-магазине вообще в принципе есть фишинг и при этом он есть в базе данных, это может стать хорошей возможностью возбуждения уголовного дела против его учредителя. Также будет огромным плюсом, если у виртуального магазина есть свои реальные филиалы в каком-то городе, тогда легче будет найти доказательства.

Фишинг – крайне тонкая и непредсказуемая материя, представителей которой очень сложно выловить, как они это очень часто делают со своими клиентами. Ведь, когда ты фоткаешь явные призывы к распространению своих данных, он уже говорит, что это все шутка и ничего подобного не было.

Также стоит помнить, что привлечь фишера к ответственности можно только тогда, когда есть его реальные данные, и откровенные призывы к раскрытию своих счетов и владений. Личность здесь может даже не браться в счет, особенно в случае с красивыми девушками или другими интересными собеседниками.

Когда пользователь столкнется с фишингом, он должен быть готов к тому, что его начнут расспрашивать о его семье, достатке, счетах, финансовом и социальном положении, доходах и имуществе. Все это делается с целью завладеть все информаций о клиенте и использовать ее в свое благо.

После того как начались подобные расспросы, пользователь должен вывести мошенника на явную конкретику и доложить о нем в соответствующие органы для возбуждения уголовного дела и поимке по нему преступника.

Куда можно пожаловаться на виртуальный обман

Здесь все дело крутится вокруг причастности преступника к совершению преступления и его вины в нем. Здесь решающим фактором станет наличие доказательств (чем их больше, тем меньше вероятность того, что преступника отпустят).

Если пользователь общался с менеджером интернет-магазина и уличил его в фишинге, он может пожаловаться на это его руководству, направив туда соответствующее письмо. Позже он имеет право на отслеживание судьбы преступника и в случае неудовлетворения ею – подать заявление в полицию.

Виртуальный обман, как и реальный, карается по закону, и не стоит думать, что это всего лишь шутки, так как с наличием прогресса в виртуальном мире появились копии реальных счетов, платежные системы и даже биткоин кошельки, которые сейчас пользуются достаточной популярностью и спросом.

В зависимости от характеристики преступника, его сотрудничества со следствием и общением с потерпевшим – суд может выбрать для него самую строгую или самую незначительную меру пресечения и наказания.

Если преступник сотрудничает со следствием, имеет положительную характеристику и готов заплатить компенсацию пострадавшему, суд выберет для него меру пресечения подписку о не выезде или домашний арест. Позже приговор будет вынесен в виде штрафа или исправительных работ, не более того.

В случае с жестким сопротивлением следственным действиям и отказе в выплате моральной компенсации пострадавшему, преступник может угодить в СИЗО, после которого получить условный срок или уехать в колонию общего режима на 3-5лет.

Как возвратить деньги, если обманули виртуально

Через полицию, пользователь может узнать, кто его обокрал виртуально, и потребовать с него компенсацию о возмещении убытков и морального вреда. Также он вправе потребовать уголовного преследования преступника, вплоть до вынесения ему приговора.

Перед тем как обращаться в полицию, у пользователя должны быть доказательства о причастности и вине преступника в данном преступлении. Так будет легче вывести фишера на чистую воду и сразу же задержать его, с предоставлением всех улик по этому делу.

Как избежать фишинга

Есть несколько верных способов не сталкиваться с уловками мошенников:

- Не добавлять подозрительные страницы в друзья (а если добавить, то сразу удалить и заблокировать).

- Не переходить по подозрительным ссылкам.

- Не покупать вещи в подозрительных магазинах, с плохой репутацией.

- Никогда не заказывать услуги у левых организаций и сервисов, а также не иметь заработка с них.

- При первом же подозрительном движении, сразу же звонить в полицию или блокировать угрозу.

Важно помнить, что если человек сам того не захочет, Фишер никогда не заполучит его данные и важную информацию, и более того, он даже не сможет вступить с ним в диалог. Другое дело, когда пользователь сам захочет побеседовать и рассказать о себе что-нибудь.

Человек может понимать, с кем он имеет дело и даже поддакивать мошеннику, ведя двойную игру. Такие игры обычно кончаются рассекречиванием пользователя и его схемы. Но если сделать все правильно, можно вывести мошенника на чистую воду и сдать его в полицию.

Другое дело, когда избежать непосредственного контакта с Фишером, тогда уже надо думать, как уберечь свои личные данные, и в тоже время сдать мошенника полиции с полной доказательной базой. Это сделать не так уж просто, особенно, если учесть тот факт, что мошенник может давним давно рассекретить уловки обычного человека, и уйти от темы разговора в другие дебри.

Пользователь ни в коем случае не должен задавать наводящих вопросов о том, чем занимается Фишер, как он к этому пришел и любит ли он свою работу. Разумеется, ответы на них будут однотипными и скучными, а также выдуманными, так как ни один преступник не выдаст своего настоящего имени, семьи и места работы.

Можно попробовать вывести фишера на чистую воду с помощью своих открытых данных: номера банковской карты, электронного кошелька, имен родителей и так далее. После оглашения открытой информации, фишер попросит закрытую информацию, и тем самым выдаст себя.

Но этот метод даст результат, только если речь идет об открытой информации, которую можно рассказать любому постороннему человеку. Во всех других случаях, фишер получит то, что искал и никакая полиция ему уже будет не страшна.

Почему фишинг является рекордсменом по висякам в полицейских архивах

Требуется начать с того, что фишинг не что иное, как рыбалка, в которой преступник – рыбак, жертва – рыба, а наживка – выгода для жертвы. А в рыбалке нет преступлений, нет жертв и нет виноватых в этих самых преступлениях, так как за словленную рыбу наказание не следует.

Фишера могут привлечь за самовольное выуживание ценной информации у пользователя, но только при учете неопровержимых доказательств: видеосъемки, скриншотов и так далее. Также на камеру должно быть запечатлено то, как преступник просит жертву предоставить ценные ей данные, в том числе номера кредиток и наименований имущества.

Только в этом случае, вину можно считать полностью доказанной, и к опровержению она уже будет непригодна. Но такие случаи являются крайне редкими в практике полисменов, и чаще всего в ней присутствуют преступления, которые были закрыты за отсутствием состава преступления.

Таким образом, фишинг в интернете считается самым сложно-расследуемым делом, за которое берется не каждый следователь и не каждый оперативник. По сути, такими делами должна заниматься прокуратура, а не полиция, но первой выгодно скидывать на вторых подобные дела, которые считаются простым мошенничеством и не несут в себе ничего такого, что могло бы заинтересовать высшие инстанции.

Чтобы доказать, что рыбалка была действительно незаконной и она подпадает под статью 159 «Мошенничество», за которую положено уголовное наказание, нужно предъявить следствию, а позже и суду множество неопровержимых доказательств, которых может и не быть (в зависимости от опытности фишера).

Заключение

Фишинг – это рыбалка, в которой у каждого персонажа есть своя роль и цель. Ее можно сравнить с обычной рыбалкой, за исключением полной реальности происходящего и того, что это преступление, а слово «рыбалка» употребляется образно.

Фишинг является одним из самых популярных и сложно-раскрываемых преступлений всех столетий, и если следователю все-таки удалось раскрыть его, это считается большой редкостью, а может даже случайностью.

Во многом, такие предубеждения происходят от того, что фишинг является действительно сложным в раскрытии преступлении из-за отсутствия как такового состава преступления. Это пугает многих опытных следователей, и поэтому дела по фишингу раскрываются с заметной медлительностью и уменьшением в количестве в сравнении с другими преступлениями по мошенничеству.

Чтобы предостеречь себя от фишинга, пользователь не должен посещать подозрительные сайты и организации, которые могут нанести ему вред. Некоторые из этих ресурсов даже умудряются ввести в систему компьютера вирус или рекламное приложение, которое предлагать человеку рассекретить свои данные, без участия в этом самого фишера.

Важно! По всем вопросам, если не знаете, что делать и куда обращаться:

Звоните 8-800-777-32-16.

Бесплатная горячая юридическая линия.

Gophish — фреймворк для фишинга. Как писать фейковые письма и обманывать своих сотрудников — «Хакер»

Содержание статьи

Сегодня мы изучим Gophish — фреймворк, который позволяет проверить реакцию сотрудников компании на фишерские послания. Его идея оказалась настолько привлекательной, что фишеры уже стали делать собственные средства автоматизации по его подобию.

В одной из прошлых статей мы приводили примеры использования социального инжиниринга в практике известных пентестеров. Важную роль в их методах играли фишинговые письма, заставлявшие людей добровольно сдавать ключи от крепости. Сегодня это стало популярным способом аудита, и для него уже созданы средства автоматизации. Защитный фишинг служит вакцинацией и помогает избавить компанию от гнилой рыбы.

WARNING

Статья написана в исследовательских целях. Вся информация в ней носит ознакомительный характер и адресована специалистам по безопасности.

Ловля сетью и острогой

Изначально фишинг рассматривался как общий способ мошенничества, адаптировавший старые схемы к реалиям интернета. Затем он разделился на два основных направления: массовый и целевой. Большинство фишинговых сообщений носят массовый характер и не направлены ни на кого конкретно. Они затрагивают разные группы людей и берут числом сообщений. Наспех слепленные письма о мнимых крупных выигрышах игнорирует большинство опытных пользователей, но и на всякого мудреца довольно простоты. Кто-то действительно недавно участвовал в лотерее и с нетерпением ждет результата розыгрыша (вот только разыграют его самого), кто-то просто алчен по натуре, а кто-то просто кликает на все подряд, надеясь на антивирус. Поэтому даже набивший оскомину «нигерийский спам» до сих пор приносит свои плоды.

Куда более изощренный вид атак — целевой, или spear-phishing. В январе прошлого года из-за такой атаки крупная европейская биржа Bitstamp лишилась почти девятнадцати тысяч биткойнов — более пяти миллионов долларов по установленному на тот момент курсу. Расследование показало, что целевой фишинг, направленный на руководителей биржи, продолжался больше месяца. Все это время им не только приходили поддельные письма (как обычно, содержащие ссылку на зараженный сайт либо инфицированное вложение), но и отправлялись менее тривиальные сообщения по разным каналам, включая мессенджеры.

Каждое из них было продумано в мельчайших деталях и составлено с учетом личных интересов получателя. Например, технического директора биржи пытались заинтересовать через Skype бесплатными билетами на фестиваль панк-рок-музыки, на который он как раз мечтал попасть (больше пишите о своих желаниях в соцсетях!). Для получения билетов предлагалось заполнить приложенную анкету в формате MS Word с макросом внутри. Примитивно? Да, но ведь сработало! Другое дело, что в тот раз атакующим не повезло: документ открыли на компьютере, не имеющем доступ к кошельку биржи.

Однако фишеры не сдавались. На смену одним уловкам приходили новые. Частота получения фишинговых сообщений увеличивалась, и в конечном счете сисадмин биржи Лука Кодрич стал жертвой своего тщеславия. Ему очень польстило приглашение стать почетным членом Ассоциации вычислительной техники. Не видя предупреждений Microsoft Word и антивируса, сквозь слезы умиления он запустил инфицированный документ на рабочем компьютере. В пару кликов кандидат в почетные админы отдал неустановленным лицам самый дорогой сердцу каждого майнера файл — wallet.dat, данные кошелька биржи вместе со всеми паролями и доступом к обоим серверам. Четыре дня авторы макроса переводили средства, пока Лука кусал локти. Если бы на бирже практиковался регулярный аудит с имитацией фишинга, то Лука получил бы хорошую прививку.

Готовим снасти

У фишинга как инструмента аудита есть масса плюсов, но и недостатков тоже хватает. Создание качественных подделок занимает уйму времени, а их отправка часто распознается и блокируется защитными системами — от простейших спам-фильтров до специализированных антифишинговых. Поэтому, чтобы проверить реакцию своих систем и сотрудников на качественно составленные фишинговые письма, отделу безопасности приходится тратить рабочее время на тщательную подготовку. Упростить эту рутинную процедуру помогают новые инструменты — автоматизированные системы отправки поддельных писем и сбора статистики откликов на них.

Специалист по безопасности Джордан Райт (Jordan Wright) в начале этого года приступил к разработке Gophish — фреймворка с открытым исходным кодом, позволяющего быстро выяснить реакцию сотрудников на фишинговые письма. Изначально фреймворк разрабатывался для ускорения экспресс-аудита в собственной компании, но сейчас его возможности постепенно расширяются.

В названии Gophish заложена игра слов: это и призыв к фишингу (в благих целях), и указание на язык разработки Go, придуманный в Google. Последняя предварительная версия фреймворка — Gophish v.0.2 совместима с 32-битными и 64-разрядными версиями Windows, Mac и Linux. Она поддерживает ускоренную отправку писем через gomail, составление модальных диалогов через sweetalert2, создание всевозможных шаблонов, а также планирование и запуск фишинговых кампаний по расписанию.

Готовим прикорм

Обычно тестовая рассылка считается эффективной симуляцией фишинга только в том случае, если на отправленные письма среагировало более трети сотрудников. Как именно — уже другой вопрос. Одни клюнут на удочку, другие оповестят администратора, третьи просто удалят послание. Поэтому письмо составляется так, чтобы сразу заинтересовать целые отделы внутри проверяемой организации.

Как настоящая, так и тестовая фишинговая кампания должна иметь свежий инфоповод, касающийся большинства потенциальных жертв. Проще всего отыскать его на официальном сайте проверяемой компании. Это могут быть готовящиеся сделки, анонс нового продукта, проведение конференции и множество других событий. Главное, чтобы они были на слуху.

Одно из таких событий становится темой письма. Дальше уже начинается полет фантазии, но не слишком высокий. Если письмо сильно отличается по стилю от остальных, оно вызовет подозрения. Впрочем, это касается только внутренней переписки. Письмо извне может иметь совершенно произвольный стиль.

Как правило, основной текст письма служит для усыпления бдительности. В нем надо сообщить побольше общеизвестных фактов прежде, чем предложить сотруднику выполнить что-то потенциально опасное: перейти по ссылке, открыть документ, изменить настройки, отправить скан паспорта и фотографии банковской карты с двух сторон. Это и будет конечным действием, к выполнению которого фишер побуждает разными методами. Он может нагонять скуку или напирать на безотлагательность ответа, слать нелепые угрозы и деловые предложения, апеллировать к алчности, тщеславию, любопытству и прочим человеческим качествам.

Все ответы собирает фишинговый сервер, разбирая письма на составляющие. Оценка результатов тестовой кампании дает представление о тех сотрудниках, доступ которым лучше временно ограничить до повышения их уровня компетентности в вопросах безопасности. Не стоит делать исключений для руководящего состава, хоть он наверняка и будет против. Именно руководители становятся главной мишенью целевого фишинга и наносят максимальный ущерб своей фирме в случае прокола.

Реальную пользу такие проверки будут приносить только при условии их регулярного проведения, разнообразия и сочетания кнута с пряником. Нельзя постоя

Как защитить личные данные, от фишинга.

Как защитить личные данные, от фишинга.

Donate Yandex COVID-19

Фишинг (phishing, от fishing — рыбная ловля, выуживание) — ссылка или фишинговый сайт, это понятия разные, но суть одна, похищение логинов, паролей, местонахождение пользователя, загрузка на устройство вредоносного кода.

- Конкретной защиты от фишинга нет, построение защиты идет на обнаруженных и уже скажем так зараженных компьютеров пользователей. Любой антивирус или сканер ищет только по базе, именно комплексная защита может быть наделена такими опциями как облачный анализ, поведенческие факторы, и. т. д. Есть только один вариант бесплатной и причем легальной комплексной защиты, с активацией по жизненной, не хуже Касперского и я юзаю его давно, лет 15. Если вы следите за блогом вы поймете о чем речь, о каком продукте я говорю комплексной защиты, намекну более продвинутым, компания продает сертификаты для сайтов ssl сертификаты.

- Но для защиты от фишинга этого мало и скажу честно, я за 15 лет не разу не попал на фишинг, да на сайты заходил но специально что бы узнать схему скажем так, проанализировать. Но одного такого комплексного барьера антивируса а точнее Internet Security мало даже очень, и я очень давно писал статью про mbam это антимальваре или точнее антишпион. Он заблокирует сразу переход между вашей отправной точкой откуда узнали об файле или кто посоветовал и до. Вообще ставить надо антишпиона вместе а комплексной защитой. MBAM наработала не плохую базу скупив конкурентов, теперь он номер 1 да и раньше он был номером один. Он выполняет свои задачи еще лучше чем антивирус или комплексная защита.

- Чтобы настроить защиту, надо будет открыть файл hosts и вписать строчки, это не убережет от профи, но от школоты избавит однозначно. Если вы человек с логикой вы поймете уже как делать ссылки фишинг. Ну если хотите это обсуждать то я думаю самое место на нашем форуме, под каждой статьей на блоге есть вход на форум, смотрите веселей. проделайте защиту от фишинг ссылок, ниже читаем инструкция:

- 1. Идем по пути

- 2. В самый низ? открытого hosts и вписываем:

- 0.0.0.0 ezstat.ru

- 0.0.0.0 iplogger.org

- 0.0.0.0 2no.co

- 0.0.0.0 iplogger.com

- 0.0.0.0 iplogger.ru

- 0.0.0.0 yip.su

- 0.0.0.0 iplogger.co

- 0.0.0.0 iplogger.info

- 0.0.0.0 ipgrabber.ru

- 0.0.0.0 ipgraber.ru

- 0.0.0.0 iplis.ru

- 0.0.0.0 02ip.ru

- 3. Обязательно перезагружаем компьютер!

- Теперь школота вас не достанет а она бывает еще ого го го какая )))

- Пример ссылкой показывающей где установлен роутер на картах, да собственно и Google покажет тоже, вместо xxxxxxxxxxx в ссылке вносите mac адрес того устройства котрое вам нужно. Потом вставляете такую ссылку в картах и вам будет показанная точка вай фай или устройство, место нахождения. Все просто обстоит и ссылками фишинг, практически тоже самое.

- Фишинг атаку можно провести с смартфона под Android, установив Termux это терминал под андройд. Загрузив с Git репозитория готовый код, прописав запуск и отправив ссылку кому надо. Я не стану писать сам процесс а только намекаю, будьте осторожны в интернете, защищайте свою территорию. Устанавливайте комплексную защиту, устанавливайте антишпион MBAM, блокируйте сервис фишинга прописав в hosts. Хотите поговорить более подробней идем на форум, ссылка под статьей, регим, делаем новую тему и говорим.

- Ниже привожу список того что можно узнать используя сервисы фишинга и поверьте без хорошей защиты вы даже не заметите что что то произошло.

- Еще одна защита от фишинг, это расширения в браузер zelda-anti-phishing, его можно скачать для Chrome и Firefox, кто читает мои блог, неоднократно говорил ка

Пассивная защита от Iplogger’а

c:\windows\system32\drivers\etc\hosts

Пример ссылкой показывающей карты Яндекс

Что получают с помощью фишинг ссылки?

Защита с помощью расширения в браузере

10 типов фишинг-атак и схем

Ежегодно фишинг-атаки приводят к значительным убыткам в секторе бизнеса.

Например, для Google и Facebook связанные с фишингом убытки превышают $100 млн. Бельгийский Creland Bank отдал киберпреступникам более $75 млн. А австрийский производитель комплектующих для аэрокосмических систем FACC потерял больше $61 млн. Что приводит к таким колоссальным убыткам? Каждая из этих компаний стала жертвой различных и дорого им обошедшихся фишинг-атак.

Что такое фишинг-атака?

Фишинг – это вид хакерской атаки, при которой мошенники пытаются уловками заставить пользователя выполнить те или иные действия. В большинстве случаев атака осуществляется посредством электронных писем, которые рассылаются в больших количествах для обмана ничего не подозревающих людей. Вы, должно быть, слышали о «нигерийских принцах», которые предлагают наследство или баснословные богатства за небольшую «комиссию».

Однако с тех пор, как его величество впервые появилось на просторах интернета, фишинг значительно преобразился. И сегодня существует масса разновидностей фишинг-атак, нацеленных на бизнес-сектор. Одни происходят через электронные письма и сайты, другие через СМС и телефонные звонки.

Цель таких атак – обманным путем заполучить личные данные человека для кражи денег с его счетов. Сегодня индустрия киберпреступлений достигла небывалых масштабов. Согласно отчетам Cybersecurity Ventures, в 2021 году глобальные убытки от действий хакеров составят $6 триллионов. Львиная доля из которых придется на фишинг.

Но что конкретно имеется в виду, когда речь заходит о фишинге? Какие типы атак используются для обмана пользователей каждый день?

Давайте разберемся.

10 типов фишинг-атак, которые могут навредить вашему бизнесу

Итак, мы составили список из 10 самых распространенных фишинг-атак. Его задача – познакомить вас с максимальным количеством мошеннических схем и в общих чертах описать принцип их работы, чтобы вы могли при случае их распознать и отличить от других типов мошеннических действий.

Список представлен в произвольном порядке, и опасность той или иной схемы никак не связана с её порядковым номером.

Что ж, раз с этим разобрались… Давайте приступать.

1. Поддельное деловое письмо

Первый тип фишинг-атак, о котором мы хотели бы поговорить, это поддельные деловые письма. Их злоумышленник отправляет менеджерам нижнего звена – обычно сотрудникам финансового или бухгалтерского отдела. При этом хакер подписывает письмо именем директора компании, члена совета директоров или высокопоставленного менеджера. Цель такого письма – обманом вынудить получателя перевести денежные средства на подложный счет. Только задумайтесь: согласно данным ФБР, ежегодно в одних только США такие атаки приводят к миллиардным убыткам.

2. Клон-фишинг

Суть клон-фишинга заключается в попытке использования настоящих писем и сообщений, которые жертва уже получала ранее, для создания их вредоносных версий. Для атаки составляется виртуальная реплика уже существующего сообщения – отсюда и название. Затем хакер отправляет поддельное письмо с правдоподобно выглядящего электронного адреса. Текст письма остается тот же, но вот только все ссылки и вложения в нем заменяются на вредоносные.

Киберпреступник часто объясняет повторную отсылку письма тем, что в прошлой версии он вставил неправильную ссылку, тем самым побуждая жертву перейти по новой ссылке. Казалось бы, такой обман довольно легко раскусить. Но на деле на эту удочку ловится немало неосторожных пользователей.

3. Подмена домена

Следующий тип атак заключается в подмене домена (адреса сайта). Обычно проводится через электронную почту или мошеннические сайты. Атака заключается в подмене хакером адреса компании или организации таким образом, чтобы:

Электронные письма выглядели так, будто их отправили с официального адреса компании;

Поддельный сайт выглядел как реальный сайт компании; в том числе такой сайт имеет URL-адрес, похожий на настоящий.

Как такое возможно? В случае атаки через почту, мошенник подделывает письмо, чтобы казалось, будто оно отправлено из официального ящика компании. Во втором случае, хакер сначала создает поддельный сайт, который выглядит максимально похоже на оригинальный (при этом адрес такого сайта незначительно отличается от настоящего; например, apple.co вместо apple.com).

4. Злой близнец

Судя по названию, можно подумать, что эта атака не слишком отличается от клон-фишинга. Но на самом деле разница довольно существенная. В отличие от предыдущих схем, «злой близнец» осуществляется через Wi-Fi. Для проведения атаки, создается поддельная точка доступа Wi-Fi, которая маскируется под настоящую. При подключении к ней, хакер получает доступ к личной или корпоративной информации без ведома пользователя. Ещё эту схему называют «Старбакс-атакой», так как мошенники часто маскируются под Wi-Fi кофеен.

Для подключения к поддельной точке доступа используется тот же SSID-идентификатор, что и к настоящей. И когда ничего не подозревающий посетитель входит в интернет, он тем самым открывает доступ к своим личным данным, паролям и кредитным картам.

5. HTTPS-фишинг

58% фишинговых сайтов используют протокол передачи данных HTTPS. Чтобы заманить жертву на такой сайт, мошенники рассылают электронные письма со ссылкой на него. Причем часто письмо не содержит ничего, кроме самой ссылки (она может быть как кликабельной, так и требовать копирования и вставки в адресную строку; последний вариант реже замечают спам-фильтры).

Зачем вообще переходить по таким ссылкам? Дело в том, что мошенники отправляют такие письма с адресов, похожих на почтовые ящики знакомых жертвы. Например, на почтовый ящик босса или коллеги. Различия могут быть минимальны, и невнимательный пользователь часто их не замечает.

6. Смишинг

СМС-фишинг (или «Смишинг») – это тип фишинг-атаки, фокусирующийся на СМС и мессенджерах. В частности, хакеры нередко шлют сообщения, маскирующиеся под маркетинговую рассылку от различных компаний. Таким образом мошенник обманом заставляет человека скачать вредоносное ПО по ссылке, представленной в сообщении. При этом в тексте сообщения обычно указывается нечто заманчивое, например, «перейдите по ссылке и получите купон на 20% скидку» или «получите шанс выиграть бесплатные билеты на шоу».

Хороший способ распознать поддельное сообщение – проверить номер, с которого оно было отправлено. И лучше вообще не отвечать на любые хоть немного подозрительные сообщения. Если вы не подписывались на уведомления или рассылку от компании, никогда не переходите по ссылкам, указанным в СМС. А если сомневаетесь, то вспомните наставление, которое родители и учителя давали вам в детстве: не разговаривайте с незнакомцами.

7. Спирфишинг

Спирфишинг (или «фишинг копьем») – это нацеленный тип атаки. В отличие от массово рассылаемых фишинговых писем, которые спамеры отправляют максимальному количеству людей, спирфишинг заключается в отправке индивидуализированных сообщений конкретному человеку или компании. Перед этим мошенник пытается узнать о жертве любую возможную информацию, а затем составляет заголовок и текст письма таким образом, чтобы человеку захотелось его открыть и перейти по ссылке или открыть вложения в нем.

Чем так опасен спирфишинг? Дело в том, что 91% от всех кибератак начинаются именно со спирфишинга. Когда человек переходит по подозрительной ссылке, на его компьютер устанавливается вредоносное или шпионское ПО, благодаря которому хакер получает доступ к информации и счетам жертвы. К сожалению, традиционные методы защиты редко помогают предотвратить подобные атаки, так как они всегда нацелены на конкретного человека, и спам-фильтры их попросту не замечают.

8. Вишинг

Мы уже рассказали что такое смишинг – атака посредством СМС. Примерно по тому же принципу работает и вишинг – голосовой фишинг (“voice phishing”). Хакер звонит жертве и просит жертву предоставить свою личную или финансовую информацию. Обычно для первоначального контакта используется система автоматического дозванивания, и если человек клюет на схему, то его уже подключают к мошеннику напрямую. Помимо телефонных звонков, для вишинга также используются мессенджеры, а также различные методы по подделке или маскировке номера телефона.

Такие атаки также предполагают применение различных методов т. н. социальной инженерии (предварительного добывания различных данных о жертве перед атакой). Затем эта информация используется для выманивания личных данных о человеке. Например, мошенник может прикинуться кем-нибудь другим – сотрудником вашего банка или, скажем, директором, который якобы работает в другом филиале вашей компании. Нередко с вас будут требовать несуществующие налоговые или кредитные задолженности, а также данные банковской карты под предлогом «проверки». Стоит ли говорить, что не стоит вестись у них на поводу. Сразу же прекращайте разговор при малейших подозрениях.

9. «Водопой»

Менее распространенный тип фишинг-атаки, вдохновленный типичной ситуацией в животном мире. Представьте себе стадо зебр или антилоп у водоема. Они осторожно подбираются ближе к воде, чтобы напиться. Одна зебра подходит слишком близко и отделяется от стада. И тут из-под поверхности воды выпрыгивает крокодил, хватает жертву и утаскивает её на дно.

И, как вы уже догадались, в этом сценарии потенциальной жертвой выступаете именно вы.

-

Хакер взламывает сторонний сайт - Вы захотите на этот сайт и скачиваете вредоносное ПО

- ПО устанавливается на ваш компьютер

- Мошенник начинает собирать личные и финансовые данные

- Вирус распространяется на другие компьютеры.

«Водопой» вредит компаниям следующим образом:

-

Хакер узнает, какие сайты сотрудники организации посещают чаще всего; - А затем заражает один из них вредоносным ПО.

Например, целью заражения может стать поставщик услуг, которыми часто пользуется ваша компания. При переходе на зараженный сайт на компьютер пользователя автоматически загружается вирус. Это даст хакеру доступ к серверам компании и хранящейся на них личной и финансовой информации.

Будут ли заходить на сайт другие люди, не имеющие отношения к компании? Вероятно. Но с точки зрения киберпреступников, это лишь щепки, которые летят при рубке леса.

10. Вэйлинг

Вэйлинг – это ещё одна форма спирфишинга. По сути, она представляет собой противоположность схемы с поддельным деловым письмом, описанной в первом пункте. Этот метод нацелен не на сотрудников нижнего звена, а на высокопоставленных директоров. Задача хакера – выманить из жертвы важную финансовую или корпоративную информацию. При этом цели проходят тщательный отбор по причине их высокого положения в компании. Проводится вэйлинг обычно через электронные письма или поддельные домены.

Как и при спирфишинге, изначально о цели собирается максимально возможный объем информации (обычно из социальных сетей). Как минимум, перед отправкой письма мошеннику нужно узнать имя жертвы, должность, основные интересы и круг знакомств. Так разговор будет выглядеть более натуральным.

Этим список разновидностей фишинг атак не исчерпывается (например, мы не поговорили о сноушуинге). Однако вариации мошеннических схем можно перечислять до бесконечности, потому давайте остановимся на десяти.

Как обезопасить себя от фишинг-атак

По-настоящему надежная и эффективная кибербезопасность состоит из нескольких слоев. Вот несколько вещей, которые вы можете сделать, чтобы ваша информация не попала в руки злоумышленников:

Обучите сотрудников правилам корпоративной безопасности

Это должно быть чем-то само собой разумеющимся, но повторить не будет лишним, так как это по-прежнему кажется камнем преткновения для некоторых предприятий: обучайте своих сотрудников. Всех и каждого, от уборщиц до исполнительных директоров.

Пользуйтесь сертификатами подписи электронной почты

Как мы упоминали ранеее, от фишинговых писем помогут защититься сертификаты подписи. Они также известны как S/MIME-сертификаты и используются для шифрования содержимого писем (и любых вложений), а также для цифровой подписи любых сообщений.

Ниже пример письма, которое мне отправил босс. Оно подписано электронным сертификатом:

Под именем отправителя есть специальная графа “Signed By”. В ней указан подтвержеднный электронный адрес отправителя. Если навести на него мышью, то появится сообщение «Проверенная цифровая подпись. Нажмите, чтобы увидеть подробности». При нажатии выскочит следующее окно:

При клике на кнопку «Детали», вы увидите более подробное описание слоев защиты цифровой подписи.

Другие советы по предотвращению фишинг-атак:

-

Менеджер паролей. Надежный менеджер паролей позволяет пользователям хранить и использовать сложные и разные пароли для каждого профиля без необходимости их запоминать. - Двухфакторная аутентификация. При её включении, в систему можно войти только после успешного прохождения не менее двух следующих этапов:

- Ввод пароля или кодовая фраза;

- Подтверждение мобильным приложением, смарт-картой, личным жетоном и т. д.;

- Сканирование отпечатка пальца или сетчатки глаза.

- Инфраструктура политики отправителей. Это тип подтверждения электронной почты, который позволяет пользоваться электронным адресом только определенным людям.

- Подтверждение подозрительных сообщений по официальным каналам. Если вам поступил сомнительный звонок от сотрудника вашего банка, положите трубку и перепозвоните в банк по телефону, указанному на пластиковой карте. Если директор в электронном письме просит вас перевести ему деньги или передать важные данные, сначала свяжитесь с его помощником для уточнения деталей. Никогда не пользуйтесь контактной информацией, которую предоставляет вам потенциальный мошенник.

- Пользуйтесь безопасными сайтами с шифрованием. Убедитесь, что посещаемые вами сайты безопасны. Такой сайт использует протокол HTTPS вместо HTTP. А собственный сайт можно обезопасить с помощью сертификатов SSL/TLS, которые защищают данные, передаваемые между сервером и конечным пользователем.

Фишинг: как обнаружить и защититься от мошенничества в Интернете

Фишинг – это вид интернет-мошенничества, суть которого заключается в попытке завладеть конфиденциальной информацией (логинами, паролями пользователей, номерами телефонов, реквизитами банковских карт) путем массовой отправки писем на электронную почту от имени официальных веб-сайтов надежных компаний или личных сообщений через самые разнообразные сервисы. Мошенники обычно заманивают пользователей поддельными уведомлениями от крупных компаний, социальных сетей, поисковых систем, интернет-магазинов, аукционов и доверенных ресурсов (или контактов), например, государственных учреждений, банков, сервисов онлайн-платежей, IT-администраторов, сотрудников предприятия.

Фишинговые письма или сообщения содержат вредоносное вложение или ссылку, клик по которым приводит к возможному взлому компьютера и передаче злоумышленникам доступа к личным и финансовым данным пострадавшего пользователя.

Примечание. Термин «фишинг» (в английском варианте phishing) происходит от слова fishing, которое переводится как «рыбная ловля».

Наиболее распространенными методами фишинга является использование неправильных, но очень похожих на подлинные URL-адресов (например, http://www.fakebook.com/ вместо http://www.facebook.com/), поддоменов (http://www.money.example.com/ вместо http://www.example.com/), гиперссылок в тексте электронного письма или сообщения, ведущих на поддельные веб-сайты, визуально идентичные подлинным. А также авторизация в приложениях, перенаправление клиента на официальный сайт банка, с последующим размещением всплывающего окна с фальшивым запросом учетных данных.

Примечание. Современный фишинг не ограничивается переходом по ссылке на мошеннические сайты. Известны и такие виды мошенничества, как вишинг и смишинг. В первом случае мошенники пытаются выудить информацию, необходимую для осуществления атаки (пароль, PIN-код банковской карты) при голосовом общении, во втором – в рамках SMS-переписки.

После перехода на фишинговые сайты появляется окно, предлагающее потенциальной жертве ввести личные данные (логин, пароль). Для большей убедительности в необходимости передачи конфиденциальной информации, в сообщении могут содержаться призывы «подтвердить учетную запись», «подтвердить платежную информацию», «восстановить пароль», «погасить задолженность» или другие уведомления, привлекающие внимание и побуждающие пользователя к немедленному действию.

В случае введения пользователем данных, запрашиваемых фишинговым сайтом, злоумышленники похищают информацию об учетных записях, банковских счетах, свободно распоряжаясь ними в мошеннических целях, что может привести пострадавшего пользователя к ощутимым финансовым потерям, а также причинить существенный моральный ущерб.

В первую очередь фишинг-атакам подвергаются финансовые учреждения (банки, брокерские компании, кредитные организации), электронные платежные системы с целью нелегального получения базы данных, а также секретной информации о клиентах. Основной целью этого вида мошенничества также являются социальные сети (Facebook, Instagram), а также мессенджеры, которые подходят для кражи аккаунтов пользователей, их персональных данных.

Примечание. Первой известной попыткой атаки на финансовые учреждения было хакерское проникновение в международную платежную систему E-Gold в 2001 году, а уже в 2004 году этот вид интернет-мошенничества разросся до глобального масштаба и до сих пор представляет большую опасность для самых разнообразных компаний и их клиентов.

С учетом разнообразия методов, действительно хитрых схем фишинга, увеличивается необходимость в усилении применяемых мер безопасности. Основными способами защиты персональных данных от интернет-мошенников являются:

- Спам-фильтры в электронной почте. Фильтры почтовых программ и сервисов автоматически блокируют фишинговые электронные письма, попадающие в почтовые ящики пользователей, и помещают их в специальную папку. В нее иногда попадает и реклама.

- Привязка почтового аккаунта к номеру мобильного телефона. Многие сайты предоставляют возможность SMS-авторизации, то есть использования мобильного телефона в качестве дополнительного способа для входа в учетную запись, проверки и подтверждения проведения банковских транзакций. Для входа в аккаунт в случае смены IP-адреса пользователь вводит одноразовый код или пароль, приходящий на его мобильный телефон. Это существенно снижает риски: даже в случае успешной фишинг-атаки украденный киберпреступников пароль сам по себе не может быть повторно использован для дальнейшего проникновения.

- Проверка на анти-фишинговых сайтах. Существуют организации, специализирующиеся на борьбе с фишингом, например, FraudWatch International, Millersmiles. Они публикуют сведения о подтвержденных фишинговых атаках, происходящих в Интернете.

- Функция «антифишинг» в современных браузерах. Все наиболее популярные браузеры на сегодняшний день имеют встроенную функцию обнаружения и блокировки фишинговых сайтов, которая работает на основе черного списка.

- Соблюдение мер предосторожности. Хотя власти разных стран, крупные IT-компании (Microsoft, Google, Amazon и другие) активно борются с фишингом и другими видами киберпреступлений, а соблюдение всех необходимых мер предосторожности позволяет не попасться на уловки мошенников. В целях безопасности не следует открывать подозрительные электронные письма, не переходить по ссылкам, не кликать по объектам, самостоятельно вводить URL-адреса сайтов компаний в адресную строку браузера вместо клика по любым гиперссылкам в сообщении, не вводить личные данные на неизвестных интернет-ресурсах. Кроме того рекомендуется «усложнить» процедуру авторизации, доступную на сайтах, своевременно обновлять антивирусное программное обеспечение на всех своих устройствах. А самое главное и простое правило – всегда помнить о том, что никакие интернет-сервисы, сотрудники банков или других организаций не будут спрашивать пароль, PIN-код банковской карты и другие конфиденциальные данные.

Фишинг – один из наиболее распространенных видов интернет-мошенничества, представляющий серьезную опасность для конфиденциальности персональных данных, что достаточно часто приводит к финансовым потерям. Знание и соблюдение правил сетевой безопасности позволяет значительно снизить или даже полностью исключить риск возникновения подобных проблем.

Создайте фишинговую страницу из 29 сайтов за считанные минуты.

Введение

Фишинг Атака в Интернете постоянно растет. Большинство хакеров работают с этими фишинговыми страницами, чтобы узнать ваши учетные данные. Этот тип атак осуществляется путем простой отправки ссылок и провоцирования жертвы на переход по ссылке. Основная цель этой атаки — украсть имя пользователя и пароли, банковские данные и другую конфиденциальную информацию. Недавнее разоблачение фишинг-атаки на AirBNB было продемонстрировано исследователем этического взлома Международного института кибербезопасности.

Сегодня мы покажем вам, как создать фишинговую страницу 29 различных веб-сайтов за минут. Zphisher — это инструмент, который можно использовать для создания фишинговых страниц и отправки жертве для кражи конфиденциальной информации.

Окружающая среда

- O S: Kali Linux 2019.3 64 бит

- Версия ядра : 5.2.0

Установка

root @ kali: / home / iicybersecurity # git clone https: // github.com / htr-tech / zphisher Клонирование в zphisher ... remote: Перебор объектов: 39, готово. удаленный: Подсчет объектов: 100% (39/39), готово. remote: Сжатие объектов: 100% (38/38), готово. удаленный: всего 873 (дельта 17), повторно используется 2 (дельта 0), повторно используется пакет 834 Прием объектов: 100% (873/873), 9,69 МиБ | 1,28 МБ / с, готово. Разрешение дельт: 100% (346/346), выполнено.

- Используйте команду cd для входа в каталог zphisher

root @ kali: / home / iicybersecurity # cd zphisher / корень @ kali: / home / iicybersecurity / zphisher #

- Затем используйте команду для изменения режима доступа

root @ kali: / home / iicybersecurity # chmod + x zphisher.ш корень @ kali: / home / iicybersecurity #

- Теперь используйте команду для запуска инструмента

Zphisher

- Здесь мы видим 29 фишинговых модулей, возьмем четыре верхних модуля.

- Выберите вариант 3 для Google, а затем выберите 2.

- При создании этой страницы мы выберем вариант LocalHost для размещения страницы на нашем локальном компьютере в целях тестирования.

- Мы также покажем, как можно создать эту страницу, чтобы поделиться ею с жертвой в Интернете с помощью обратного прокси.Это будет сделано на следующих фишинговых страницах.

Google Фишинговая ссылка

- Теперь у нас есть фишинговая ссылка, и мы можем протестировать ее на нашей машине.

- Когда мы откроем это на нашем компьютере, он попросит ввести учетные данные, и страница будет похожа на исходную учетную запись Gmail.

Фишинговая страница

- Мы видим, как фишинговая страница захватывает учетные данные.

Учетные данные потерпевшего

- Здесь мы видим учетные данные жертвы.

- Выберите вариант 2 для Instagram.

- Теперь выберите обратный прокси-сервер, который будет использоваться для сбора учетных данных обратно на вашу хакерскую машину. Мы будем использовать ngrok.io

Instagram Phishing Link

- Теперь у нас есть фишинговая ссылка, и мы отправляем эту фишинговую ссылку жертве в Интернете по электронной почте или через какой-либо мессенджер.

Фишинговая страница

- Мы видим, как фишинговая страница захватила учетные данные жертвы.

Учетные данные потерпевшего

Netflix

- Теперь выберите вариант 5, Netflix и выберите вариант захвата трафика.

Фишинговая ссылка Netflix

- Итак, мы получили фишинговую ссылку и отправили эту фишинговую ссылку жертве.

Фишинговая страница Netflix

- Здесь мы видим фишинговую страницу Netflix

Учетные данные жертвы

- Здесь мы получили данные для входа в систему жертвы.

Paypal

- Выберите вариант 6, Paypal и выберите параметр для сбора трафика.

Paypal Фишинговая ссылка

- Итак, мы получили фишинговую ссылку и отправили эту фишинговую ссылку жертве.

Paypal фишинговая страница

- Здесь мы видим фишинговую страницу PayPal

Учетные данные жертвы

- Здесь мы получили логин жертвы

Заключение

Таким образом злоумышленники могут украсть наши учетные данные и другую конфиденциальную информацию.Мы стали более безопасными при переходе по любым ссылкам.

Специалист по кибербезопасности с более чем 18-летним опытом работы в отрасли. Работал над проектами с AT&T, Citrix, Google, Conexant, IPolicy Networks (Tech Mahindra) и HFCL. Постоянно держать мир в курсе того, что происходит в зоне кибербезопасности.

SocialFish для простого и быстрого создания фишинговых сайтов

Лучший инструмент для фишинга со встроенным Ngrok. С помощью этого инструмента любой желающий может легко и быстро создать фишинговые сайты.Использование SocialFish является ПОЛНОЙ ОТВЕТСТВЕННОСТЬЮ КОНЕЧНОГО ПОЛЬЗОВАТЕЛЯ. Инженеры НЕ ожидают никакого риска и НЕ несут ответственности за любые злоупотребления или вред, причиненный этой программой.

Также прочтите, что Wifiphisher может атаковать Wi-Fi, неосознанно подключившись к точке доступа, контролируемой злоумышленником

Предварительные требования для SocialFish

- Питон 2,7

- Wget из Python

- PHP

- судо

Протестировано на

- Kali Linux — скользящая редакция

- Linux Mint — 18.3 Сильвия

- Ubuntu — 16.04.3 LTS

- MacOS High Sierra

;

КЛОН

git clone https://github.com/UndeadSec/SocialFish.git

РАБОТАЕТ

cd SocialFish

sudo pip install -r requirements.txt

питон SocialFish.py

Доступные страницы

- Facebook:

- Традиционная страница входа в Facebook.

- Расширенный вход через Facebook.

- Google:

- Традиционная страница входа в Google.

- Расширенный вход через Facebook.

- LinkedIn:

- Традиционная страница входа в LinkedIn.

- Github:

- Традиционная страница входа на Github.

- Перекрытие стека:

- Традиционная страница входа в Stackoverflow.

- WordPress:

- Аналогичная страница входа в WordPress.

- Твиттер:

- Традиционная страница входа в Twitter.

Скриншот

Видео-демонстрация

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ

«НИ В КОЕМ СЛУЧАЕ ВЛАДЕЛЬЦА АВТОРСКИХ ПРАВ ИЛИ ДОПОЛНИТЕЛЬНЫЕ ПРАВА НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЯМЫЕ, КОСВЕННЫЕ, СЛУЧАЙНЫЕ, ОСОБЫЕ, ПРИМЕРНЫЕ ИЛИ КОСВЕННЫЕ УБЫТКИ (ВКЛЮЧАЯ, НО НЕ ОГРАНИЧИВАЯСЬ, ЗАКУПКИ ТОВАРОВ ИЛИ УСЛУГ, ЗАМЕНИТЬ ТОВАРОВ ИЛИ УСЛУГ; ПРИБЫЛЬ; ИЛИ ПЕРЕРЫВ В ДЕЯТЕЛЬНОСТИ), КАК ВЫЗВАННОЕ И ПО ЛЮБОЙ ТЕОРИИ ОТВЕТСТВЕННОСТИ, БЕЗ ДОГОВОРА, СТРОГОЙ ОТВЕТСТВЕННОСТИ ИЛИ ПЕРЕДАЧИ (ВКЛЮЧАЯ НЕБРЕЖНОСТЬ ИЛИ Иное), ВОЗНИКАЮЩЕГО ЛЮБОЙ СПОСОБОМ ИСПОЛЬЗОВАНИЯ ДАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ, ДАЖЕ, ЕСЛИ РЕКОМЕНДУЕТСЯ НАНОСИТЬ УЩЕРБ.”Взято из ЛИЦЕНЗИИ.

Как защититься от фишинговых атак — Windows Security

- 5 минут на чтение

В этой статье

Фишинговые атаки пытаются украсть конфиденциальную информацию через электронную почту, веб-сайты, текстовые сообщения или другие формы электронной связи.Они пытаются выглядеть как официальные сообщения законных компаний или частных лиц.

Киберпреступники часто пытаются украсть имена пользователей, пароли, данные кредитной карты, информацию о банковском счете или другие учетные данные. Они используют украденную информацию в злонамеренных целях, таких как взлом, кража личных данных или кража денег непосредственно с банковских счетов и кредитных карт. Информацию также можно продавать на подпольных киберпреступных рынках.

Атаки социальной инженерии предназначены для того, чтобы воспользоваться возможной ошибкой пользователя в принятии решений.Помните и никогда не предоставляйте конфиденциальную или личную информацию по электронной почте, на неизвестных веб-сайтах или по телефону. Помните, что фишинговые письма должны казаться законными.

Узнай признаки фишинга

Лучшая защита — это осведомленность и образование. Не открывайте вложения или ссылки в нежелательных сообщениях электронной почты, даже если они были отправлены из признанного источника. Если письмо получено неожиданным, будьте осторожны при открытии вложения и проверьте URL-адрес.

Предприятиям следует обучать и обучать своих сотрудников, чтобы они с осторожностью относились к любым сообщениям, в которых запрашивается личная или финансовая информация.Они также должны проинструктировать сотрудников немедленно сообщать об угрозе группе безопасности компании.

Вот несколько явных признаков фишинга:

Ссылки или URL-адреса, указанные в сообщениях электронной почты, не указывают на правильное местоположение или указывают на сторонний сайт, не связанный с отправителем сообщения электронной почты. Например, на изображении ниже предоставленный URL-адрес не соответствует URL-адресу, на который вы будете перенаправлены.

Есть запрос личной информации , такой как номера социального страхования, банковская или финансовая информация.Официальные сообщения обычно не требуют от вас личной информации в форме электронной почты.

Элементы в адресе электронной почты будут изменены , чтобы он был достаточно похож на действительный адрес электронной почты, но с добавлением цифр или измененных букв.

Сообщение неожиданное и незапрошенное . Если вы внезапно получили электронное письмо от организации или человека, с которым редко общаетесь, считайте это письмо подозрительным.

Сообщение или приложение просит вас включить макросы, настроить параметры безопасности или установить приложения .Обычные электронные письма не просят вас об этом.

Сообщение содержит ошибок . Законные корпоративные сообщения с меньшей вероятностью будут содержать типографские или грамматические ошибки или содержать неверную информацию.

Адрес отправителя не соответствует подписи в самом сообщении. Например, предполагается, что письмо отправлено Мэри из Contoso Corp, но адрес отправителя — [email protected].

Имеется нескольких получателей в поле «Кому», и они выглядят как случайные адреса.Корпоративные сообщения обычно отправляются напрямую отдельным получателям.

Приветствие в самом сообщении не адресовано лично вам . Помимо сообщений, которые по ошибке адресованы другому человеку, приветствия, в которых используется ваше имя не по назначению или которое извлекается непосредственно из вашего адреса электронной почты, как правило, являются злонамеренными.

Сайт выглядит знакомым, но есть несоответствий или не совсем правильные вещи . Предупреждающие знаки включают устаревшие логотипы, опечатки или просят пользователей предоставить дополнительную информацию, которая не запрашивается законными веб-сайтами для входа.

Откроется страница , которая не является действующей страницей , а представляет собой изображение, которое выглядит как сайт, с которым вы знакомы. Может появиться всплывающее окно с запросом учетных данных.

Если есть сомнения, свяжитесь с компанией по известным каналам, чтобы проверить, действительно ли подозрительные электронные письма являются законными.

Программные решения для организаций

Microsoft Edge и Application Guard в Защитнике Windows обеспечивают защиту от возрастающей угрозы целевых атак с использованием ведущей в отрасли технологии виртуализации Hyper-V от Microsoft.Если просматриваемый веб-сайт считается ненадежным, контейнер Hyper-V изолирует это устройство от остальной сети, тем самым предотвращая доступ к данным вашего предприятия.

Microsoft Exchange Online Protection (EOP) предлагает надежность корпоративного класса и защиту от спама и вредоносных программ, сохраняя при этом доступ к электронной почте во время и после чрезвычайных ситуаций. Используя различные уровни фильтрации, EOP может предоставлять различные средства управления фильтрацией спама, такие как контроль массовых рассылок и международный спам, что еще больше улучшит ваши услуги защиты.

Используйте Office 365 Advanced Threat Protection (ATP), чтобы защитить вашу электронную почту, файлы и онлайн-хранилище от вредоносных программ. Он предлагает комплексную защиту в Microsoft Teams, Word, Excel, PowerPoint, Visio, SharePoint Online и OneDrive для бизнеса. Защищая от небезопасных вложений и расширяя защиту от вредоносных ссылок, он дополняет функции безопасности Exchange Online Protection, обеспечивая лучшую защиту нулевого дня.

Что делать, если вы стали жертвой фишинга

Если вы чувствуете, что стали жертвой фишинг-атаки:

- Обратитесь к ИТ-администратору, если вы используете рабочий компьютер

- Немедленно сменить все пароли, связанные с аккаунтами

- Сообщайте о любых мошеннических действиях в свой банк или компанию, обслуживающую кредитную карту

Сообщение о спаме

Outlook.com : если вы получили подозрительное сообщение электронной почты с запросом личной информации, установите флажок рядом с сообщением в папке «Входящие» Outlook. Щелкните стрелку рядом с Junk , а затем выберите Phishing .

Microsoft Office Outlook : находясь в подозрительном сообщении, выберите Report message на ленте, а затем выберите Phishing .

Microsoft : создайте новое пустое сообщение электронной почты с одним из следующих получателей:

- Мусор: junk @ office365.microsoft.com

- Фишинг: [email protected]

Перетащите нежелательное или фишинговое сообщение в новое сообщение. Это сохранит нежелательное или фишинговое сообщение как вложение в новом сообщении. Не копируйте и не вставляйте содержимое сообщения и не пересылайте сообщение (нам нужно исходное сообщение, чтобы мы могли проверить заголовки сообщения). Дополнительные сведения см. В разделе Отправка сообщений нежелательной почты, нежелательной почты и фишинга в корпорацию Майкрософт для анализа.

Рабочая группа по борьбе с фишингом : phishing-report @ us-cert.губ. Группа использует отчеты, созданные на основе электронных писем, для борьбы с фишинговыми атаками и хакерами. В этом участвуют интернет-провайдеры, поставщики средств безопасности, финансовые учреждения и правоохранительные органы.

Если вы попали на подозрительный сайт

Microsoft Edge : находясь на подозрительном сайте, щелкните значок Еще (…) > Справка и отзывы > Сообщить о небезопасном сайте . Следуйте инструкциям на открывшейся веб-странице, чтобы сообщить о веб-сайте.

Internet Explorer : находясь на подозрительном сайте, щелкните значок шестеренки, укажите на Безопасность , а затем выберите Сообщить о небезопасном веб-сайте .

Это может быть как переписка с виртуальным собеседником в социальной сети, так и покупка товара в интернет-магазине.

Это может быть как переписка с виртуальным собеседником в социальной сети, так и покупка товара в интернет-магазине. Фишер сможет подвести своего клиента под тонкую грань, после перехода через которую, он будет готов на многое, и даже больше.

Фишер сможет подвести своего клиента под тонкую грань, после перехода через которую, он будет готов на многое, и даже больше.

Добавить комментарий