✦ Вирусная ссылка и вирусный контент ✦ В чем разница ✦

Два похожих словосочетания могут нести совершено разный смысл, вы согласны? Например, «вирусная ссылка» и «вирусный контент». Если в первом случае это явная угроза вашему смартфону и компьютеру, то во втором это инструмент, который продвигает ваш бизнес, наполняет группу в соцсетях и делает вас приятным собеседником. Итак, давайте разбираться, что значат все эти вирусные контенты, ссылки и заголовки.

Вирусная ссылка ― что это в контактах

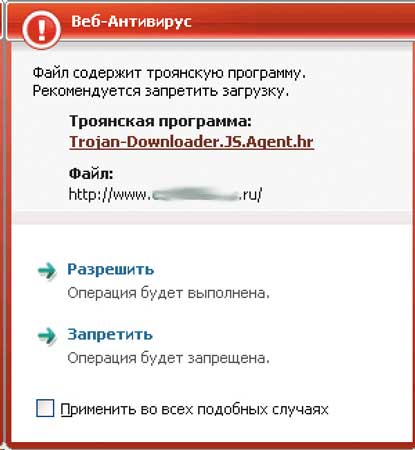

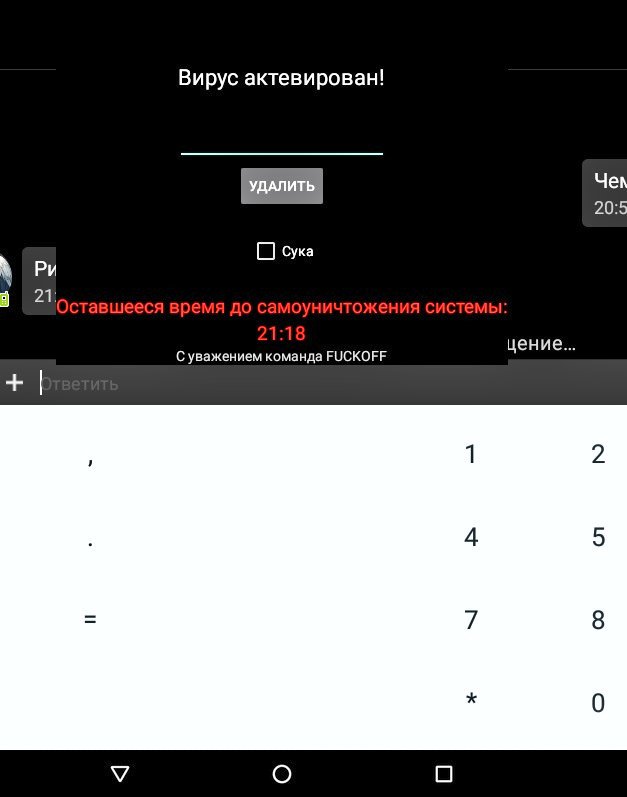

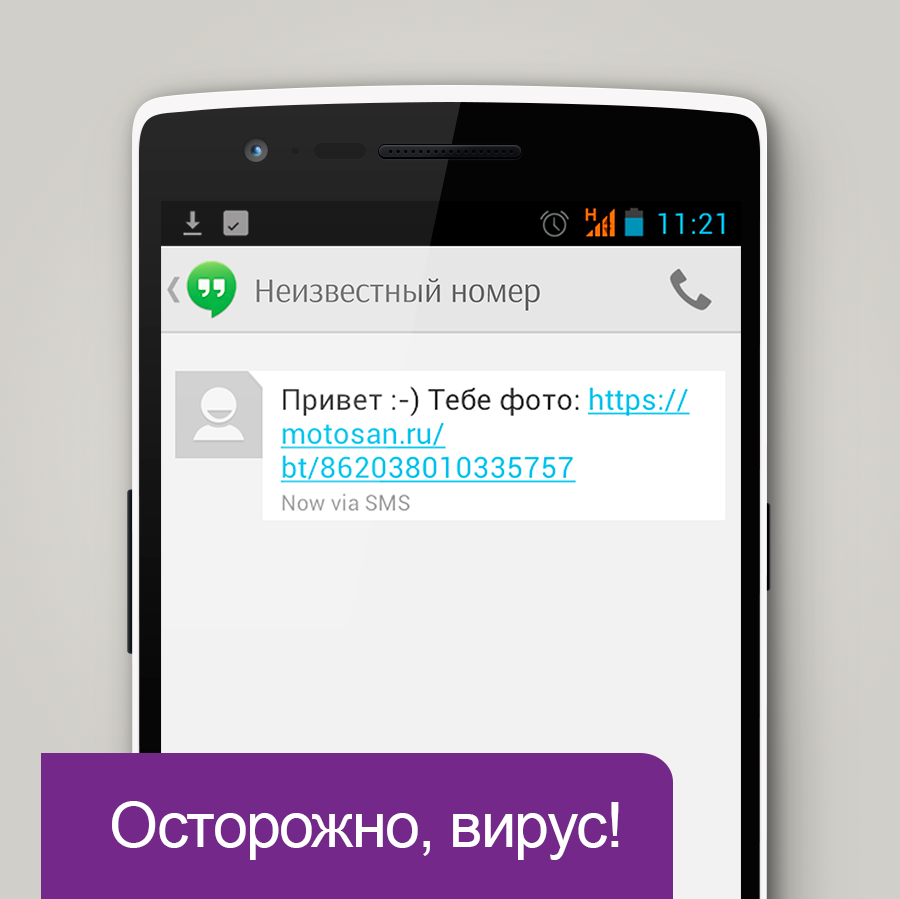

Вирусная ссылка ― это ссылка привычного на первый взгляд вида, в которой спрятаны программы вредители или вирусы. Если вы по незнанию откроете такую ссылку и сделаете ряд действий, например, оставите свою почту, не приведи господи, оставите номер банковской карты и пароль, то или потеряете деньги или загрузите на свой планшет, смартфон, компьютер вирус. Чрез некоторое время вирус сожрет всю вашу информацию, или повредит ПО или сделает еще какую то мерзость. Посмотрите, что значит фишинг в интернете и как не попасть на удочку мошенников…

Антивирусные программы, такие как 360 Total Security, Avast , Kaspersky Security (антивирусное программное обеспечение, разрабатываемое Лабораторией Касперского) и десятки других в той или иной мере помогают защитить гаджет от проникновения вирусов, но в случае с ссылками, вы, как бы сами разрешаете вирусам проникнуть в дом своих файлов. Не секрет, что многие из нас загружают программы, ведутся на бесплатные версии и получают… Мой опыт после установки бесплатной темы для сайта можете прочитать здесь.

Не секрет, что многие из нас загружают программы, ведутся на бесплатные версии и получают… Мой опыт после установки бесплатной темы для сайта можете прочитать здесь.

Вот вы открыли ВК, ФБ и наслаждаетесь общением, и вдруг видите заманчивый пост, который пришел в личные сообщения, там ссылочка на какой нибудь клубничный сайт… И вы, интереса ради, ее открыли, прошли регистрацию и получили массу проблем. Что делать? Игнорировать, а если и перешли по вирусной ссылке, то не оставляйте свои данные.

Вирусные ссылки в документах Microsoft Word

Открыть вирусную ссылку можно после скачивания документа Ворд, и в этом случае ни брандмауэр ПК, ни антивирус вас не предупредит, поскольку не распознает угрозы. В чем причина молчания главного защитника компьютера?

Мошенники умудрились вставлять в документ Ворд онлайн видео со ссылкой на YouTube, затем редактировать XML-файл и в процессе редакции менять оригинальную ссылку на видео на ссылку со встроенным исполняемым файлом вирусного кода. Когда вы скачали документ, открыли его в своем редакторе и решили просмотреть видео, вы запустили на своем гаджете вредоносный код.

Когда вы скачали документ, открыли его в своем редакторе и решили просмотреть видео, вы запустили на своем гаджете вредоносный код.

Защита Windows и встроенные антивирусы пока не распознают вирусную ссылку, считая, что это просто текстовый документ со ссылкой на видео. В этом случае единственно правильным решением будет не открывать файлы, если источник вам не известен.

Вирусный контент ― бежать или хватать?

А вот вирусный контент, это очень полезная штука и никакого отношения, кроме одного слова, к разрушителю ПК не имеет. Ну, начнем с того, почему «вирусный?» Потому что должен распространяться как вирус, охватывая все большее число читателей. Это касается и вирусного поста и вирусного заголовка.

Предполагается, что это такой завлекающий, одновременно жутко полезный контент, который читатели будут передавать всем свои интернет друзьям сами. На примере слухов, которые не понятно как, но очень быстро распространяются. Аналогию можно провести с цепляющим заголовком, лид-магнитом и т. д. Над тем, как правильно создать вирусный контент, что там писать трудятся тысячи маркетологов, и сотни тысяч рекламщиков.

д. Над тем, как правильно создать вирусный контент, что там писать трудятся тысячи маркетологов, и сотни тысяч рекламщиков.

Свой первый вирусный контент копирайтеры начинают создавать, когда пишут продающие тексты для сайтов. Вирусный контент для соцсетей будет слегка отличаться по структуре и подаче материала, но суть остается одна ― привлечь как можно больше посетителей и заставить посетителя (чтобы он об этом не догадался, потому что никто не любит принуждения) поделиться вашим постом.

Для информационного сайта, магазина, вирусный контент также очень важен, но для таких ниш вирусные тексты создаются с помощью мощного приема LSI-копирайтинга. Такой класс написания текста учитывает не только потребности посетителей, но и подстраивает контент под требования поисковых роботов.

Если вы хотите стать настоящим профессионалом копирайтинга, учитесь только у тех, кто уже что-то достиг, например Петр Панда, мастер по созданию уникального, красивого и, главное продающего контента.

Пришло время LSI-копирайтинга: СМОТРИ ЗДЕСЬ

Особенности вирусного контента

Несмотря на то, что вирусный текст имеет много общего с продающим, такой тип контента имеет и свои отличия.

Продающий текст нацелен на свою аудиторию. Не зря копирайтерам нужно выучить свою аудиторию, чтобы донести до них идею на их языке. Например, текст для страницы продажи шин. Целевая аудитория ― автомобилисты. Вирусный контент универсален ― он должен быть интересен всем людям, и автомобилистам и домработницам.

Разрешается писать от первого лица. С живыми примерами. В виде диалога. Очень часто вирусный контент цепляет за живое, потому что автор употребляет … неинтеллигентную лексику, он ходит по тонкому льду. И здесь ― автор профан проваливается под лед, потому что не чувствует грань и начинает просто сыпать оскорблениями, а профессионал ― всегда на высоте, его читатели не оскорблены, но вовлечены в диалог.

Мало текста много картинок

Вирусный контент похож на анекдот. Он короткий, запоминающийся и его хочется пересказать. Фото в тексте такие же запоминающиеся, как и сам пост. И часто фото вообще не соответствуют теме. Потому что цель поста или картинки, чтобы ими поделились. Именно поэтому в вирусном контенте для соцсетей, особенно ФБ так много котиков, котики оч-ч-чень н6равятся женщинам, на них любуются, их сохраняют в закладках и их рассылают всем своим подружкам.

Он короткий, запоминающийся и его хочется пересказать. Фото в тексте такие же запоминающиеся, как и сам пост. И часто фото вообще не соответствуют теме. Потому что цель поста или картинки, чтобы ими поделились. Именно поэтому в вирусном контенте для соцсетей, особенно ФБ так много котиков, котики оч-ч-чень н6равятся женщинам, на них любуются, их сохраняют в закладках и их рассылают всем своим подружкам.

Вопрос, вопрос. Если вы дочитали эту статью до этого момента, это говорит только о том, что информация вам интересна, она вам нужна и подается нормальным языком, информация вам понятна. Вирусному контенту это не нужно, ведь если вы получите ответ на свой вопрос, вы уйдете удовлетворенным и станете заниматься своими делами. А что важно для вируса?

Не оставлять вас в покое. В вирусном тексте много вопросов, причем это не вопросы, типа, «как вырастить морковку», на который вы вполне трезво можете ответить, «откуда я знаю, я не садовод», а универсальные вопросы, типа, ― «В чем смысл жизни конкретно для вас? Нужно ли кастрировать педофилов? Как вы относитесь к США» и пр. »

»

5 советов для новичков ― как создать вирусный контент

Здесь я приведу только пять основных правил, на которые новичкам необходимо обращать внимание, когда они сочиняют свои первые вирусные тексты. На самом деле, чтобы стать профессионалом в маркетинге необходимо постоянно учиться, и для начала простому копирайтингу, посмотрите хорошую школу, например, здесь…

Вирусный заголовок

Как и для продающих, информационных тестов заголовок главная часть вирусного контента. Здесь присутствуют основные правила создания цепляющего заголовка, это цифры, факты действия. И если в тексте продающей статьи скобки неуместны (серьезно!), то по статистике исследований рекламного агентства Outbrain, скобки вирусного заголовка повышают его кликабельность (внимание!) на 38%.

Длина текста и форматирование

Для статьи информационного сайта среднее количество символов должно быть 8-10 тысяч. Естественно, в тексте присутствуют:

- списки;

- подзаголовки;

- выделение важного;

- картинки.

Для вирусного поста такой текст слишком длинный, достаточно в 3 000 символов уложить всю информацию, не отпуская внимание читателя ни на минуту.

Есть и исключение, даже для поста в соцсетях, и называется это исключение ― лонгрид или «глубокий текст». Это не просто большое количество символов, в лонгридах минимальное количество символов 8-10 000, но история, захватывающий рассказ, который не просматривают, но прочитывают, погружаются в тему. После чтения хочется оставить комментарий, поделиться полезным материалом и порекомендовать друзьям, часто хочется перечитать статью снова.

Писать лонгриды не просто сложно, это очень сложно, трудоемко и долго. Здесь нет ничего общего с простым копирайтингом, который, кстати, необходимо освоить первым.

Желтая пресса

К сожалению, чернуха и желтуха идет «на ура» в современном обществе, поэтому если вы просто «заколачиваете посты» ради роста аудитории, то можете использовать заголовки желтой прессы и интриговать читателя. Но здесь есть и опасность ― если вы просто подразните своим постом читателя, что, например «в постели с Мадонной скучно», но тест будет про то, как вылечит простатит… Готовьтесь получить на свою голову помойное ведро… естественно, одобрений, и ноль репостов.

Но здесь есть и опасность ― если вы просто подразните своим постом читателя, что, например «в постели с Мадонной скучно», но тест будет про то, как вылечит простатит… Готовьтесь получить на свою голову помойное ведро… естественно, одобрений, и ноль репостов.

Подтолкни читателя

А вот это для вирусного контента действительно очень важно. Даже если ваш пост супер и его будут пересказывать, не факт, что статью сохранят или перешлют друзьям. Поэтому в конце вирусного поста обязательно добавляйте: «поделитесь постом с друзьями», но обыграйте этот призыв по своему, например: «клацни для друга», «рассмеши брата» и пр.

Будь собой

Это странный совет, который написан во многих шаблонах, но в этом и парадокс. Быть собой, значит забыть о шаблонном контенте. И в вирусной статье это можно и нужно делать. Проявите эмоцию (это очень сильно цепляет женщин). Моя жена переслала всем своим подружкам пост в ФБ Дмитрия Нагиева о том, что он не жалеет современных женщин, они сами во всем виноваты. Неделю размышляла об этом материале, психовала, иногда думала и … согласилась с автором. (Хотя лично я сомневаюсь, что статью писал сам Дмитрий), но кто бы ее не писал ─ автор молодец!

Неделю размышляла об этом материале, психовала, иногда думала и … согласилась с автором. (Хотя лично я сомневаюсь, что статью писал сам Дмитрий), но кто бы ее не писал ─ автор молодец!

Друзья, надеюсь, этот небольшой материал позволил вам разобраться что такое вирусный контент, а что такое вирусная ссылка, а может кому-то еще и стал полезен в увлекательном мире писанины, простите, копирайтинга, интернета и сео. С уважением С.К.

—————————————————————

Все, что вы хотели знать о вирусах на сайтах, но боялись спросить

Вам никогда не приходилось при попытке зайти на какой-нибудь сайт натыкаться на предостережения вашего браузера (например, «Внимание! Посещение этого сайта может нанести вред вашему компьютеру!») или антивируса?

Наверняка приходилось, и не раз. И вдруг однажды вы наблюдаете подобную ситуацию при попытке зайти на ваш собственный сайт.

Что, собственно, происходит?

Ваш сайт заражен вирусом.

Как это работает?

Если присмотреться к исходному коду зараженной страницы вашего сайта, можно без труда обнаружить код, который вы явно туда не добавляли. Выглядеть он будет примерно так:

Выглядеть он будет примерно так:

<iframe src=»http://**********» width=1 height=1 style=»visibility:hidden;position:absolute»></iframe>

Этот код является замаскированной, невидимой при просмотре страниц ссылкой на скачивание вируса, работающего по принципу троянского коня.

Попадая на ваш компьютер, «троянец» начинает систематично «коллекционировать» данные для входа на аккаунты FTP, которые вы храните в настройках ваших FTP-клиентов — Проводника MS Windows, CuteFTP, Total Commander, пр.

Получив данные для входа, вирус соединяется с этими аккаунтами и начинает искать индексные файлы размещаемых сайтов — index.htm, index.html, index.php, default.html и прочие. В найденные файлы он дописывает строку, которую вы видите выше — то есть, ссылку на скачивание самого себя. Так замыкается порочный круг распространения вируса: теперь все посетители вашего сайта, заходящие на главную его страницу, рискуют заразиться.

И кто же виноват? Мой хостинг-провайдер?

Нет, ваш хостинг-провайдер не виноват. Виноваты — вы.

Да почему же я-то виноват? Ведь мой хостинг взломали!

Фокус в том, что ваш хостинг никто не ломал. Вирус распространяется, совершая заход на ваш хостинговый аккаунт под совершенно легально созданной учетной записью, данные которой он находит сохраненными в ваших FTP-клиентах.

Как-то не верится, что взлома не было!

В отдельных случаях взлом таки бывает. Правда, взламывают не аккаунт хостинга: заражение сайта происходит через уязвимость в скриптах системы управления вашим сайтом (CMS) или ее расширений. Однако и в этом случае вины хостинг-провайдера нет: на уязвимости в размещаемых на его серверах сайтах он никак влиять не может. Своевременное обновление версии используемого вами программного обеспечения — это исключительно ваша забота.

И что теперь делать?

Как и при заражении любым другим вирусом — лечиться.

Первым делом необходимо установить на ваш компьютер хороший антивирус с самой новой вирусной базой. Проверьте ваш компьютер как следует: наверняка антивирус найдет много вещей, которые вас неприятно удивят.

По завершении проверки, убедившись, что ваш компьютер «чист», смените пароли на всех ваших аккаунтах FTP, и сделайте так, чтобы новый пароль не сохранялся в ваших FTP-клиентах!

Загрузите на сервер резервную копию вашего сайта, убедившись предварительно, что файлы в ней не заражены вирусом. Если локальной копии сайта у вас не имеется, обратитесь к хостинг-провайдеру с просьбой такую копию предоставить: если вы заметили изменения в вашем сайте оперативно, незараженная копия у вашего хостера наверняка имеется.

Обновите вашу CMS и используемые в ней расширения (plugins). Удалите расширения, назначения которых вы не знаете, или историю появления которых вы не можете вспомнить.

Если же вы заметили проблему не сразу, а по прошествии значительного времени, и ни у вас, ни у хостинг-провайдера уже нет незараженной копии вашего сайта, сайт нужно «лечить» — тщательно искать все вхождения вредоносного кода и руками их удалять. У некоторых хостинг-провайдеров есть специально написанный скрипт для автоматизции этой процедуры: обратитесь в службу поддержки, скорее всего, вам помогут.

У некоторых хостинг-провайдеров есть специально написанный скрипт для автоматизции этой процедуры: обратитесь в службу поддержки, скорее всего, вам помогут.

А можно как-нибудь избежать заражения?

Можно основательно минимизировать риск заражения, если соблюсти ряд несложных условий:

- Не пренебрегайте антивирусами.

- Ежедневно обновляйте антивирусные базы.

- Не сохраняйте пароли в программах, которые вы используете для работы с FTP: вводите пароль руками при каждом новом заходе!

- Убедитесь, что ваш хостинг-провайдер осуществляет регулярное резервное копирование вашего сайта и сохраняет копии за несколько последних дней.

- Не ленитесь не реже одного раза в месяц скачивать на локальный компьютер резервную копию вашего сайта.

- Обновляйте используемую вами CMS, используйте только актуальные версии.

- Обновляйте используемые вами расширения для CMS.

- Не используйте расширения и скрипты, взятые из непроверенных источников.

- Ограничьте список IP-адресов, с которых разрешено соединяться с вашим аккаунтом FTP. Это можно сделать в разделе «Управление FTP» в панели управления хостингом.

Как видите, уберечься от угрозы абсолютно не сложно. Желаем вашим сайтам «здоровья», а вам — спокойствия!

Полезные ссылки для веб-мастеров по безопасности и защите сайтов (удаление из базы антивируса, формы для разблокирования сайта, сервисы проверки на вирусы)

В интернете можно найти много ресурсов, называющих себя “антивирусами” или сервисами мониторинга безопасности сайта, но лишь единицы действительно эффективны. То же самое касается сервисов анализа скриптов на вредоносный код, инструментов для расшифровки “вредоносов” и сервисов для удаления зараженных сайтов из вирусных баз.

Порой очень сложно найти нужную ссылку или форму для отправки сайта на проверку в вирусную лабораторию или исключения IP адреса из спам-базы. Попробуйте, например, отправить запрос на разблокирование запрещенного сайта в социальной сети Facebook.

Чтобы сэкономить вам время, мы сделали подборку полезных сервисов для веб-мастеров, которые позволят быстро решить проблему взлома и заражения.

Добавьте себе в закладки, чтобы в случае необходимости, воспользоваться данной подборкой и оперативно решить проблему. Список будет периодически дополняться новыми эффективными он-лайн сервисами.

Проверка на заражение сайта и взлом

- Онлайн проверка на вирусы от VirusTotal:

https://www.virustotal.com/#url

Сервис проверяет по самой большой базе антивирусных служб и антивирусных продуктов Несколько десятков антивирусных продуктов и сервисов в одном флаконе. Не ищет вирусы на сайте, только проверяет по базам антивирусов. - Онлайн проверка на вирусы от URLVoid:

http://www.urlvoid.com/

Сервис проверяет сайт по черным спискам спаммеров, антивирусных служб и продуктов. Хорошее дополнение к virustotal.com. Не ищет вирусы на сайте, только проверяет по базам антивирусов. - Онлайн проверка сайта на взлом и вирусы от Sucuri:

http://sitecheck. sucuri.net/scanner/

sucuri.net/scanner/

Сервис сканирует страницы сайта на вредоносный код и вирусные вставки, проверяет версию CMS на актуальность, проверяет домен на заражение по базам нескольких известных компаний. Эффективность поиска вирусов низкая, но хорошее дополнение к ручному анализу. - Отправить запрос в лабораторию Антивируса «Касперского»:

https://my.kaspersky.com/ru/kpc/support/viruslab

Отправьте запрос в лабораторию, чтобы разблокировать сайт в антивирусе. Рекомедуем предварительно зарегистрироваться на сайте, чтобы запрос обработали быстрее. - Онлайн сканер сайта от Dr. Web:

http://vms.drweb.com/online/?lng=ru

Проверка сайта по антивирусной базе Dr.Web на фишинг, вирусы. Малоэффективный сервис, но позволяет определить, забанен ли сайт антивирусом Dr.Web. - Проверка IP адреса по спам-базе (черному списку IP адресов за спам)

http://www.dnsbl.info/dnsbl-database-check.php

Вы можете проверить, не попал ли ваш IP адрес в черный список серверов.

- Проверка IP адреса по черному списку

http://mxtoolbox.com/blacklists.aspx

Еще один сервис для проверки IP адреса на блокировку в результате спам-рассылок.

Удалить сайт из вирусных и спам-баз

- Удалить сайт из базы антивируса Avast:

https://support.avast.com/

Выбрать пункт “Вирусная Лаборатория Avast” -> “Ложное срабатывание” -> Указать сайт - Удалить сайт из вирусной базы Dr. Web:

https://support.drweb.com/new/urlfilter/?lng=ru - Удалить сайт из вирусной базы McAfee:

http://www.siteadvisor.com/analysis/recommendchanges/?url= - Проверка сайта по базе фишинговых сайтов от Phishtank:

http://www.phishtank.com/verify_a_phish.php

В этом же сервисе можно отправлять заявку на исключение сайта из базы фишинговых сайтов. - Удалить сайт из базы заблокированных сайтов в Facebook: ссылка на форму.

Если Facebook не позволяет использовать ваш домен в постах, через данную форму можно обратиться в тех поддержку Facebook с запросом на разблокирование сайта.

- Удалить сайт из вирусной базы bitdefender:

http://trafficlight.bitdefender.com/info?url= - Удалить сервер из спам-баз

http://www.spamhaus.org/lookup/

Если ваш сервер попал в черных список из-за спам-рассылки, данный сервис позволит отправить запрос на исключение IP адреса из черного списка. - Панель вебмастера Google:

https://www.google.com/webmasters/tools/home?hl=ru

Удалить сайт из базы вредоносных Google и других сервисов (плагинов), которые используют Google Safe Browsing. - Панель вебмастера Яндекс

http://webmaster.yandex.ru/

Удалить сайт из базы вредоносных Яндекса и других сервисов, которые используют “Безопасный Поиск” Яндекса

Анализ вредоносных скриптов и вирусов, полезные сервисы для веб-мастера

- Расшифровщик PHP кода:

http://ddecode.com/phpdecoder/

Раскодирует PHP файлы, которые зашифрованы с помощью несложных алгоритмов. Не работает как деобфускатор. - Еще один расшифровщик PHP кода:

http://www. whitefirdesign.com/tools/deobfuscate-php-hack-code.html

whitefirdesign.com/tools/deobfuscate-php-hack-code.html

Предлагает много вариантов закодированных последовательностей. - Расшифровщих HEX последовательностей:

http://ddecode.com/hexdecoder/

Конвертирует HEX запись файла в строку. - Расшифровка BASE64 строк:

http://base64.ru/ - Большое число полезных утилит для проверки сайта:

http://viewdns.info/

Who Is сервис, ping, проверка доменов на том же IP и пр. - Много полезных инструментов для анализа javascript кода:

http://iblogbox.com/devtools/js/

Кодеры, декодеры, конвертеры. - Проверка ответа веб-сервера и страниц для различных браузеров:

http://www.bertal.ru/

С помощью сервиса можно определять серверные редиректы. - База публичных уязвимостей скриптов и CMS:

http://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=

Плагины для браузера и инструменты

- Расширение браузера для мониторинга фишинговых сайтов и фрода:

http://toolbar. netcraft.com/

netcraft.com/ - Проверка актуальных обновлений для плагинов браузера:

http://www.surfpatrol.ru/ru/about

Если вам потребуется профессиональная помощь по лечению сайта от вирусов и защите от взлома, обратитесь к специалистам.

Обсуждаем и комментируем

Как проверить ссылку на вирусы онлайн.

Всем, кто долгое время проводит в интернете, хорошо знакомы предупреждения о содержании вредоносных программ на тех или иных сайтах. И даже после открытия доступа к сайту, после его разблокировки, доверие к такому ресурсу будет уже ослаблено. Как можно максимально достоверно убедиться в том, что на сайте не присутствует никаких потенциально опасных и нежелательных скриптов, вирусов и троянов? В основном проверяют сайты на наличие вирусов их же создатели. Ведь именно в их интересах, чтобы нормальная работоспособность ресурса была как можно быстрее восстановлена. В противном случае может серьезно пострадать посещаемость. Однако, возможность быстро проверить подозрительную ссылку на вирусы в режиме онлайн также представляет немалый интерес и для рядовых пользователей. Нередко происходит так, что предупреждение о наличии вируса на сайте исчезает намного позже удаления вебмастером вредоносной программы. Сайт, возможно, уже полностью безопасен для посещения, но вас продолжают беспокоить сомнения о его благонадежности. В таких случаях следует самостоятельно проверить ссылку. Достоверно убедиться в безопасности посещаемого ресурса никогда не помешает. Ведь лишний риск ни к чему хорошему не приводит.

Однако, возможность быстро проверить подозрительную ссылку на вирусы в режиме онлайн также представляет немалый интерес и для рядовых пользователей. Нередко происходит так, что предупреждение о наличии вируса на сайте исчезает намного позже удаления вебмастером вредоносной программы. Сайт, возможно, уже полностью безопасен для посещения, но вас продолжают беспокоить сомнения о его благонадежности. В таких случаях следует самостоятельно проверить ссылку. Достоверно убедиться в безопасности посещаемого ресурса никогда не помешает. Ведь лишний риск ни к чему хорошему не приводит.

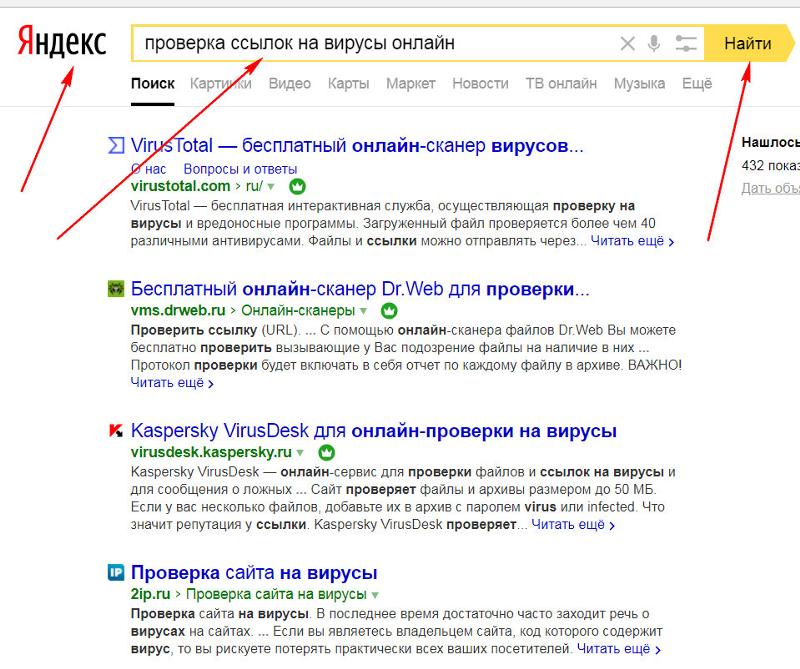

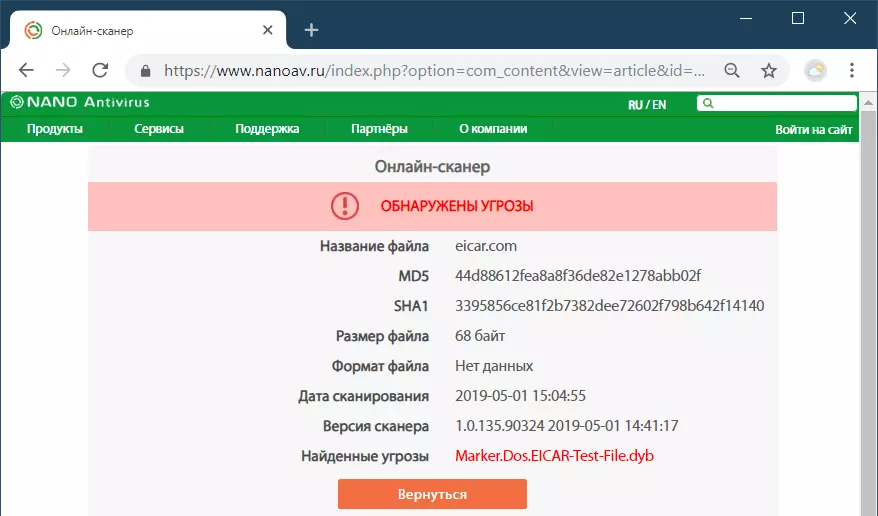

Для того, чтобы проверить, есть ли вирусы на сайте, существуют специализированные онлайн сервисы. Пользоваться ими достаточно легко. Все, что потребуется, — это занести ссылку в специальное поле, после чего воспользоваться кнопкой «Проверить на вирусы». В соответствии с имеющимися антивирусными базами такие онлайн сервисы быстро проверяют ссылку.

К числу подобных онлайн ресурсов относится сервис antivirus-alarm. ru. При сканировании подозрительных сайтов используются новейшие и постоянно обновляемые базы от наиболее известных поставщиков. Для полного сканирования вполне хватает 1-10 минут, и его результаты выводятся в таблице с тремя колонками: антивирусной базой, ее версией и результатом сканирования. Для всех сохраненных результатов данный сервис автоматически генерирует постоянную ссылку.

ru. При сканировании подозрительных сайтов используются новейшие и постоянно обновляемые базы от наиболее известных поставщиков. Для полного сканирования вполне хватает 1-10 минут, и его результаты выводятся в таблице с тремя колонками: антивирусной базой, ее версией и результатом сканирования. Для всех сохраненных результатов данный сервис автоматически генерирует постоянную ссылку.

Не менее известным онлайн сервисом по проверке сайтов является 2ip.ru. Здесь все происходит по стандартной схеме: для начала необходимо ввести ссылку и нажать кнопку «Проверить на вирусы». Данный сервис не выдает такие подробные результаты, как antivirus-alarm.ru. Вы просто будете уведомлены о том, что сайт представляет опасность. Сервис также проверяет, признают ли его зараженным два крупнейших поисковика (Google, Яндекс).

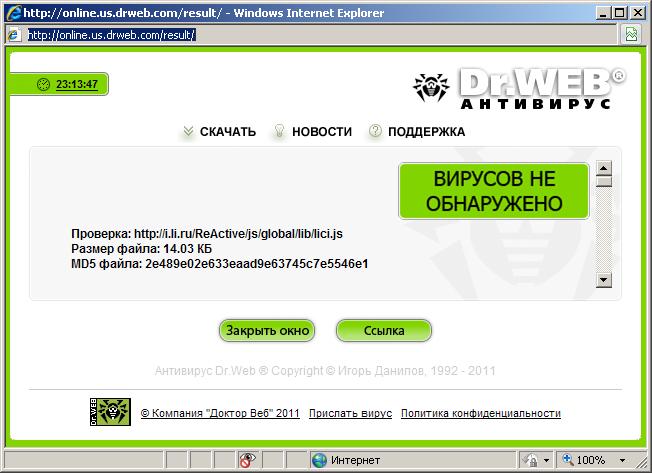

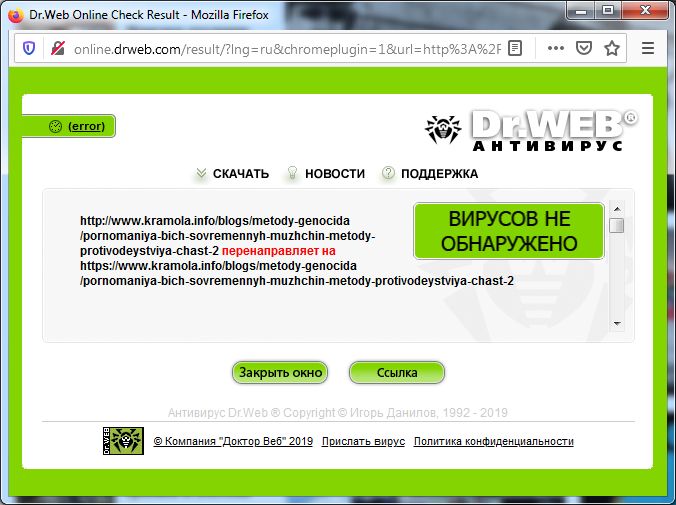

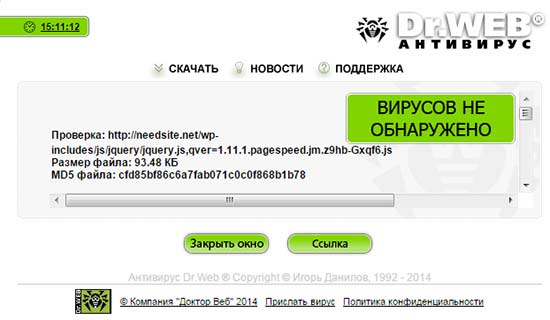

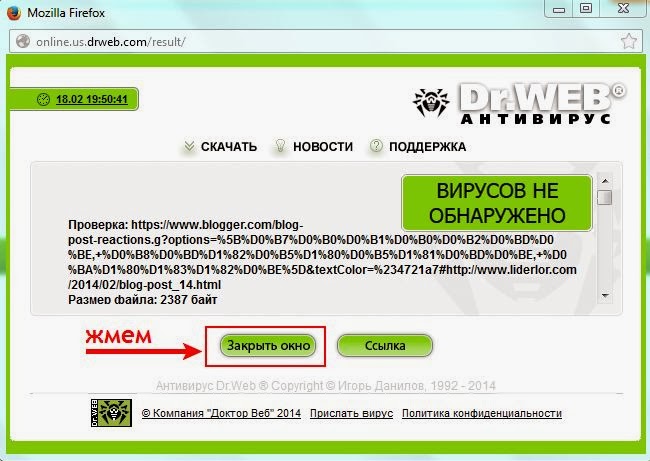

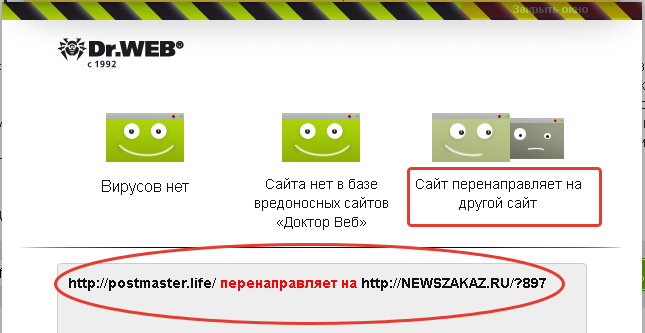

Создатели известных антивирусов также нередко предоставляют возможность проверить онлайн ссылку на вирусы. Например, онлайн-сканер от компании Dr.Web, позволяет быстро определить содержание вредоносного кода или вирусов по указанной ссылке. После проведения проверки ее результаты отображаются в отдельном окне. Можно выявить, какие именно части кода были подвергнуты проверке. Каждый скрипт будет содержать в описании свой размер, контрольную сумму MD5 и результат сканирования.

После проведения проверки ее результаты отображаются в отдельном окне. Можно выявить, какие именно части кода были подвергнуты проверке. Каждый скрипт будет содержать в описании свой размер, контрольную сумму MD5 и результат сканирования.

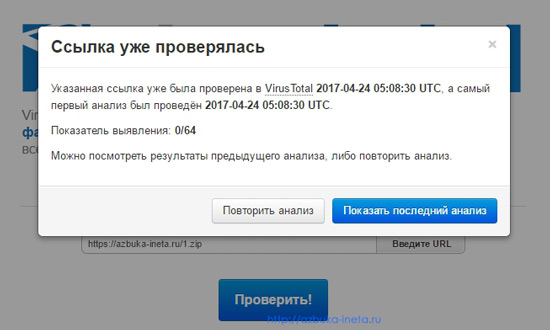

Среди зарубежных сервисов, позволяющих проверить те или иные сайты на вредоносность, одним из наиболее популярных является virustotal.com. Для запуска проверки нужно перейти на вкладку с названием Submit URL. В ходе анализа содержимого сайта используются крупнейшие антивирусные базы от лучших поставщиков (Kaspersky, NOD32 и др.). Затем в таблице с названиями антивирусных баз, их версиями, датами последних обновлений выводятся результаты сканирования. Конечно, нельзя на 100 % полагаться на результаты онлайн проверок на вирусы. Ведь нередки случаи, когда вполне безобидные коды по определенным антивирусным базам оцениваются как потенциально опасные. Поэтому в спорных случаях для оценки опасности сайта можно использовать и другие средства.

Как проверить файл на вирус в онлайн-режиме

Здравствуйте! Вопрос. Установил антивирусный сканер SpyHunter и он нашёл в моей операционной системе одну угрозу, которая находится по адресу:

Установил антивирусный сканер SpyHunter и он нашёл в моей операционной системе одну угрозу, которая находится по адресу:

C:UsersSergeyAppDataLocalGoogleChromeUser DataDefaultWeb Data

Бесплатный антивирус Аваст при этом молчит.

Вы сами говорили, что перед тем, как удалять заражённые файлы, нужно их проверить на вирусы в онлайн-режиме. Как это можно сделать?

Как проверить файл на вирус в онлайн-режиме

Привет друзья! Если вы не на 100 % доверяете установленной на вашем компьютере антивирусной программе, то вы должны знать, что практически любой файл в операционной системе можно проверить на вирусы в онлайн-режиме. Для этого существуют специальные сервисы онлайн-проверки файлов на присутствие вредоносного кода. В сегодняшней статье я вас познакомлю с тремя самыми известными: VirusTotal, Kaspersky Online Scanner и Dr.Web ® online check. Пользоваться данными сервисами можно независимо от того, установлен в вашу операционную систему штатный антивирус или нет.

Если вы хотите проверить на вирусы системный файл, то он может быть скрытым, для его видимости войдите в «Параметры папок»->«Вид», затем снимите галочку с пункта: «Скрывать защищённые системные файлы (рекомендуется)», чуть ниже отметьте пункт «Показывать скрытые файлы и папки», затем нажмём «Применить» и «ОК».

VirusTotal

VirusTotal — известнейший сервис, осуществляющий проверку подозрительных файлов и ссылок (URL) на наличие всех типов вредоносных программ (обычных вирусов, троянов, руткитов, интернет-червей, рекламных модулей и шпионов (Adware and Spyware). На сайте VirusTotal ваш файл на вирусы будут проверять около пятидесяти самых известных антивирусных программ, поэтому вы должны быть уверены в результате.

Переходим по ссылке.

https://www.virustotal.com/

Жмём на кнопку «Выберите файл»

В открывшемся проводнике найдите интересующий вас файл и выделите его левой кнопкой мыши, затем нажмите на кнопку «Открыть»

(Щёлкните левой мышью для увеличения скриншота)

Жмём «Проверить»

Происходит загрузка файла на сервер virustotal. com.

com.

Начинается анализ нашего файла по базам всех известных антивирусных программ.

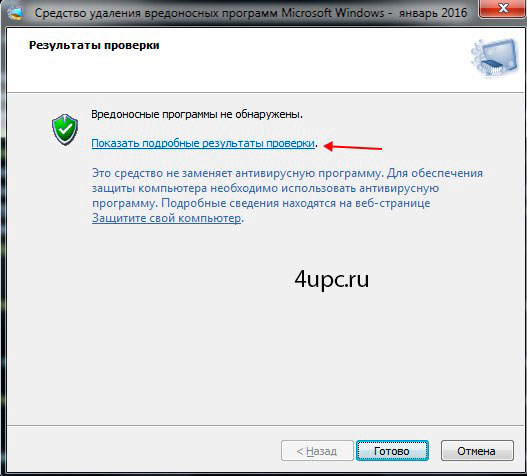

Итог проверки. «Показатель выявления заражения вирусами 0», то есть наш файл вирусом не является.

Если же показатель выявления будет значительным, то определённо файл является вредоносным.

Kaspersky Online Scanner

Сравнительно недавно появился Kaspersky Online Scanner, от знаменитого Касперского и он тоже поможет нам проверить любые файлы на вирусы.

Переходим по ссылке:

https://scan.kaspersky.ru/Home

Жмём на кнопку «Выбрать файл»

В открывшемся проводнике находим интересующий файл и выделяем его левой кнопкой мыши, затем жмём на кнопку «Открыть»

Если выходит сообщение «Файл чист», значит ваши опасения не оправданы.

Если выходит сообщение «Файл подозрителен», то стоит проверить его ещё на одном сайте.

Dr.Web ® online check

Dr.Web — известный и надёжный разработчик отечественного программного антивирусного ПО, так же имеет свой сервис проверки файлов на вирусы в онлайн-режиме.

Переходим по ссылке

https://online.drweb.com/

и жмём на кнопку «Выбрать файл»

В открывшемся проводнике находим подозрительный файл и выделяем его левой кнопкой мыши, затем жмём на кнопку «Открыть»

«Проверить»

«Вирусов не обнаружено». Значит файл чист.

А сообщение «Заражён», красноречиво говорит о вредоносности проверенного файла.

Друзья, если вам ещё известны какие-либо интересные сервисы проверки файлов на вирусы в онлайн-режиме, то поделитесь пожалуйста со всеми читателями в комментариях

Статьи по этой теме:

- Как проверить ссылку на вредоносность прямо в браузере не переходя по этой ссылке

- Hybrid Analysis — больше, чем просто сервис проверки файлов на вредоносность

- Как проверить компьютер на вирусы лечащей утилитой Dr.Web CureIt, а также с помощью диска спасения от Dr.Web

Метки к статье: Вирусы

методика лечения и настройка безопасности

Зараженный ресурс рассылает спам, вредит компьютерам ваших клиентов, портит выдачу в поисковых системах и т. д. Вы обязаны заботиться о его безопасности, если не хотите потерять клиентов, позиции и репутацию.

д. Вы обязаны заботиться о его безопасности, если не хотите потерять клиентов, позиции и репутацию.

Не знаете, что и как делать? Не проблема, эта статья снимет все вопросы и поможет разобраться в диагностировании, лечении и предотвращении заражения.

Как понять, что произошло заражение сайта

Самые популярные маркеры того, что с сайтом что-то идет не так:

- ресурс заблокирован антивирусом или интернет-браузером;

- произошли резкие изменения в статистических параметрах сервера или индексации поисковых систем;

- сайт находится в черном списке Google или другой базе нежелательных адресов;

- сайт не работает должным образом, выдаются ошибки, предупреждения;

- в коде сайта есть подозрительный текст.

Однако проверить свой сайт стоит в любом случае, даже если вы ничего из вышеперечисленного не замечали. Выдохнуть спокойно можно, когда подозрения на наличие вирусов на сайте не подтвердятся. Хотя нет, только после того, как примете превентивные меры защиты.

Наиболее частые источники или причины заражения

Основных причин и факторов, по которым ваш сайт может подхватить вирус и распространять его после этого по всему Интернету, не так и много. Ниже приведен список основных и наиболее встречающихся.

- использование вирусного ПО для кражи учетных данных, доступов от FTP, хостинга или панели управления сайтом;

- уязвимые компоненты в популярных CMS-платформах, например, Joomla, WordPress, Bitrix, osCommerce;

- брутфорс – взлом пароля перебором.

Теперь мы знаем, что сайт может быть заражен как по вашей вине, так и благодаря стараниям сторонних «доброжелателей». Самое время рассмотреть, пожалуй, главное – идентификацию проблемы и ее устранение.

Что и чем проверять, и как лечить

Есть несколько подходов по выявлению причины проблемы и также несколько советов по ее излечению. Как и в других сферах, нет 100% гарантии, что проверка одним способом поможет решить все косяки. Мы советуем для надежности использовать несколько методов.

- Автоматическая проверка на вирусы средствами хостинга. Конечно, данные модули не являются панацеей, но в большинстве случаев определят заражение и укажут проблемные файлы.

- Тестирование через программу Ai-bolit от revisium.com. Наиболее современная из всех существующих программ на данный момент. Она позволяет вычислить до 90% проблем. А там уже по факту обнаружения можно подбирать и метод исправления.

- Если в коде сайта вы заметили какие-то посторонние подозрительные символы, куски кода и т. д., можно пользоваться специальными PHP-скриптами. Например, Far от Secu.ru. Они помогут найти файлы, которые содержат эту маску. После обнаружения надо провести чистку файлов от найденного мусора. Но для данного метода нужны определенные знания в области программирования и файловой структуры сайта.

- Полезно также проверить загруженную копию сайта на своём компьютере при помощи антивируса, предназначенного для локального компьютера. Современные антивирусы имеют развитый эвристический модуль, который позволяет с легкостью выявить вредоносные коды, поражающие сайты. Наиболее популярный на данный момент – rescan.pro.

- Также можно проверить сайт через вебмастер Яндекса, Mail, Bing, Google. Если на сайте будет обнаружена подозрительная активность, в панели вебмастера появится соответствующее сообщение и общие рекомендации по дальнейшим действиям.

- Периодически проверяйте страницы вашего сайта в индексе поисковых систем и по сниппету смотрите на содержание (для большого сайта). Если сайт небольшой (до 50 страниц), можно посмотреть каждую из страниц в сохраненной копии. Также рекомендуем периодически проверять файл .htaccess на наличие постороннего кода, который отправляет пользователей и роботов на разные виды контента (клоакинг). По аналогичной схеме работает часть дорвеев, но только в этом случае пользователю показывается тот же контент, либо производится его 3хх редирект на нужную страницу злоумышленника. В этом случае проверьте правильный ответ сервера страницы, при необходимости устраните проблему, в результате которой отдается неверный ответ. Стоит добавить правила в robots.txt для закрытия от индексации ненужных вошедших в индекс страниц, если взлом произошел.

- Важно проверять и состав пользователей, которые зарегистрированы на сайте. В первую очередь проверяем имеющих права к редактированию сайта. Если есть посторонние пользователи, их удаляем, отключаем права на редактирование и производим поиск уязвимости, выясняя, каким образом данный пользователь был добавлен.

Когда проверили сайт, нашли проблемы и устранили их, необходимо сменить пароли ко всем аккаунтам (панели управления хостингом и CMS, FTP, SSH, и т. д.).

Как защитить сайт?

Как уже неоднократно говорилось выше, лучше предупредить заражение, чем потом его лечить и исправлять последствия. Поэтому настоятельно рекомендуем соблюдать следующие меры безопасности.

- Делайте резервные копии сайта. Желательно, чтобы период копирования был не менее 6 месяцев, т. к. при запущенной стадии заражения незатронутые вирусом файлы могут быть только в самых ранних версиях.

- Используйте криптостойкие пароли. Их желательно ежемесячно обновлять.

- Cкачивайте и устанавливайте актуальные версии ПО, регулярно их обновляйте. Своевременно устанавливайте все необходимые патчи, это поможет снизить риск атаки с использованием эксплойтов.

- Не будет лишней и установка плагинов или компонентов с защитными свойствами. Например, изменяющие адреса админки или блокирующие IP вредителей, которые пытаются подобрать пароль. Можно добавить двойную авторизацию с помощью файлов *.htpasswd, отключив ста

Fake Virus Screen — Файлы зашифрованы

Что случилось с этим компьютером?

Все ваши личные данные, фотографии, видео, рабочие файлы, включая вашу операционную систему, были зашифрованы, и к ним можно будет получить доступ снова, если вы заплатите выкуп. Вы не можете получить доступ ни к чему на этой машине, кроме этого экрана.

У вас есть один час на выплату приза, иначе вы больше не сможете их расшифровать. Выключение или перезагрузка компьютера также уничтожит ваши файлы.

Что вы можете сделать?

Возможно, вы ищете способ восстановить файлы, но не теряйте зря время. Мы используем нерушимое шифрование, поэтому никто не сможет восстановить ваши файлы без ключа дешифрования.

Вы можете приобрести ключ, используя один из перечисленных ниже способов оплаты. Вы получите код для вставки в поле ввода и нажмите Расшифровать . После этого вы должны восстановиться через пару минут.

Это законно?

Кто-то, у кого есть доступ к этому компьютеру, недавно установил одно из наших бесплатных приложений и согласился на шифрование файлов, приняв условия.Эта процедура абсолютно легальна, мы являемся сертифицированной и награжденной компанией, специализирующейся на компьютерных вирусах и краже цифровых данных. Мы отправим вам счет на оплату.

Как вы платите?

Мы предлагаем множество способов оплаты, чтобы сделать транзакцию простой и гладкой, чтобы вы остались довольными, но не вернулись к вам:

- Отправьте 399 долларов США + налог на сумму Monopoly Money на этот адрес:

ʞuɐɹԀ∀ʇsnſsIsᴉɥ┴ # GeekPrank - Отправьте комиссию с помощью PayDude :

just_a_prank @ dont-send-money-lol.com - Сейчас мы принимаем почек !

Позвоните сейчас, чтобы запросить трансплантацию почки: +1 804 TAKE MY KIDNEY

Проблемы все еще возникают

Не волнуйтесь, ваши файлы в безопасности и вам не нужно ничего платить.

Это была шутка 🙂

Вы можете вернуться к окну, нажав клавишу F11, или вернуться на домашнюю страницу, чтобы разыграть кого-нибудь.

Пошлите 399 долларов ⇒ Получите ключ ⇒ Вставьте ключ ниже ⇒ Нажмите «Расшифровать».

Ваш ключ: расшифровать

Интернет-сканер вирусов

Гэри Худ

- Дом

- Автоматический кликер для Runescape

Статьи

- Tesla Автопилот 2.0

- Olive Garden Initiatives

- Блокировать интернет-рекламу

- кликов или реклама отстой

- FreeBSD против Gentoo

- Попасть в список поисковых систем

- Смотри Рэмбо IV

- Не вижу Рэмбо V

- IE против Firefox против Opera

- Нелегальные иммигранты

- Интернет-фильтры расистские

- Джон Керри ненавидит войска

- Еврейское золото Кита

- Чистая аудио реклама — отстой

- Религиозный — Здесь не играют

- Рон Пол безумен

- Запуск от имени учетной записи root

- Прекратить проверку наличия вспышки

- Золотое руководство WoW

- Адрес счета-фактуры BitPay

- Хватит портить IMDb 250

Программы

- Заработок AdSense в Conky

- Нет доступа к аппаратным часам

- Исправление частоты обновления Diablo II

- Gaim Transparent Tray Icon

- Последний просмотренный сценарий для MIRC

- Linux Auto Typer

- MPlayerplug-in Looping Audio

- Neopets Auto Покупатель

- Защитить паролем любой файл

- Project Wonderful для Conky

- Снимите рекламный блок на AIM

- Установка Skulltag в Linux

- Решите кроссворды

- Проверка орфографии в Konversation

- Стильное исправление размера шрифта Google

- Неизвестный тип носителя в типе

- Perl Net :: исправление версии Oscar

- Google Plus Video Linux Fix

- Нет доступа к LSI WebBios

- Настройка NFS на Dragonfly BSD

- молот2 из свободного места

Веб-приложения

- Преобразование и сжатие аудио

- Преобразование и изменение размера изображения

- Поиск определений в словаре

- Валидатор сайтов HTML / CSS

- Конвертер HTML в BB код

- Перевернутая анимация переворачивания

- Интернет-сканер вирусов

Интерактивный

- Спор с женщиной

- Палач

- Заявление о приеме на работу Jewel-Osco

- Игра апельсинового дерева

- Рэмбо Камень, ножницы, бумага

- Непревзойденные крестики-нолики

Генераторы Myspace

- Генератор сообщений AIM Link

- Пора отказаться от Chrome

- Band Player Grabber

- Генератор окна комментариев

- Создать ссылку / Код изображения

- Пользовательский Flash MP3-плеер

- Генератор макетов

- Программа предварительного просмотра макета

- Меня поймали?

- Крикет

- Поиск музыкального видео

- Обзоры Myspace

Связаться

Электронная почта: admin @ garyshood.com

Обнаружено отсутствие связи между вирусами и клетками

Исследователи IGS, лаборатории геномной и структурной информации (CNRS / Университет Экс-Марсель), работающие в сотрудничестве с крупномасштабной биологической лабораторией (CEA / Inserm / Университет Гренобля-Альп), только что обнаружили два гигантских вируса, которые, с точки зрения количество генов, сравнимых с некоторыми эукариотами, микроорганизмами с ядросодержащими клетками. Два вируса, названные «Pandoravirus», чтобы отразить их форму амфор и загадочное генетическое содержание, не похожи ни на один вирус, обнаруженный ранее.Это исследование появилось на первой странице Science 19 июля 2013 г.

С открытием десять лет назад мимивируса, а совсем недавно — Megavirus chilensis , исследователи решили, что они достигли самых дальних уголков вирусного мира с точки зрения размера и генетической сложности. Обладая диаметром около микрометра и геномом, включающим более 1100 генов, эти гигантские вирусы, поражающие амебы из рода Acanthamoeba , уже в значительной степени вторглись в районы, ранее считавшиеся исключительной сферой существования бактерий.Для сравнения, обычные вирусы, такие как вирусы гриппа или СПИДа, содержат всего около десяти генов каждый.

В статье, опубликованной в журнале Science , исследователи объявили об открытии двух новых гигантских вирусов:

- Pandoravirus salinus, на побережье Чили

- Pandoravirus dulcis, в пресноводном пруду в Мельбурне, Австралия

Детальный анализ показал, что эти первые два Pandoravirus практически не имеют ничего общего с ранее охарактеризованными гигантскими вирусами.Более того, только очень небольшой процент (6%) белков, кодируемых Pandoravirus salinus , аналогичен тем, которые уже идентифицированы в других вирусах или клеточных организмах. С геномом такого размера Pandoravirus salinus только что продемонстрировал, что вирусы могут быть более сложными, чем некоторые эукариотические клетки. Еще одна необычная особенность пандоровирусов заключается в том, что у них нет гена, позволяющего им создавать белок, подобный белку капсида, который является основным строительным блоком традиционных вирусов.

Несмотря на все эти новые свойства, вирусы Пандоравируса обладают основными характеристиками других вирусов: они не содержат рибосомы, не производят энергию и не делятся.

Это новаторское исследование включало анализ протеома Pandoravirus salinus , который доказал, что составляющие его белки согласуются с белками, предсказанными последовательностью генома вируса. Таким образом, пандоравирусы используют универсальный генетический код, общий для всех живых организмов на планете.

Это показывает, сколько еще предстоит узнать о микроскопическом биоразнообразии, как только будут рассмотрены новые среды. Одновременное обнаружение двух экземпляров этого нового семейства вирусов в отложениях, расположенных на расстоянии 15000 км друг от друга, указывает на то, что пандоравирусы, которые до сих пор были полностью неизвестны, скорее всего, не являются редкостью.

Он окончательно ликвидирует разрыв между вирусами и клетками — разрыв, который был провозглашен догмой еще в 1950-х годах на заре современной вирусологии.

Это также предполагает, что клеточная жизнь могла возникнуть с гораздо большим разнообразием доклеточных форм, чем те, которые принято считать, поскольку новый гигантский вирус почти не имеет эквивалента среди трех известных доменов клеточной жизни, а именно эукариот (или эукариот), эубактерии и археи.

Ящик Пандоры могут открыть огромные вирусы: французское исследование

Дополнительная информация:

«Пандоровирусы: вирусы амебы с геномами до двух.5 мегабайт, достигающих паразитических эукариот ». Надеж Филипп, Матье Лежандр, Габриэль Дутр, Йоханн Кутэ, Оливье Пуаро, Магали Леско, Дефне Арслан, Виржини Зельцер, Лионель Берто, Кристоф Брюлей, Жером Гарин, Жан-Мишель Аверри. Наука . DOI: 10.1126 / science.1239181

Предоставлено

Commissariat a l’Energie Atomique (CEA)

Ссылка :

Pandoravirus: обнаружена недостающая связь между вирусами и клетками (14 октября 2013 г.)

получено 9 ноября 2020

с https: // физ.org / news / 2013-10-pandoravirus-link-viruses-cells.html

Этот документ защищен авторским правом. За исключением честных сделок с целью частного изучения или исследования, никакие

часть может быть воспроизведена без письменного разрешения. Контент предоставляется только в информационных целях.

Справка | NCBI Virus

Эта страница поможет вам начать работу.Он проведет вас по страницам ресурсов и объяснит доступные функции.

Что такое вирус NCBI?

Основные функции

Сравните вашу последовательность с последовательностями в базе данных вирусов NCBI, используя алгоритм NCBI BLAST. Учить больше.

Поиск, просмотр и загрузка последовательностей нуклеотидов и белков с использованием названия вируса или таксономической группы. Учить больше.

Быстрый доступ к общим наборам данных для всех вирусов, всех человеческих вирусов, бактериофагов или последовательностей, выпущенных за последний месяц.Учить больше.

Изучите массивные нормализованные наборы данных и определите тенденции данных. Учить больше.

В начало

Способы доступа к данным NCBI Virus

Выберите один из трех вариантов доступа к данным NCBI Virus.

Вариант 1:

Через меню навигации на вкладке Найти данные выберите одну из раскрывающихся ссылок:

Поиск по последовательности для использования специфичного для вирусов инструмента NCBI BLAST.Учить больше.

Поиск по вирусу для поиска последовательности вирусов на основе имени вируса или таксономии. Ведите больше.

Все вирусы , Вирусы человека , Бактериофаги , Новые последовательности (за один месяц) и Доступные последовательности SARS-CoV-2 для просмотра предварительно выбранных наборов данных. Учить больше.

Вариант 2:

К тем же функциям можно получить доступ через кнопки Поиск по последовательности и Поиск по вирусу , расположенный на домашней странице NCBI Virus.

Результаты можно просмотреть в табличной форме и дополнительно уточнить, задействовав различные атрибуты последовательности (метаданные) с помощью панели Уточнить результаты справа и добавив / удалив столбцы таблицы. Вы также можете загрузить результаты, выполнить множественное выравнивание последовательностей и построить филогенетические деревья на основе выбранных результатов.

Подробнее о таблице результатов поиска BLAST и результатах поиска на основе названий и таксономий вирусов можно узнать здесь.

В начало

Вариант 3:

Через NCBI Visual Data Dashboard с помощью кнопок статистики, расположенных в верхнем ряду панели.Учить больше.

Инструмент NCBI Virus BLAST ™

Инструмент NCBI Virus BLAST ™ обеспечивает быстрое понимание последовательностей запросов, представляя результаты BLASTn и BLASTp вместе с нормализованными метаданными, если они доступны. Эти атрибуты включают: источник изоляции, хозяин, страну, сбор и дату выпуска, а также таксономию и генетические атрибуты, такие как полнота, и названия сегментов или белков, если применимо. Нормализованные метаданные генерируются через внутренний конвейер обработки данных под руководством куратора, который сопоставляет атрибуты записи последовательности со стандартизованными словарями для обеспечения удобного для пользователя представления данных.

Сравните вашу последовательность с последовательностями в базе данных вирусов NCBI, используя алгоритм BLAST

Нажмите кнопку Искать по последовательности (или выберите эту опцию на вкладке навигации Найти данные вверху страницы).

Выберите вкладку Nucleotide или Protein . Вкладка Nucleotide позволяет выполнять поиск BLASTn (поиск по всем нуклеотидным последовательностям вируса NCBI). Вкладка Protein позволяет выполнять поиск BLASTp (поиск по всем последовательностям белков вируса NCBI).Узнайте больше о поиске BLAST ™ в NCBI BLAST Guide.

В NCBI Virus Поиск по последовательности Форма ввода введите последовательность доступа к последовательности NCBI в текстовом формате или в формате FASTA и нажмите Начать поиск .

Результаты поиска BLAST откроются в отдельном окне в табличном формате.

В начало

Для борьбы со вспышкой SARS-CoV-2 была создана база данных о взрывах Betacoronavirus.Он регулярно обновляется и включает все последовательности из рода Betacoronavirus.

Для поиска вашей последовательности в базе данных Betacoronavirus с помощью BLAST:

Нажмите кнопку Искать по последовательности (или выберите эту опцию на вкладке навигации Найти данные вверху страницы).

Выберите вкладку Nucleotide или Protein .

В NCBI Virus Поиск по последовательности Форма ввода введите последовательность доступа к последовательности NCBI в текстовом формате или в формате FASTA и нажмите кнопку Искать в актуальной базе данных Betacoronavirus .

Результаты поиска BLAST откроются в отдельном окне в табличном формате.

В начало

Сравнить результаты BLAST в табличной форме

Вкладка «Нуклеотиды» позволяет выполнять поиск BLASTN (с использованием Megablast — оптимизация для очень похожих последовательностей — поиск по всем нуклеотидным последовательностям вируса NCBI).

Вкладка «Белки» позволяет выполнять поиск по BLASTP (поиск по всем последовательностям белков вируса NCBI).Дополнительные сведения об алгоритмах BLAST см. В справочной документации NCBI BLAST.

В таблице результатов поиска BLAST вы можете сравнить результаты поиска в табличной форме, используя следующие сортируемые столбцы по умолчанию :

Accession — номер доступа NCBI последовательности базы данных вирусов NCBI. Образцы эталонной последовательности помечены меткой «RefSeq».

Дата выпуска — дата, когда последовательность была выпущена (публично опубликована) в GenBank или других базах данных INSDC.

Coverage — покрытие запроса.

Identity — наивысший процент идентичности из всех сопоставлений запроса и темы.

Вид — название вида вируса.

Длина — длина последовательности.

Geo Location — страна / регион сбора образцов вируса.

Host — хост изоляции вирусов (подробнее о сопоставлении словаря хоста изоляции). Если изолирующий хост неизвестен (поле / host в записи GenBank), но лабораторный хост присутствует (как указано в поле / lab_host записи GenBank), лабораторный хост будет присутствовать в столбце хоста результатов Таблица.Если можно сопоставить и хост изоляции, и хост лаборатории, только хост изоляции будет представлен в столбце host таблицы.

Дата сбора — дата сбора образца вируса.

Результаты

BLAST можно настроить путем добавления / удаления дополнительных столбцов из таблицы результатов в раскрывающемся меню Выбрать столбцы .

Дополнительные столбцы включают:

Score — общие баллы выравнивания (Total score) по всем сегментам выравнивания.

Род.

Семья.

Тип последовательности — полная / частичная / proviral / refseq, подробнее о типе последовательности читайте здесь.

Nuc completeness — нуклеотидная полнота (примечание: это предварительные данные, не всегда точные).

Генотип.

Сегмент — имя сегмента для сегментированных вирусов.

Авторы — авторы прислали последовательность.В столбце отображается только имя первого автора (например, Баранов П.В. и др. ). Чтобы получить полный список авторов, щелкните по порядковому номеру, при этом откроется подробное меню. Нажмите на регистрационный номер на панели подробностей, откроется страница GenBank Entrez со всей информацией, доступной для выбранной последовательности. Кроме того, вы можете использовать кнопку Загрузить с опцией формата CSV. Колонка «Авторы» в загруженной таблице будет содержать имена всех авторов, представивших каждую последовательность.

Публикации — ссылки на связанные с последовательностями публикации в PubMed.

Источник изоляции — источник изоляции последовательности подробнее об источнике изоляции читайте здесь.

BioSample — регистрационный номер NCBI BioSample.

Название GenBank.

По умолчанию количество строк, отображаемых в таблице результатов, равно 200. Вы можете изменить количество строк таблицы , выбрав количество результатов на странице (200, 100, 50 или 25) в меню Выбрать столбцы .

В начало

Просмотр результатов BLAST Alignment выбранных последовательностей

Для сравнения результатов поиска при попарном выравнивании:

Выберите последовательности для отображения.

Щелкните ссылку View BLAST Alignment of selected sequence results. Ссылка отображается в центре информационной панели, расположенной над таблицей результатов.

На новой странице будет показано графическое представление парных сопоставлений выбранных результатов BLAST с запросом, включенным в качестве ссылки с картой характеристик (если доступно) запроса вверху.

Подробнее об использовании средства просмотра выравнивания см. В документации NCBI Multiple Sequence Alignment Viewer.

В начало

Построение множественного выравнивания последовательностей выбранных результатов BLAST

Для построения множественного выравнивания последовательностей на основе выбранных результатов BLAST:

Множественное выравнивание последовательностей откроется на новой странице. Множественные выравнивания последовательностей рассчитаны с использованием MUSCLE.

Подробнее о том, как использовать средство просмотра выравнивания, см. В документации NCBI Multiple Sequence Alignment Viewer.

В начало

Построить филогенетическое дерево выбранных результатов BLAST

Чтобы построить филогенетическое дерево, чтобы увидеть отношения выбранных последовательностей:

Дерево будет рассчитано и доступно в средстве просмотра дерева на отдельной странице.

Для получения дополнительных сведений о средстве просмотра деревьев и его использовании см. Справочную документацию средства просмотра деревьев NCBI, расположенную здесь.

В начало

Уточнить табличные результаты BLAST с помощью фильтров:

1. Название или таксономия вируса

Чтобы ограничить результаты поиска определенной группой вирусов:

На странице результатов BLAST на панели Refine Results (левый верхний угол) щелкните Virus .

В текстовое поле вставьте или начните вводить одно название таксономии вируса или taxid (будут показаны только 5 верхних таксонов).

Выберите свой Taxid (идентификатор базы данных таксономии NCBI) во всплывающем меню.

Отфильтрованные результаты будут представлены в таблице результатов со следующими 5 столбцами с возможностью сортировки по умолчанию: принадлежность, охват, идентичность, виды, страна, хозяин, дата сбора.Дополнительные столбцы для отображения подключенных метаданных можно добавить через меню Customize Table . Последовательность запроса будет выделена в первом ряду таблицы.

В начало

2. Присоединение

Вы можете выполнить поиск конкретных образцов в таблице результатов, введя их в форму поиска в фильтре доступа. Результаты в таблице будут ограничены введенными инвентарными номерами.

В начало

3. Длина последовательности

Чтобы ограничить результаты определенной длиной последовательности, введите минимальную и максимальную длину в нуклеотидах (для поиска нуклеотидов) или аминокислотах (для поиска белка).

4. Тип последовательности

Все последовательности (нуклеотид или белок), доступные в ресурсе NCBI Virus, могут быть отфильтрованы на основе следующих типов последовательностей — GenBank и RefSeq .

GenBank Последовательности включают все последовательности, доступные в GenBank, за исключением RefSeqs.

Refseq отфильтрованные нуклеотидные последовательности включают все контрольные последовательности для выбранного вируса. Обратите внимание, что несколько RefSeq являются частичными геномами, согласно предложению Международного комитета по таксономии вирусов (ICTV).

5. Полнота нуклеотидов

Полные нуклеотидных последовательностей — фильтр для всех вирусных нуклеотидных последовательностей NCBI, где формат GenBank ASN.1 содержит следующие дескрипторы: descr / molinfo / completeteness = complete или в строке определения записи присутствует слово ‘complete’ (defline) .Он также включает полные справочные записи (RefSeqs).

Неполная последовательность нуклеотидов — фильтр для последовательностей, которые не являются полными в соответствии с определением выше.

Если выбрана вкладка Protein и применен фильтр типа Complete нуклеотидной последовательности, результаты будут включать все белки из полных геномов или отдельных полных сегментов в случае сегментированных вирусов.

6. Провирус

Provirus последовательностей — фильтр для последовательностей, имеющих квалификатор источника «/ proviral» в записи GenBank.

В начало

7. Географический регион

Фильтр Географический регион позволяет ввести интересующую страну в текстовом поле или выбрать интересующий континент (континенты). При выборе континента автоматически выбираются все страны этого континента.

Если щелкнуть стрелку рядом с названием континента, открывается дополнительное меню для выбора (отмены) выбора стран, принадлежащих интересующему континенту. Выбранные страны перечислены под названием континента.

Если выбран весь континент, название континента будет отображаться в поле для заметок ниже, указывая, что выбраны все страны для континента. Если выбрана хотя бы одна страна, соответствующий континент больше не отображается, а вместо этого под соответствующим континентом отображается табло для каждой выбранной страны. Поведение каждого континента не зависит от других континентов.

Выбор

можно отменить, щелкнув по дотам, при этом поддерживается несколько одновременных выборов.

В начало

8. Узел изоляции или таксономия

Введите имя хоста или таксид в текстовое поле, и будут предложены несколько терминов хоста (будут показаны только 20 верхних таксидов). Выберите желаемый термин хоста и нажмите , введите . Результаты будут ограничены последовательностями в базе данных с указанным термином хоста. Несколько хостов можно фильтровать одновременно, добавляя в фильтр дополнительные условия хоста.

Термины для изолированного хоста анализируются из поля источника / хоста в записи GenBank последовательности. Анализируемые термины сопоставляются со стандартизированным словарем, который был получен кураторами путем агрегирования множества терминов в файлах GenBank. Распространенные орфографические ошибки также включены в эту стратегию сопоставления. Например, «Accipter cooperii» отображается на «Accipiter cooperii».

Условия для узлов изоляции отображаются в столбце host таблицы результатов.В случае если источник изоляции неизвестен, но лабораторный хозяин присутствует (как указано в поле / lab_host записи GenBank)

Вирус Эпштейна-Барра, связанный с семью серьезными заболеваниями

На этом электронно-микроскопическом изображении двух вирионов вируса Эпштейна-Барра (вирусных частиц) показаны круглые капсиды — генетический материал, заключенный в белковые оболочки, — свободно окруженные мембранной оболочкой. Кредит: DOI: 10.1371 / journal.pbio.0030430.g001

В широкомасштабном исследовании, проведенном учеными из Cincinnati Children’s, сообщается, что вирус Эпштейна-Барра (EBV), наиболее известный тем, что вызывает мононуклеоз, также увеличивает для некоторых людей риск развития семи других серьезных заболеваний.

К этим заболеваниям относятся: системная красная волчанка (СКВ), рассеянный склероз (РС), ревматоидный артрит (РА), ювенильный идиопатический артрит (ЮИА), воспалительное заболевание кишечника (ВЗК), целиакия и диабет 1 типа. В совокупности эти семь болезней поражают почти 8 миллионов человек в США

.

Результаты исследования

опубликованы 12 апреля в журнале Nature Genetics .Проект возглавляли три ученых: Джон Харли, доктор медицинских наук, директор Центра аутоиммунной геномики и этиологии (CAGE) Детского центра Цинциннати и преподаватель Медицинского центра Цинциннати, штат Вирджиния; Леа Коттян, PhD, специалист по иммунобиологии CAGE; и Мэтью Вейраух, доктор философии, вычислительный биолог центра. Критический вклад был сделан Сяотином Ченом, доктором философии, и Марио Пуджато, доктором философии, оба также в CAGE.

Исследование показывает, что белок, продуцируемый вирусом Эпштейна-Барра, называемый EBNA2, связывается с несколькими участками генома человека, которые связаны с этими семью заболеваниями.

В целом, исследование проливает новый свет на то, как факторы окружающей среды, такие как вирусные или бактериальные инфекции, плохое питание, загрязнение окружающей среды или другие опасные воздействия, могут взаимодействовать с генетическим планом человека и иметь последствия, влияющие на болезнь.

«Теперь, используя геномные методы, которые не были доступны 10 лет назад, выясняется, что компоненты, производимые вирусом, взаимодействуют с ДНК человека в тех местах, где повышен генетический риск заболевания», — говорит Харли. «И не только от волчанки, но и от всех других болезней.«

Для изучения полного воздействия этого исследования могут потребоваться годы. Вот некоторые из первоначальных выводов:

Новые опасения по поводу «болезни поцелуев»

EBV — поразительно распространенный вирус. В США и других развитых странах более 90 процентов населения заражается к 20 годам. В менее развитых странах 90 процентов людей заражаются к 2 годам. После заражения вирус остается в людях на всю их жизнь.

Мононуклеоз, который вызывает недели крайней усталости, является наиболее частым заболеванием, вызываемым ВЭБ.Много лет назад Моно прозвали «болезнью поцелуев», потому что вирус распространяется в основном через контакт со слюной.

За прошедшие годы ученые связали ВЭБ с несколькими другими редкими заболеваниями, в том числе с некоторыми видами рака лимфатической системы. Харли, посвятивший большую часть своей карьеры изучению волчанки, много лет назад обнаружил возможную связь между волчанкой и ВЭБ. Эта работа включает в себя предложение механизмов, которые иммунная система использует в ответ на вирус, приводящий к волчанке, и демонстрацию того, что дети с волчанкой почти всегда инфицированы EBV.

Сегодняшнее исследование добавляет веса этим результатам волчанки и добавляет к списку еще шесть хорошо известных заболеваний.

«Это открытие, вероятно, является достаточно фундаментальным, чтобы побудить многих других ученых во всем мире пересмотреть этот вирус при этих заболеваниях», — говорит Харли. «Как следствие, и если предположить, что другие могут повторить наши открытия, это может привести к лечению, способам профилактики и способам предупреждения болезней, которых сейчас не существует». Пока не существует вакцины, которая предотвратила бы заражение EBV.

«Я думаю, что мы придумали действительно веское объяснение, чтобы побудить людей прилагать больше усилий», — говорит Коттян. «Некоторые вакцины против ВЭБ находятся в стадии разработки. Я думаю, что это исследование могло бы побудить их продвигаться вперед быстрее и с новыми усилиями».

Как ВЭБ захватывает нашу иммунную систему

Когда поражают вирусные и бактериальные инфекции, наш организм отвечает, заставляя В-клетки в нашей иммунной системе вырабатывать антитела для борьбы с захватчиками.Однако при заражении ВЭБ происходит нечто необычное.

Вирус EBV проникает в сами В-клетки, перепрограммирует их и берет на себя контроль над их функциями. Исследовательская группа Cincinnati Children’s обнаружила новый ключ к пониманию того, как вирус делает это, — процесс, в котором задействованы крошечные белки, называемые факторами транскрипции.

В нашем геноме задействовано около 1600 известных факторов транскрипции. Каждая ячейка использует их подмножество, чтобы стать тем, чем они являются, и реагировать на окружающую среду.Эти белки постоянно перемещаются по цепочкам нашей ДНК, включая и выключая определенные гены, чтобы клетки функционировали должным образом.

Предоставлено: Cincinnati Children’s

. Однако, когда факторы транскрипции изменяют то, что они делают, нормальные функции клетки также могут измениться, что может привести к болезни. Команда детей Цинциннати подозревает, что фактор транскрипции EBNA2 из EBV помогает изменить то, как работают инфицированные В-клетки, и как организм реагирует на эти инфицированные клетки.

Новая статья показывает, что семь, казалось бы, не связанных между собой болезненных состояний фактически имеют общий набор аномальных факторов транскрипции, на каждый из которых влияет белок EBNA2 из вируса Эпштейна-Барра. Когда эти связанные с EBNA2 кластеры факторов транскрипции присоединяются к одной части генетического кода, по-видимому, возрастает риск волчанки. Когда те же факторы транскрипции попадают в другую часть кода, риск рассеянного склероза, по-видимому, возрастает. И так далее.

«Обычно мы думаем о факторах транскрипции, которые регулируют экспрессию генов человека, как о человеческих», — говорит Коттян.«Но в этом случае, когда этот вирус заражает клетки, вирус создает свои собственные факторы транскрипции, и они находятся в геноме человека в вариантах риска волчанки (и в вариантах для других заболеваний), и мы подозреваем, что это увеличивает риск болезнь.»

Появляются новые возможности для улучшения лечения

Остается неясным, сколько случаев семи заболеваний, перечисленных в исследовании, можно связать с предшествующей инфекцией ВЭБ. Для получения надежных оценок потребуется больше геномных анализов с участием гораздо большего числа пациентов с этими заболеваниями.

«Воздействие вируса, вероятно, будет зависеть от заболевания», — говорит Харли. «Например, при волчанке и рассеянном склерозе на вирус может приходиться большой процент этих случаев. У нас нет представления о том, в какой степени вирус может играть важную роль в других заболеваниях, связанных с EBNA2».

Однако революционная идентификация специфических факторов транскрипции, связанных с инфекциями ВЭБ, открывает новые направления исследований, которые могут ускорить поиск способов лечения.

«Этот же набор персонажей является злодеем множества заболеваний, связанных с иммунитетом», — говорит Вейраух.«Они играют эту роль по-разному, и делают это в разных местах вашего генома, но это одни и те же зловещие персонажи. Так что, если бы мы могли разработать методы лечения, которые мешали бы им делать это, это помогло бы множеству болезней».

Ряд соединений — некоторые экспериментальные, некоторые одобренные в качестве лекарств от других состояний — уже известно, что они способны блокировать некоторые из факторов транскрипции высокого риска, перечисленных в статье, говорит Вейраух. Команды Cincinnati Children’s начали более глубокие исследования некоторых из этих соединений.

Результаты выходят далеко за рамки EBV

В то время как результаты, связанные с ВЭБ, касались более 60 человеческих белков, связанных с семью заболеваниями, исследовательская группа детей Цинциннати уже сделала огромный следующий шаг. Они применили те же аналитические методы, чтобы выявить связи между всеми 1600 известными факторами транскрипции и известными вариантами генов, связанных с более чем 200 заболеваниями.

Результаты этого массового перекрестного анализа также появляются в сегодняшнем исследовании.Были задокументированы интригующие ассоциации с 94 условиями.

«Наше исследование выявило потенциальные причины многих других заболеваний, включая рак груди», — говорит Харли. «Мы не можем следить за всем этим, но мы надеемся, что это сделают другие ученые».

После десятилетий исследований по выявлению причин волчанки, Харли говорит, что это исследование представляет собой наиболее важное открытие в его карьере. «Я был соавтором почти 500 статей. Эта одна важнее всех остальных вместе взятых.Это краеугольный камень карьеры в области медицинских исследований », — говорит он.

Программное обеспечение, лежащее в основе открытий, которые будут опубликованы

Для обнаружения и отслеживания активности этих факторов транскрипции потребовались годы работы с участием десятков лабораторных и компьютерных экспертов.

Проект требовал сбора огромных наборов генетических данных, а затем анализа всех генетических изменений, влияющих на активность вируса. Для этого потребовалось создать два новых алгоритма, названные RELI и MARIO, которые были разработаны в Cincinnati Children’s Weirauch и его коллегами.

И программные инструменты, и связанный с ними веб-сайт будут общедоступными.

«Мы сделаем все возможное, чтобы сделать доступным не только компьютерный код, но и все данные и все результаты», — говорит Вейраух. «Мы думаем, что это интересный подход, который может иметь последствия для многих заболеваний, поэтому мы связываемся с экспертами по различным заболеваниям, делимся результатами и выясняем, хотят ли они сотрудничать, чтобы следить за ними».

Исследование: вирус Эпштейна-Барра защищает от аутоиммунных заболеваний

Дополнительная информация:

Джон Б.Harley et al., Факторы транскрипции действуют в локусах болезни, при этом EBNA2 участвует в аутоиммунитетах, Nature Genetics (2018). DOI: 10.1038 / s41588-018-0102-3

Предоставлено

Медицинский центр детской больницы Цинциннати

Ссылка :

Вирус Эпштейна-Барра связан с семью серьезными заболеваниями (2018, 16 апреля)

получено 9 ноября 2020

из https: // medicalxpress.ru / news / 2018-04-epstein-barr-virus-connected-болезни.html

Этот документ защищен авторским правом. За исключением честных сделок с целью частного изучения или исследования, никакие

часть может быть воспроизведена без письменного разрешения. Контент предоставляется только в информационных целях.

Четыре способа заражения телефонов хакерами вирусами

Нетрудно определить, заражен ли ваш настольный компьютер вредоносным ПО — оно может замедляться, постоянно появляются рекламные объявления или уведомления о том, что вы выиграли приз, он неожиданно вылетает, вентилятор начинает шумно жужжать, а на вашем экране появляются незнакомые значки. рабочий стол.Но знаете ли вы, как проверить наличие вредоносных программ на телефонах Android?

Телефон, зараженный вредоносным ПО, ведет себя немного иначе. У вас может быть поврежденный телефон с вредоносным ПО, скрывающимся в тени, и вы, вероятно, даже не заметите. Нет вентилятора, панели задач, всплывающих окон или других симптомов, свидетельствующих о заражении.

Согласно нашему исследованию, количество вредоносных установочных пакетов вредоносных программ, обнаруженных на мобильных устройствах, более чем утроилось в 2016 году, что привело к почти 40 миллионам атак во всем мире.

Хотя вредоносное ПО для Android гораздо более распространено, это не значит, что вам не следует знать о вредоносном ПО для iOS. Вредоносное ПО поражает обе платформы и может иметь разрушительные последствия для предприятия. ИТ-администраторам важно знать, как избежать вредоносных программ для мобильных устройств и как лучше всего избавиться от вирусов на телефоне.

Как хакеры заражают телефоны вредоносным ПО

Киберпреступники, стремящиеся получить большую прибыль, сосредотачивают свои усилия на организациях и используют различные тактики, чтобы заразить максимальное количество корпоративных устройств своими разновидностями вредоносного ПО.

1. Зараженные приложения

Взломанные приложения — наиболее распространенная система доставки, используемая хакерами для передачи вредоносного ПО на устройства пользователей. Операторы вредоносных программ обычно выбирают популярные приложения для переупаковки или заражения, что увеличивает вероятность того, что жертвы загрузят их мошенническую версию. Однако иногда они будут предлагать совершенно новые приложения.

Зараженные приложения обычно находятся в сторонних магазинах приложений. Эти интернет-магазины, как правило, устанавливают полосы приема ниже, чем, например, в Google Play или App Store, что упрощает киберпреступникам размещение вредоносных приложений.Однако было несколько случаев обнаружения и удаления вредоносных приложений из официальных магазинов приложений, таких как удаление 250 поддельных приложений для iOS из App Store в 2015 году, но не раньше, чем они были загружены тысячами (а иногда и миллионами). раз невиновными пользователями.

2. Вредоносная реклама

Вредоносная реклама — это практика внедрения вредоносного ПО в законные рекламные сети в Интернете для нацеливания на широкий спектр конечных пользователей. Объявления выглядят совершенно нормально и появляются во многих приложениях и на веб-страницах.

Как только пользователь нажимает на объявление, его устройство немедленно заражается вредоносной программой. Например, некоторые более агрессивные вредоносные объявления занимают весь экран устройства, пока пользователь просматривает веб-страницы. Столкнувшись с этой ситуацией, многие пользователи первым делом прикоснутся к экрану и запустят вредоносную загрузку.

3. Мошенничество

Мошенничество — это распространенный инструмент, используемый хакерами для заражения мобильных устройств вредоносным ПО. Они полагаются на перенаправление пользователя на вредоносную веб-страницу либо через веб-перенаправление, либо через всплывающий экран.В более целенаправленных случаях ссылка на зараженную страницу отправляется непосредственно человеку в электронном письме или текстовом сообщении.

Когда пользователь попадает на зараженный сайт, код на странице автоматически запускает загрузку вредоносного ПО. Веб-сайт обычно замаскирован под легальный вид, чтобы пользователи могли принять файл на свои устройства.

4. Напрямую к устройству

Вероятно, самый распространенный метод заражения в стиле Джеймса Бонда, прямой на устройство, требует, чтобы хакер действительно коснулся телефона, чтобы установить вредоносное ПО.Обычно это включает в себя подключение устройства к компьютеру и прямую загрузку на него вредоносного программного обеспечения (также известное как загрузка неопубликованных приложений).

Как бы неправдоподобно это ни звучало, так происходит множество громких атак. Известно, что небольшие группы хакеров проводят чрезвычайно целенаправленные атаки на высокопоставленных лиц, заражая телефоны, когда те оставляют их без присмотра.

Типы мобильных вредоносных программ

В то время как вредоносные программы для Android еще не достигли того же масштаба, что и вредоносные программы для настольных компьютеров, появляется все больше вредоносных программ для мобильных устройств, предназначенных для атак на функции и уязвимости смартфонов.

Мобильное вредоносное ПО на телефонах Android или любых других устройствах можно разделить не менее чем на семь основных типов. Об этих категориях важно помнить, что многие варианты вредоносного ПО не попадают только в одну из них. Говоря о категории, эксперты имеют в виду основные функции вредоносного ПО.

По мере того, как хакеры становятся более умными, начали появляться варианты вредоносных программ, и многие теперь выполняют более одной функции.

A вариант, например, может считаться трояном, но при этом попадает в категорию программ-вымогателей.Вредоносная программа, которая запускает устройство (вредоносное ПО), также может украсть учетные данные банка (вредоносное ПО для банкиров).

Вот некоторые из самых популярных на сегодняшний день типов мобильных вредоносных программ:

- Рекламное ПО — показывает пользователю частую рекламу в виде всплывающих окон, иногда приводя к непреднамеренному перенаправлению пользователей на веб-страницы или приложения.

- Банковское вредоносное ПО — пытается украсть банковские данные пользователей без их ведома

- Программа-вымогатель — требует от пользователей денег и взамен обещает освободить файлы или функциональные возможности устройств, находящихся в «заложниках».

- Укоренение вредоносного ПО — «укореняет» устройство, фактически разблокируя операционную систему и получая повышенные привилегии

- Вредоносное ПО для SMS — манипулирует устройствами для отправки и перехвата текстовых сообщений, в результате чего взимается плата за SMS.Пользователь обычно не знает об активности

- Шпионское ПО — отслеживает и записывает информацию о действиях пользователей на их устройствах без их ведома или разрешения

- Троянец — скрывается внутри, казалось бы, невинного, законного программного обеспечения

Как удалить вирус с Android

В Интернете гораздо больше информации об удалении вирусов для Android, чем для iOS, что упрощает поиск способов его обнаружения.Вы можете обнаружить, что на вашем телефоне есть вредоносное ПО, используя, например, онлайн-сканирование вредоносных программ для Android или детектор рекламного ПО для Android, но знаете ли вы, как остановить вирус на своем телефоне? Вот несколько простых шагов, которые вы можете предпринять, чтобы удалить вирусы или вредоносное ПО с вашего устройства Android.

Удалите вредоносное приложение, зайдя в меню настроек. Затем нажмите «Приложения» или «Диспетчер приложений». Затем коснитесь приложения, которое хотите удалить, выберите «Очистить кеш», затем выберите «Очистить данные», а затем выберите «Удалить».