Алгоритмы майнинга и шифрования криптовалют

В каждой криптовалюте используется свой определенный алгоритм шифрования, и именно его расшифрововает майнинговое оборудование, обеспечивая функционирование блокчейна, обработку транзакций и получая за это вознаграждение в виде монет определенной криптовалюты.

Навигация по материалу:

Что такое алгоритм шифрования криптовалют?

Алгоритмы криптовалют — это набор специфических криптографических механизмов и правил, которые шифруют цифровую валюту. Майнеры при помощи специального оборудования расшифровывают алгоритм конкретной криптовалюты — этот процесс заключается в поиске хеша.

Как только будет найден правильный хеш, то в блокчейне генерируется новый блок, в котором хранится информация о транзакциях, хеше предыдущего блока, сумме полученного майнером вознаграждения и т.д.

Процесс дешифрования (добычи монет) превращает набор случайных данных в упорядоченную систематизированную информацию, которая впоследствии записывается в блокчейн.

Сегодня насчитывается несколько десятков алгоритмов криптовалют. Некоторые алгоритмы более популярны и используются для нескольких разных криптовалют (блокчейнов).

Наиболее популярные криптографические алгоритмы шифрования на сегодняшний деть это: DaggerHashimoto, Scrypt, SHA256, ScryptNf, X11, X13, Keccak, X15, Nist5, NeoScrypt, Lyra2RE, WhirlpoolX, Qubit, Quark, Axiom, Lyra2REv2, ScryptJaneNf16, Blake256r8, Blake256r14, Blake256r8vnl, Hodl, Decred, CryptoNight, Skunk, Lbry, Equihash, Pascal, X11Gost, Sia, Blake2s.

Как видите список алгоритмов весьма велик, мы расскажем подробнее о самых востребованных и надежных из них:

- SHA256 – именно на этом алгоритме построен классический биткоин, для работы с ним видеокарт уже давно не достаточно, так как для него наши братья-китайцы изобрели специальное оборудование – АСИКи (от английской аббревиатуры ASIC (application specific integrated circuit – интегральная схема специального назначения). На этом же алгоритме основано и множество копирующих биткоин криптовалют, например, недавно появившийся BitcoinCash.

- Scrypt – на этом алгоритме работает «цифровое серебро» — Litecoin. В своё время этот алгоритм был отличной альтернативой, когда АСИКи были разработаны только для SHA256. Но времена идут, появились Scrypt-ASIC и этот алгоритм большинству майнеров тоже недоступен.

- Ethash (DaggerHashimoto) – алгоритм шифрования, нашедший применение в криптовалюте Ethereum. Для эффективной работы требуется иметь видеокарты с большим объемом ОЗУ и желательно на основе микропроцессоров AMD, хотя и Nvidia 10-й серии неплохо справляется с DaggerHashimoto.

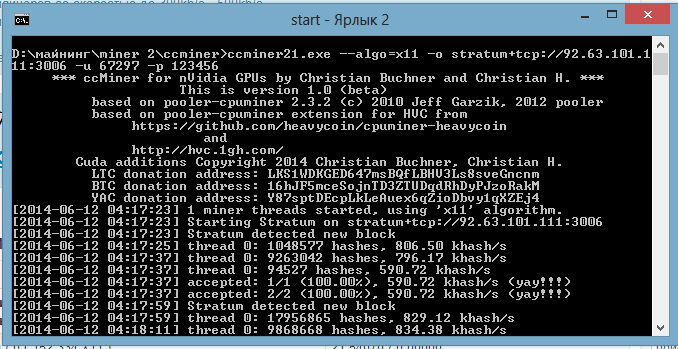

- X11 – применяется в монетке Dash, доступен для современных видеокарт. Однако в конце 2017 — начале 2018, появились первые партии ASIC-майнеров для Dash.

- Decred – модификация алгоритма Blake256, применяется в криптомонете Decred. Можно майнить на видеокартах. Майнинг Decred чаще всего запускается параллельно с DaggerHashimoto на программе Claymore’s Dual Miner.

- CryptoNight – на основе данного алгоритма работает Monero. Алгоритм примечателен тем, что относительно неплохо вычисляется на процессорах. Конкретно в данную минуту процессор Intel Xeon E3 даёт мне около четверти доллара в сутки (сопоставимые цифры и для Intel Core I7). Смешной заработок, но у криптоинвестора любая машина должна майнить хотя бы в фоновом режиме.

- Equihash – лежит в основе валюты Zcash, довольно популярной в наше время среди майнеров на видеокартах, в силу того что сложность сети Ethereum (лидера у GPU майнеров) сильно возросла.

- X11Gost – алгоритм лежит в основе криптомонеты Sibcoin, которая еще называется «Сибирский Червонец». По сути это форк, российский аналог валюты Dash. Не буду вдаваться в криптографию, но отмечу, что в основе алгоритма лежит хеш-функция в соответствии с ГОСТ Р 34.11-2012.

Расширенная таблица алгоритмами шифрования криптовалют

В этой таблице мы перечислили все значимые алгоритмы для майнинга криптовалют, с годом их выхода и кратким описанием:

| Наименование | Год | Тикер | Алгоритм | Ключевые особенности |

|---|---|---|---|---|

| Bitcoin | 2009 | BTC | SHA-256 | Флагман цифровых валют признан тысячью и одним правосубьектом даже Евросоюзом |

| Ethereum | 2015 | ETH | Dagger-Hashimoto | Идея создание вычислительных мощностей для возможности реализации практически любого цифрового проекта |

| Steemit | 2016 | STEEM | SHA-256 | Мультимедийный контент может быть встроен с других веб-хостов. |

| Ripple | 2013 | XRP | ECDSA | Валюта созданная для банков, чтобы быстрее и защищеннее совершать транзакции |

| DigiByte | 2014 | DGB | SHA256 | Разработана для устранения слабых мест Bitcoin & Litecoin |

| Monero | 2014 | XMR | CryptoNight | Предназначенная для анонимных денежных транзакций |

| Siacoin | 2015 | SC | blake2b | Главная идея хранение данных |

| Litecoin | 2011 | LTC | Scrypt | Litecoin по большому счету клон Биткоин, только быстрее транзакции проходят |

| EthereumClassic | 2015 | ETC | Dagger-Hashimoto | В принципе тот же эфир просто ребята чего-то не поделили и разделились, но стоит гораздо дешевле |

| Dogecoin | 2013 | DOGE | Scrypt | Полностью скопированный алгоритм с Litecoin с некоторыми изменениями. Популярность обусловлена большими вложениями в рекламу и символом-картинкой с изображением знаменитой собаки известным и почитаемым в узких кругах |

| NEM | 2015 | XEM | blockchain | есть сервис нотариального заверения плюс позволяет вам осуществлять мгновенные платежи и денежные переводы по всему миру, не опасаясь высоких комиссий. Все кошельки надежно защищены и исключают шанс несанкционированного доступа. |

| Syscoin | 2014 | SYS | Scrypt | Имеет необычный алгоритм шифрования и ориентирован на децентрализованную торговлю. Syscoin — это не криптовалюта плюс платформа, это платформа, встроенная в криптовалюту. |

| Augur | 2015 | REP | Smart contract | Augur использует мощностя для прогнозирования финансовых рынков |

| Dash | 2014 | DASH | X11 | Позволяет почти полностью исключить отслеживание отправителя. По желанию пользователя можно не использовать и проводить трензакции напрямую. |

| ByteCoin | 2012 | BCN | CryptoNight | Ззащищает деньги пользователя самыми безопасными и современными криптографическими алгоритмами. Их невозможно взломать. Сама попытка взлома потребует огромного количества дорогостоящей электроэнергии и вычислительной мощности суперкомпьютера. Вы единственный, кто может получить доступ к вашему кошельку. По крайней мере так утверждают разработчики |

| BelaCoin | 2014 | BELA | Scrypt | Позволяет вам получать оплату за фотографии, которые вы публикуете |

| lbryCoin | 2016 | LBC | LBRY | С помощью lbry пользователи могут создавать и делиться своим контентом, таким как музыка, фильмы, живопись и т.д. В процессе загрузки контента на платформу пользователь может требовать плату за доступ |

| Radium | 2015 | RADS | Smartchain | Цель — задействовать возможности блокчейна для предоставления различных 100% децентрализованных сервисов. |

| Decred | 2015 | DCR | Blake256 | По сути это гибридная proof-of-work proof-of-stake (PoW/PoS) консенсусная система, которая направлена на баланс между PoW майнерами и PoS избирателями что бы создать более надежное понятие консенсуса |

| Einsteinium | 2014 | EMC2 | Scrypt | Наподобие kickstarter только для научных проектов |

| Gridcoin | 2013 | GRC | BOINC | система, которая путем объединения вычислительных мощностей помогает решать задачи в медицине, биологии, математике, климатологии, астрофизике и других науках |

| VertCoin | 2014 | VTC | Lyra2RE | Позиционирует себя как форк полностью защищенный от ASIC майнеров. Выступает против монополизации майнинга. |

| Dashcoin | 2014 | DSH | CryptoNight | Анонимная криптовалюта следующего поколения так как сетевой код всегда обновляется с минимальными затратами на разработку и близкими к 0% ошибками протоколов |

| Potcoin | 2014 | POT | Scrypt | Представляет легальную индустрию марихуаны |

| Peercoin | 2012 | PPC | SHA-256 | Интересен возможностью получения монет не только майнингом видеокарты, но еще и генерацией новых монет — монетами уже имеющимися в кошельке |

| Namecoin | 2011 | NMC | SHA-256 | Главным применением Namecoin является цензура-устойчивый домен верхнего уровня .bit, который функционально похож на .com или .net домены, но не зависит от ICANN, главного руководящего органа для доменных имен. |

| Nautiluscoin | 2014 | NAUT | NXT | Цель — доказать, что электронные валюты могут быть хорошим классом инвестиционных активов. |

| Expanse | 2015 | EXP | Dagger-Hashimoto | Идея состоит в том, чтобы использовать новейшую технологию blockchain для создания всего, что может представить сообщество и команда, используя децентрализованную автономную организацию с самофинансируемым дизайном, чтобы сохранить ее по-настоящему децентрализованной |

| PinkCoin | 2014 | PINK | X11 | Валюта созданна на базе платформы Ethereum и обеспеченна фиксированным активом цветных бриллиантов |

| FoldingCoin | 2014 | FLDC | Stanford Folding | Использует ваш компьютер для моделирования процесса сворачивания белков в теле человека. Результаты полученные в этом исследовании будут использованные на изготовление и получение новых медицинских препаратов, способов лечение а также возможно с вашей помощью будут открыты новые открытия в медицине и исследовании белка в частности, а также лечение смертельно-опасных заболеваний |

| Navcoin | 2014 | NAV | X13 | При дополнительном использовании NAVTech и Tor вы можете защитить свою личность при совершении частных покупок в Интернете. |

| ViaCoin | 2014 | VIA | Scrypt | |

| DNotes | 2014 | NOTE | Scrypt | DNotes — peer-to-peer децентрализованная криптовалюта, передаваемая через Интернет, которая позволяет осуществлять мгновенную оплату любому человеку в мире. Это быстро и безопасно с минимальной комиссией как утверждают разработчики |

| Vcash | 2014 | XVC | Blake256 | Vcash был спроектирован как инновационный и перспективный. Он предотвращает подслушивание и цензуру, способствует децентрализованным, энергоэффективным и мгновенным сетевым транзакциям. |

Алгоритмы шифрования и криптовалюты

Ниже мы подробно рассмотрим самые популярные алгоритмы шифрования криптовалют, а также монеты, которые работают на них.

SHA-256

SHA-256 — это безопасный алгоритм шифрования, который приобрел популярность после его использования в коде биткоина. Аббревиатура SHA — это Secure Hash Algorithm, а 256 означает, что алгоритм криптовалюты генерирует 256-битный хеш, т.е. строку (дайджест) размером 256 бит. Хешрейт для криптовалют, работающих на основе SHA-256, вычисляется в единицах Gigahash в секунду (GH/s). На создание блока уходит от шести до десяти минут.

Особенности

Алгоритм SHA-256 был изобретен Агентством Национальной Безопасности США в 2001 году. Он входит в семейство алгоритмов SHA и сейчас является единственным алгоритмом криптовалют из данного семейства, который прошел тест на устойчивость к таким видам атак как нахождение коллизий и нахождение прообраза, что имеет решающее решение для безопасности криптовалют, работающих на основе данного алгоритма.

Помимо криптовалют, SHA-256 также широко используется в некоторых других технологиях.

Например, работа протоколов безопасности, таких как TLS, SSL, PGP, SSH, построена на SHA-256.

В 2009 году, когда Bitcoin был известен лишь очень ограниченному кругу людей, для майнинга использовали обычные компьютеры, которые производили вычисления при помощи центрального процессора. Позже начали применять более мощные графические процессоры.

Однако сейчас, когда популярность биткоина просто огромная, экономически выгодным стало использование лишь ASIC-майнеров — специальных устройств, обладающих большой вычислительной мощностью.

Монеты алгоритма SHA-256

На алгоритме SHA-256 работает Bitcoin, а также ряд других криптовалют, которые в основном являются форками биткоина.

Криптовалюты алгоритма SHA-256:

- Bitcoin (BTC).

- Bitcoin Cash (BCH).

- Bitcoin SV (BSV).

- Emercoin (EMC).

- Namecoin (NMC).

- Peercoin (PPC).

- BitcoinDark (BTCD).

- Litecoin Cash (LCC).

Equihash

Equihash — это анонимный алгоритм криптовалют, увидивший свет в 2016 году. Первой криптовалютой, которая использовала Equihash в качестве базы, была Zcash. Создание блоков занимает 150 секунд, а хешрейт измеряется в Megahash в секунду (MH/s). В основе данного алгоритма лежит хеш-функция, которая построена на принципе «Парадокса дней рождений» — это математическая закономерность, которая используется для расчета вероятности. Правило гласит:

Если в комнате находится 23 человека, то вероятность того, что день рождения как минимум двух из них приходится на один и тот же день, составляет 50%. Исходя из этой закономерности, вероятность нахождения числа nonce в процессе майнинга равняется 2, вознесенное в степень N и разделенное на 2.

Особенности

Этот алгоритм криптовалют был разработан Александром Бирюковым и Дмитрием Ховратовичом — учеными Университета Люксембурга, которые входят в исследовательскую группу CryptoLUX. В 2016 году разработка была представлена широкому круга.

Equihash требователен к объему оперативной памяти, а не к скорости обработки математических вычислений.

Это делает майнинг «айсикоустойчивым», а сеть более децентрализованной. Для майнинга криптовалют, работающих на Equihash, используются видеокарты, обладающие минимальным объемом памяти в 2 Гб. Самые лучшие результаты показало применение графических процессоров бренда NVidia.

Однако для майнинга Equihash также были разработаны устройства ASIC. Сегодня самыми популярными являются две модели: Antminer Z9 mini от Bitmain и A9 ZMaster от менее известной компании Innosilicon. В отличие от команды Monero, разработчики Zcash не предприняли никаких действий для защиты своей криптовалюты от централизации майнинга, а лишь высказали свое огорчение.

Монеты алгоритма Equihash

Самые популярные криптовалюты, работающие на алгоритме Equihash:

- Zcash (ZEC).

- Bitcoin Gold (BTG).

- Komodo (KMD).

- ZClassic (ZCL).

- ZenCash (ZEN).

- Bitcoin Private (BTCP).

Алгоритм Ethash (Dagger Hashimoto)

Ethash (Dagger Hashimoto) — это алгоритм криптовалют, разработанный специально для майнинга Ethereum. В основу работы данного алгоритма хеширования положены два разных алгоритма: Dagger, созданный Виталиком Бутериным, и Hashimoto (название состоит из слов hash, shift, and modulo), разработанный программистом Thaddeus Dryja. Хейшрейт алгоритма Ethash измеряется в Megahash в секунду (MH/s).

Особенности

Dagger — это алгоритм криптовалют, который предъявляет жесткие требования к памяти видеокарты. Принцип его работы похож на Scrypt, однако его производительность выше, особенно это заметно в условиях повышения сложности сети.

Но Dagger имеет некоторые уязвимости, поэтому он эффективен только в паре с Hashimoto.

Алгоритм Hashimoto работает с операциями ввода/вывода в особом режиме. В частности, он ограничивает скорость добычи, из-за того, что количество памяти для записывания и считывания информации не является бесконечным.

Hashimoto — это алгоритм криптовалют, который требует большой объем памяти, за счет чего не получается выполнить большое количество операций ввода/вывода, т.е. для расшифровки не получится использовать метод бесконечного подбора случайных значений. Это и являлось основной причиной того, почему устройства ASIC не подходили для майнинга Ethereum (об этом ниже).

Для майнинга монет, работающих на основе Ethash, используется вычислительная мощность GPU-процессоров (видеокарт). Наибольшую эффективность показали видеокарты бренда AMD. Однако и применение видеокарт Nvidia 10-й серии приносят неплохой профит майнерам.

Основное требование — это высокий показатель оперативной памяти, который постоянно увеличивается из-за роста сложности сети.

Как мы говорили выше, устройства ASIC не подходили для добычи монет, работающих на основе Ethash, однако все изменилось летом 2018 года, когда крупнейший китайский производитель майнеров Bitmain выпустил в продажу модель Innosilicon A10 ETHMaster, т.е. ASIC для Ethereum.

Монеты алгоритма Ethash

Изначально Ethash был создан для Ethereum, однако этот алгоритм также используют и другие монеты. Криптовалюты, в которых используется алгоритм Ethash:

- Ethereum (ETH).

- Ethereum Classic (ETC).

- Ubiq (UBQ).

- Expanse (EXP).

- Pirl (PIRL).

- Musicoin (MUSIC).

- QuarkChain (QKC).

Scrypt — это алгоритм майнинга криптовалют, который раньше был интересен многим одиночным майнерам в виду его устойчивости к так называемой «аппаратной атаке». Скорость создания блоков в блокчейне, работающем на базе Scrypt, составляет около 30 секунд. Хешрейт как и у Ethash измеряется в Megahash в секунду (MH/s). Scrypt, прежде всего, стал популярным благодаря его применению в криптовалюте Litecoin.

Особенности

История создания этого алгоритма началась с того, что вскоре стало ясно, что майнинг биткоина очень легко монополизировать, из-за того что простота функции SHA-256 позволяет автоматизировать процесс майнинга.

Поэтому основной задачей при создании Scrypt было усложнение механизма генерации блоков за счет повышенных требований к ресурсам, используемым для вычислительных операций. В частности, решающее значение имеет объем оперативной памяти (как и в Ethash), при этом требования к энергопотреблению и вычислительной мощности намного ниже чем в случае SHA-256.

Изначально для добычи криптовалют на основе Scrypt применялись центральные и графические процессоры, однако алгоритм не мог противостоять майнинг-корпорациям и в 2014 году был создан первый ASIC для Scrypt-монет.

В ответ на это криптоэнтузиасты создали усовершенствованный алгоритм под названием Scrypt-N, который впервые был применен в монете Vertcoin. Отличается он тем, что требования к оперативной памяти постоянно растут.

Монеты алгоритма Scrypt

Алгоритм майнинга Scrypt положен в основу работы следующих криптовалют:

Litecoin (LTC).

Dogecoin (DOGE).

Redcoin (RED).

Monacoin (MONA).

Viacoin (VIA).

Syscoin (SYS).

X11 — это алгоритм шифрования, в котором вместо одной функции используются одинадцать. Это означает, что данная технология может обеспечить высокую степень безопасности, ведь чтобы нанести вред системе, злоумышленнику придется взломать все 11 функций, а это очень маловероятно, потому что внесенные изменения будут видны уже после взлома первой функции, и у разработчиков будет масса времени защитить систему, прежде чем хакер дойдет до одиннадцатой функции.

Алгоритм криптовалют X11 был создан специально для майнинга Dash.

Особенности

Данный алгоритм шифрования был разработан создателем одной из топовых криптовалют (Dash, в прошлом Darkcoin) — Эваном Даффилдом. Все началось с того, что он хотел улучшить анонимность и взаимозаменяемость биткоина, однако сообщество не одобрило его идею. Тогда Эвану не оставалось ничего, кроме как создать свою собственную криптовалюту. По словам Даффилда на разработку ушли всего лишь одни выходные.

Еще одним достоинством X11 является то, что майнинг криптовалют, созданных на его основе, является очень экономным в плане потребления энергоресурсов. Следует сказать, что энергоэффективность — это всего лишь приятный «бонус», так как Эван не ставил за цель создать алгоритм, который бы не требовал больших энергозатрат. Данное свойство заметили майнеры.

Проведенные эксперименты показали, что добыча Dash на видеокартах потребляет на 30-50% меньше электроэнергии, чем майнинг Bitcoin на ASIC-устройствах.

Для добычи монет, которые работают на основе алгоритма X11, можно использовать не только GPU, но и CPU. Это один из немногих сегодня алгоритмов, который допускает майнинг на процессорах, что делает его привлекательным для одиночных майнеров и небольших компаний. Конечно, ASIC для добычи криптовалют на основе алгоритма X11 также существуют.

Как признался сам создатель X11, он не старался создать «айсикоустойчивый» алгоритм, однако он сделал все возможное, чтобы производителям пришлось «хорошенько потрудиться».

На данный момент X11 — не единственный в своем роде, который использует больше одной хеш-функции.

По его примеру были созданы другие алгоритмы, которые также построены на интеграции нескольких хеш-функций: X12, X13, X14, X14, X15, X16 и даже X17.

Однако X11 до сих пор является самым популярным и самым используемым.

Монеты алгоритма X11

На алгоритме криптовалют X11 созданы следующие монеты:

- Dash (DASH).

- Pura (PURA).

- Tao (XTO).

- Synergy (SNRG).

- Enigma (ENG).

- CannabisCoin (CANN).

CryptoNight

CryptoNight — это алгоритм для анонимных криптовалют, в основе которого лежат такие технологии как кольцевые подписи и одноразовые адреса. Он стал, прежде всего, известен благодаря криптовалюте Monero (XMR). Генерация блока занимает около 60 секунд.

Особенности

Применение CryptoNight позволяет создать конфиденциальную, защищенную и взаимозаменяемую цифровую валюту. Эти свойства достигаются благодаря применению протокола CryptoNote, который был создан в 2012 году блокчейн-разработчиком (или группой разработчиков) под псевдонимом Николас ван Саберхаген. До сих пор неизвестно, кто скрывается за этим именем.

Высокая степень анонимности алгоритма CryptoNight достигается благодаря использованию двух технологий:

Из-за того, что транзакции являются абсолютно анонимными, все монеты, построенной на алгоритме криптовалют CryptoNight, являются взаимозаменяемыми.

Это означает, что они не имеют «темного прошлого», как, например, Bitcoin, блокчейн которого позволяет отследить движение определенного коина и его участие в «грязных делах».

Еще одна очень важная особенность данного алгоритма состоит в том, что для майнинга наиболее эффективными является использование CPU в паре с GPU, хотя добыча только на центральном процессоре тоже дает положительные результаты. И, напротив, применение устройств ASIC является экономически невыгодным.

Секрет в том, что CryptoNight требовательный к оперативной памяти (для правильной работы нужно минимум 2 Гб), а не к скорости проведения математических вычислений, в чем сильны ASIC-майнеры.

Процесс поиска правильного nonce для генерации блока состоит в том, что CryptoNight создает рандомные блоки, которые хранит в памяти вычислительного устройства, а не отправляет непрерывные частые обращения к майнеру с целью проведения математических операций, как это происходит в случае использования алгоритма SHA-256 (используемого для Bitcoin).

Это позволяет построить более децентрализованную сеть и не допустить возникновения ситуации, когда больше половины хешрейта принадлежит одному узлу, и существует высокая вероятность проведения атаки 51%.

Для эффективного майнинга криптовалют, работающих на основе CryptoNight, стоит использовать центральные процессоры Intel Core поколений i5 и i7.

Также хорошие результаты показывает применение оборудования бренда Radeon HD (новые модели). Кроме того, для майнинга криптовалют на основе CryptoNight можно использовать ASIC-майнеры.

На данный момент для этого подходят такие модели: Antminer X3, Baikal Giant-N, PinIdea RR-200, DragonMint X1/X2.

Однако стоит отметить, что Monero каждый год вносит изменения в протокол, которые помогают защитить добычу монеты от использования ASIC. Но другие монеты, работающие на CryptoNight, например, Bytecoin, Aeon, без проблем добываются при помощи ASIC.

Монеты алгоритма CryptoNight

На анонимном алгоритме CryptoNight созданы следующие криптовалюты:

- Monero (XMR).

- Bytecoin (BCN).

- DigitalNote (XDN).

- Electroneum (ETN).

- Aeon (AEON).

- CryptoNoteCoin.

SHA-256 был первым алгоритмом шифрования, который нашел свое применение в криптовалютах. Однако он является далеко несовершенным, в виду низкой степени анонимности, конфиденциальности и взаимозаменяемости. Это послужило стимулом для создания более продвинутых криптографических алгоритмов.

Монополизация сферы майнинга из-за использования огромных ASIC-ферм — это еще одна проблема криптомира. Поэтому современные алгоритмы майнинга стремятся ограничить применение ASIC устройств для добычи новых монет.

Добиться этого удается путем установления высоких требований к оперативной памяти, а не к скорости вычислений, что актуально для SHA-256. Несмотря на то что для добычи большинства монет уже созданы ASIC, их использование не всегда является экономически выгодным и оправданным.

4.9

/

5

(

61

голос

)

The following two tabs change content below.

Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн.

Отказ от ответственности: все материалы на сайте Mining-Cryptocurrency.ru имеют исключительно информативные цели и не являются торговой рекомендацией или публичной офертой к покупке каких-либо криптовалют или осуществлению любых иных инвестиций и финансовых операций.

Майним Bitcoin с помощью бумаги и ручки / Хабр

В один прекрасный момент мне захотелось прикинуть, насколько быстро можно майнить биткойны вручную. Оказалось, что для майнинга используется хеширование SHA-256, а оно достаточно простое и может быть вычислено даже без компьютера. Само собой, процесс очень небыстрый и совершенно непрактичный. Но, пройдя все шаги на бумажке, можно хорошо разобраться в деталях работы алгоритма.

Один криптографический раунд

Майнинг

Ключевая часть всей системы безопасности биткойна — майнинг. Основная идея заключается в том, что майнеры группируют биткойн-транзакции в один блок, который уже подвергают хэшированию неисчислимое число для нахождения очень редкого значения хэша, подпадающего под специальные условия. Когда такое значение находится, блок считается смайненным и попадает в цепочку блоков. Само по себе хэширование не несёт никакой полезной цели кроме увеличения сложности поиска правильного блока. Таким образом, это одна из гарантий того, что никто в одиночку с любым существующим набором ресурсов не сможет взять под контроль всю систему. Подробнее про майнинг можно почитать в моей

прошлой статье

.

Криптографическая функция хэширования на вход получает блок с данными, а выдаёт небольшой, но непредсказуемый, выход. Она спроектирована так, что не существует быстрого способа получить нужный выход, и вы должны продолжать перебор пока не найдёте подходящее значение. Биткойн использует SHA-256 в качестве такой функции. Причём для усиления стойкости SHA-256 применяется к блоку дважды и называется уже двойным SHA-256.

В биткойне критерием валидности хэша является достаточное число нулей в его начале. [1] Найти такой хэш так же сложно, как, к примеру, найти номер машины или телефона, заканчивающийся на несколько нулей. Но, конечно, для хэша это экспоненциально сложнее. На текущий момент, правильный хэш должен содержать примерно 17 стартовых нулей, чему удовлетворяет только 1 из 1.4×1020. Если провести аналогию, то найти такое значение сложнее, чем обнаружить конкретную частичку среди всего песка на Земле.

На схеме ниже показан типичный блок в цепочке и его хэш. Желтым выделены байты, которые и участвуют в процессе хэширования. В данном примере хэш валиден и имеет достаточное число нулей в своём начале. Однако это нечастый случай, и обычно майнеру приходится перебирать значение поля nonce или других доступных для изменения данных.

Структура биткойн-блока

SHA-256

Алгоритм работает с данными, разбитыми на куски по 512 бит (64 байт), криптографически их смешивает и выдаёт 256-битный (32 байта) хэш. SHA-256 состоит из относительно простого раунда, повторяющегося 64 раза. Снизу, как раз, и показан такой раунд, принимающий на вход 8 4-байтовых слов — от A до H.

Один раунд SHA-256 для восьми входных слов A-H. Схема нарисована kockmeyer, CC BY-SA 3.0.

Синие блоки нелинейно перемешивают биты для усложнения криптографического анализа. Причём для еще большей надежности используются разные функции перемешивания (если вы сможете найти математическую лазейку для быстрого генерирования валидных хэшей, то возьмёте под контроль весь процесс майнинга биткойнов).

Функция большинства (Ma блок) побитово работает со словами A, B и C. Для каждой битовой позиции она возвращает 0, если большинство входных битов в этой позиции — нули, иначе вернёт 1.

Блок Σ0 циклически сдвигает A на 2 бита, затем исходное слово A циклически сдвигается на 13 бит, и, аналогично, на 22 бита. Получившиеся три сдвинутые версии A побитово складываются по модулю 2 (обычный xor, (A ror 2) xor (A ror 13) xor (A ror 22)).

Ch реализует функцию выбора. На каждой битовой позиции проверяется бит из E, если он равен единице, то на выход идёт бит из F с этой позиции, иначе бит из G. Таким образом, биты из F и G перемешиваются, исходя из значения E.

Σ1 по структуре аналогичен Σ0, но работает со словом E, а соответствующие сдвиговые константы — 6, 11 и 25.

Красные блоки выполняют 32-битное сложение, формируя новые значения для выходных слов A и E. Значение Wt генерируется на основе входных данных (это происходит в том участке алгоритма, который получает и обрабатывает хэшируемые данные. Он вне нашего рассмотрения). Kt — своя константа для каждого раунда. [2]

На схеме сверху заметно, что только A и E меняются за один криптографический раунд. Остальные слова не меняются, но сдвигаются на выходе — старое A превращается в выходное B, старое B — в новое C, и так далее. Хотя отдельный раунд алгоритма не сильно изменяет данные, но после 64 раундов, входная информация будет полностью зашифрованной. [3]

Майним вручную

На видео я показываю как можно пройти все описанные шаги с помощью ручки и бумаги. Я выполнил первый раунд хэширования для майнинга блока. Заняло это у меня 16 минут, 45 секунд.

Немного поясню что происходит: я записал слова от A до H в шестнадцатеричной форме, и под каждым сделал перевод в двоичный вид. Результат выполнения блока Ma находится под словом C, а значения A после сдвигов и сам выход Σ0 располагаются над строкой с A. Функция выбора появляется под G, и, наконец, соответствующие сдвинутые версии E и значение после блока Σ1 идут над строкой с E. В нижнем правом углу произвёл сложение, результат которого участвует в вычислении и нового A, и нового E (первые три красных блока суммирования). Справа сверху я рассчитал новое значение A, а посерёдке располагается уже расчет нового значения E. Все эти шаги обсуждались выше и легко могут быть отслежены на схеме.

Кроме того раунда, что показан в видео, я провёл еще один — последний 64-ый хэшируюший раунд для конкретного биткойн-блока. На фотографии значение хэша выделено желтым. Количество нулей подтверждает, что это валидный биткойн-хэш. Заметьте, что нули располагаются в конце хэша, а не в начале, как я писал ранее. Причина заключается в том, что биткойн, просто-напросто, переворачивает байты полученные SHA-256.

[4]

Последний раунд SHA-256, в результате которого виден успешно смайненный биткойн-блок

Что всё это значит для проектирования «железных» майнеров?

Каждый шаг в SHA-256 очень просто выглядит в цифровой логике — простые битовые операции и 32-битные суммирования (если вы когда-либо изучали схемотехнику, то, скорее всего, уже представили себе как это может выглядеть в железе). Поэтому ASIC-микросхемы реализуют SHA-256 очень эффективно, размещая параллельно сотни блоков исполнения SHA-256 раундов. Фотография ниже показывает микросхему для майнинга, которая может вычислять 2-3 миллиарда хэшей в секунду. На

Zeptobars

можно поглядеть больше фото.

Снимок кремниевого кристалла ASIC-микросхемы Bitfury, которая может майнить биткойны со скоростью в 2-3 гигахэшей в секунду. Картинка с Zeptobars. (CC BY 3.0)

В противоположность биткойну, Litecoin, Dogecoin и другие похожие альтернативные -coin системы используют алгоритм хэширования scrypt, в котором изначально заложена сложность реализации в железе. Этот алгоритм во время выполнения хранит в памяти 1024 разных значений хэша, а уже на выходе комбинирует их для получения конечного результата. Поэтому требуется куда больше памяти и схематики для вычисления scrypt-хэшей по сравнению с SHA-256-хэшами. Влияние изменения алгоритма хэширования наглядно видно при сравнении соответствующего аппаратного обеспечения для майнинга — версии под scrypt (Litecoin и прочие) в тысячи раз медленнее, чем версии под SHA-256 (биткойн).

Заключение

SHA-256 неожиданно оказался настолько простым, что может быть вычислен даже вручную (алгоритм на эллиптических кривых, который используется для подписи биткойн-транзакции, был бы куда более мучительным, так как содержит кучу перемножений 32-байтных чисел).16 раз (10 квадриллионов). Другой вопрос в стоимости энергии. Дешевым источником питания являются пончики по 23 цента за 200 килокалорий. Электроэнергия у меня стоит 15 центов за киловатт-час, что дешевле пончиков в 6.7 раз. В итоге, стоимость энергии в пересчете на хэш для меня, как человека-майнера, в 67 квадриллионов раз выше. Да-а-а, понятно, что я не ухвачу удачу за хвост ручным майнингом биткойнов, и это еще не учитывая стоимость бумаги и ручек!

Примечания и ссылки

1. На самом деле, важно не число лидирующих нулей в хэше, а то, что он должен быть меньше какого-то конкретного значения, которое зависит от

текущего уровня сложности системы

.

↑

2. Довольно занятно то, откуда пошли эти константы для SHA-256. Так как АНБ разрабатывало этот алгоритм и выбирало константы, то откуда нам знать, что они не подобрали специальные значения, чтобы быстрее ломать хэши? Дабы пресечь подобные спекуляции, начальные инициализирующие значения хэша взяты как квадратные корни из восьми первых простых чисел (первые 32 бита дробной части). А K

t

получены из кубических корней первых 64 простых чисел. Как видите, константы сгенерированы с помощью простых формул, поэтому можно доверять тому, что АНБ не придумало ничего хитрого (по крайней мере, в отношении констант).

↑

3. К моему сожалению, SHA-256 работает с блоками из 512 бит, а заголовок биткойн-блока больше. Поэтому необходим второй проход из 64 раундов хэширования. Кроме того, в биткойне используется двойной SHA-256. Таким образом, хэширование одного блока требует 192 раунда. Тем не менее, мы можем сократить это число, потому что процесс майнинга заключается в повторном хэшировании одного и того же блока, с небольшими изменениями поля «nonce» во второй половине блока. И тут возникает оптимизация за счет того, что мы можем использовать результат вычисления первых 512 бит блока повторно. В итоге, нам требуется только 128 раундов хэширования.

↑

4. Само собой, я не настолько невероятно удачлив, что нашёл сразу валидный хэш. Я начал хэширование блока, уже ранее смайнененного. Конкретно того, который уже упоминался в статье —

#286819

.

↑

5. Еще одна проблема с ручным майнингом заключается в том, что новые блоки майнятся примерно каждые 10 минут, поэтому даже если я успешно намайню блок, то он будет безнадежно устаревшим (сиротой, в терминах биткойна).

↑

Алгоритм Ethash / Хабр

Обзор алгоритма Ethash

В этой статье я расскажу про алгоритм Ethash, который используется для майнинга различных криптовалют, но главная из них это, конечно, Ethereum. Ethash — это Proof of Work (PoW) алгоритм, который является последней версией алгоритма Dagger-Hashimoto, хотя его больше нельзя назвать таковым, так как многие из исходных функций обоих алгоритмов были кардинально изменены.

Термин Proof of Work означает, что майнеры ищут решение (“nonce” или одноразовый номер), которое при хешировании выдаст значение меньше целевого порога, который предварительно задан. Из-за криптографического характера хеш-функции практически невозможно обратное вычисление одноразового номера (“nonce”), удовлетворяющего целевому пороговому пределу. Только если вручную перебирать все возможные варианты.

Алгоритм Dagger-Hashimoto был придуман путем соединения алгоритма Dagger — Виталика Бутерина (одного из основателей Ethereum) и алгоритма Hashimoto Thaddeus Dryja. Он создавался, для того чтобы затруднить майнинг для ASIC-оборудования (Application Specific Integrated Circuits), а также для того, чтобы была легкая проверка и полное хранение в цепочке.

Затруднение майнинга для ASIC-оборудования необходимо, чтобы дать возможность добывать монеты пользователям, у которых нет достаточного объема капитала для покупки таких устройств.

Многие знают, что в данный момент майнинг монет Bitcoin невозможен даже на очень мощном компьютере. Это вызвано тем, что существует большое количество майнинговых ферм, состоящих из ASIC-оборудования, и имеющие гораздо большие вычислительные мощности чем любой персональный компьютер. Именно этой ситуации старались избежать разработчики алгоритма Dagger-Hashimoto и, соответственно, Ethash.

Что же такое ASIC-устройство? Это специальное оборудование, которое создается на основе интегральных схем, специально разработанных для майнинга монет. Мощность такого устройства сравнима с общей мощностью нескольких самых продвинутых видеокарт, однако при этом энергопотребление значительно ниже.

Создание больших ферм на ASIC-оборудовании негативно влияет на блокчейн, так как значительно уменьшает уровень децентрализации. А децентрализация необходима для надежности криптовалюты. С помощью равномерной рассредоточенности узлов блокчейна и многократному дублированию файлов платформы, получается создать систему, которая будет невосприимчива к блокировке, удалению, изменению и хакерским атакам.

В итоге, появление ASIC-устройств вынудило пользователей, у которых нет достаточного капитала для их покупки, перестать майнить Bitcoin. По прогнозам некоторых аналитиков, в скором времени Bitcoin будут майнить только крупные ASIC-фермы, что приведет к централизации.

Как уже было сказано выше, алгоритм Ethash создавался с целью предотвратить появление ASIC-устройств для майнинга на этом алгоритме. Но в начале 2018 года компания Bitmain анонсировала выпуск первых ASIC-устройств для Ethash. Однако Ethereum решительно выступил против перспективы доминирования этих устройств в их сети, что привело к разговору о “брикетировании” этого оборудования. Брикетирование это технологическое обновление сети, которое делает аппаратное обеспечение бесполезным или даже сломанным, если оно подключено к сети. Из-за этого майнеры на таком оборудование были вынуждены скрыть свое присутствие и снизить мощность хеширования своих устройств. Также план Ethereum по переходу на технологию PoW/PoS (гибрид Proof of Work и Proof of Stake) c просто PoW делает разработку ASIC устройств для Ethash очень рискованным для производителей.

Принцип работы алгоритма Ethash

В основе Ethash лежит особый граф, состоящий из последовательных узлов. Граф можно представить в виде своеобразного дерева, обладающего большим числом ответвлений. Эта особенность заметно усложняет создание ASIC-устройств для работы с этим алгоритмом. Поэтому для майнинга монет, основанных на Ethash, можно применять лишь видеокарты.

В начале процесса майнинга на память видеокарт загружается специальный DAG файл. Размер этого файла постоянно увеличивается и чем больше существует криптовалюта, тем размер большое. Поэтому необходимо помнить, что чем объемнее DAG файл, тем более мощная видеокарта нужна для добычи этой криптовалюты.

Размер DAG-файла увеличивается каждый раз, когда создаются новые 30000 блоков. На данный момент размер DAG файла для Ethereum около 3,5 Гб. Это означает, что скоро видеокарты на 4 Гб не смогут заниматься майнингом этой монеты. Еще более печальная ситуация была у Ethereum classic, когда размер DAG приблизился к 3,96 Гб. В тот момент было принято решения уменьшить размер файла до ~2,5 Гб. Это было необходимо сделать, так как большая часть майнеров использовала видеокарты на 4 Гб и, соответственно, они бы не смогли майнить, что привело бы к централизации майнинга у крупных игроков и уменьшению надежности криптовалюты.

Теперь перейду к описанию алгоритма хэширования Ethash:

Процесс состоит из 6 основных этапов:

На вход алгоритму подается препроцессированый заголовок, полученный из последнего блока и “nonce”. “Nonce” число, выбранное случайным или псевдослучайным образом. Это подается на SHA-3 подобную функцию, которая создает 128 байтный микс.

Далее этот микс используется для того, чтобы определить какую 128-байтную страницу из DAG нужно извлечь.

Полученная страница сочетается с миксом с помощью специальной функции смешивания

2 и 3 шаг повторяется 64 раза

Полученный в итоге микс обрабатывается для получения более короткого 32-байтного дайджест микса.

В конце дайджест микс сравнивается с целевым порогом. Если дайджест микс меньше или равен порогу, то “nonce” считается успешным и транслируется в сеть Ethereum. Если же дайджест микс больше порога, то выбирается новый “nonce” путем рандомного выбора или прибавлением единицы к старому “nonce”. И потом алгоритм перезапускается с новым значением “nonce”.

Майнинг с помощью алгоритма Ethash

Майнинг на алгоритме Ethash можно производить как на CPU, так и на GPU. Однако, майнинг на CPU практически не приносит прибыли, так как GPU гораздо эффективнее. Также я упоминал про майнинг на ASIC-устройствах и FPGA, которые в настоящее время способны к интеллектуальному анализу Ethash, однако они неэффективны по сравнению с графическими процессорами и не приветствуются как сообществом, так и разработчиками. Поэтому наиболее выгодным является майнинг на GPU.

Ethash занимает мало памяти, однако требует не менее 2-3 ГБ ОЗУ на каждый используемый графический процессор. GPU от компании AMD обычно показывают лучшие результаты, чем GPU от компании Nvidia. Для того чтобы начать майнить, необходимо скачать специальную программу, например Ethminer.

Майнинг в пуле также очень популярный способ добычи криптовалют. Он позволяет людям с низкими вычислительными мощностями участвовать в майнинге и получать с этого какую то прибыль. За это создатели пулов берут какой-то процент, обычно в районе 1-2% от дохода.

Далее сравним основные способы майнинга:

Способ | Суть | Минусы | Плюсы |

Самостоятельный майнинг | Майнер приобретает оборудование самостоятельно | 1. Затраты на видеокарты 2. Шум от оборудования 3. Самостоятельный сбор и настройка фермы 4. Затраты на электроэнергию 5. Риск поломки оборудования | Майнер получает все деньги |

Майнинг через пул | Майнер приобретает оборудование самостоятельно и подключается к пулу | 1. Затраты на видеокарты 2. Шум от оборудования 3. Самостоятельный сбор и настройка фермы 4. Затраты на электроэнергию 5. Риск поломки оборудования | Есть разные схему распределения прибыли, однако чаще всего это выгоднее чем самостоятельный майнинг |

Облачный майнинг | Майнер арендует вычислительные мощности | 1. Плата за аренду | Нет минусов связанных с покупкой, настройкой и обслуживанием оборудования. |

Монеты на основе алгоритма Ethash

В настоящее время алгоритм Ethash используется во многих криптовалютах. Но самым популярными из них являются:

Ethereum

Ethereum Classic

Expanse

Ubiq

Далее мы более подробно рассмотрим каждую из них:

Ethereum. Это вторая по популярности криптовалюта после Bitcoin. Ее капитализация составляет 67,5 млрд $, что сопоставимо с капитализацией Газпрома. Одним из основателей является выходец из Коломны Виталик Бутерин. Эта платформа позволяет создавать собственные токены, создавать и применять умные контракты и собственные децентрализованные онлайн сервисы и приложения.

Ethereum Classic. Эта криптовалюта появилась в результате несогласия некоторых пользователей с хард-форком оригинального Ethereum. Он произошел из-за того, что один хакер нашел уязвимость и воспользовался ею, чтобы украсть около 50 млн $. Разработчики в свою очередь выпустили обновление, убирающее эту уязвимость, а также позволившее вернуть украденные деньги владельцам. Часть людей посчитало, что злоумышленник не нарушал никаких правил. А так как платформа является децентрализованной, то никто не имеет право вносить в нее изменения. И поэтому они высказались против обновления. И в итоге это привело к созданию Ethereum Classic.

Expanse. Появление этой криптовалюты произошло в 2015 году из-за форка Ethereum. Эта криптовалюта является платежным средством на децентрализованной платформе Expanse Tech, которая создавалась для создания онлайн сервисов. Эта криптовалюта уникальна тем, что все решения о развитие сети принимаются только участниками путем голосования. Если большинство решит, что обновление плохое, то его отменят.

Ubiq. Эта криптовалюта появилась в результате очередного форка Ethereum в 2017 году. Команда разработчиков совершенствует исходный код для того, чтобы криптовалюта обладала более высоким уровнем гибкости и надежности, по сравнению с Ethereum. Платформа была создана для того, чтобы создать среду защищенную от форков для частного использования, так и для бизнеса. Однако у многих аналитиков есть сомнения в полезности этой криптовалюты, так как она не несет в себе ничего нового.

Заключение

Сегодня много различных криптовалют основаны на алгоритме Ethash. Это объясняется рядом причин. Во-первых, код алгоритма находится в свободном доступе. Во-вторых, она позволяет предотвратить или сильно уменьшить возможности создания ASIC-устройств для него, что в свою очередь позволяет сделать платформу децентрализованной. Из-за этого она более надежна и позволяет зарабатывать на майнинге не только крупным игрокам, но и рядовым пользователям. Однако есть и ограничения, связанные с высокими требованиями к оперативной памяти для графического процессора.

Список источников:

http://promining.su/kriptovalyuty-na-ethash/

https://altcoinlog.com/algoritm-ethash-dagger-hashimoto/#i-3

https://crypta.guru/kriptovalyuty/algoritm-ethash/

https://cryptomagic.ru/kriptovaluty/ethereum/algoritm.html

https://eth.wiki/en/concepts/ethash/ethash/

Майнить биткоины стало сложнее: Криптовалюта: Экономика: Lenta.ru

Корректировка алгоритма добычи биткоина привела к усложнению процесса майнинга главной криптовалюты мира. Об этом сообщает CNBC.

Обновление алгоритма происходит каждые 2016 блоков, что равносильно примерно двум неделям вычислений. Процесс независим от рынка, а усложнение или упрощение майнинга (хешрейт) зависит от вычислительных мощностей, которые задействованы в системе. В пятницу, 13 августа, система автоматически обновила сложность вычислений на 7,3 процента. Эксперты рынка отмечают, что резкий рост сложности вычислений был ожидаем, так как в сеть возвращаются мощности, которые ушли в офлайн после запрета на майнинг в Китае в мае 2021 года.

Аналитик консалтинговой компании Quantum Economics Джейсон Дин заявил, что уровни хешрейта по-прежнему на 42,1 процента ниже пика, который пришелся на май 2021 года, когда Китай, на долю которого приходилось 54 процента от общего хешрейта биткоина, отключился от сети. Меньшее количество людей в сети и меньшая вычислительная мощность означали, что на проверку транзакций и майнинг новых биткоинов уходило больше времени. Тем не менее, по словам инженера по добыче биткоинов Брэндона Арванаги, в сети не было никакого простоя. Алгоритм самокорректировал это отклонение от нормы, и в июле сеть увидела абсолютно беспрецедентное снижение уровня сложности на 28 процентов.

Майк Колайер, генеральный директор занимающейся цифровой валютой компании Foundry, заявил, что в июле наблюдалось «дно» падения хешрейта, после которого начался стремительный рост — майнеры стали наращивать мощности и подключают новые машины.

Участники рынка предсказывают, что большая часть оборудования старого поколения никогда не вернется в режим онлайн. По словам генерального директора и основателя поставщика услуг по добыче биткоинов Compass Уита Гиббса, новые машины имеют значительно более высокий хешрейт, чем их предшественники. Рост эффективности добычи биткоинов приведет к росту конкуренции среди майнеров, что вернет хешрейт на пиковые значение уже в ближайшие 12 месяцев.

Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

Алгоритм майнинга, или алгоритм хеширования необходим для расшифровки данных в криптовалютной сети и определения их достоверности. Разработкой алгоритмов занимаются специалисты-криптографы. Схема основана на обработке «хэша» – это число, зашифрованное из строки содержимого. Невозможно зашифровать две строки таким образом, чтобы получился одинаковый хэш.

Основная идея майнинга Биткоина заключается в том, что майнеры заключают некоторую группу свежих транзакций в единый блок, а потом множество раз выполняют вычислительную операцию хеширования, пока кто-то из них не обнаружит нужное число. После этого транзакции можно считать подтвержденными.

Содержание статьи

Алгоритм майнинга криптовалют: что это и зачем нужен

В криптографии существует понятие хэш-функции, она отвечает за зашифровку данных, которые впоследствии расшифровывает алгоритм майнинга криптовалют. Хэш-функция устроена так, что нет «легкого пути» получить нужный результат – можно только раз за разом подбирать значения, пока не найдется одно работающее.

В Биткоине успешным хэшем считается тот, который начинается с определенного числа нулей. Сложность нахождения растет экспоненциально. На текущий момент в числе должно быть 17 нулей подряд, чтобы оно было признано подходящим. Таким образом, только один из 1.4×1020 чисел приведет к успешному результату. Найти хэш даже труднее, чем одну песчинку из всех существующих на Земле.

Посмотрите видео, которое объясняет, что такое алгоритм хеширования (включите субтитры и перевод на русский):

Алгоритм майнинга топовых криптовалют

Список популярных и перспективных криптовалют, доступных для майнинга, и их алгоритмы хеширования:

Основные алгоритмы майнинга криптовалют

Рассмотрим наиболее распространенные на сегодняшний день алгоритмы майнинга.

SHA-256

Сокращение SHA расшифровывается как «безопасный расчет хеша». Этот вычислительный метод обеспечивает неизменность информации в криптографическом наборе данных. Информация зашифрована или закодирована, поэтому находится в безопасности, и получить доступ могут только те люди, у которых есть код.

В 2001 году американское Агентство Национальной Безопасности разработало алгоритм SHA-2. SHA-256 – его разновидность. Название обусловлено тем, что он работает с числами размером 256 бит. Иными словами, конкретный бит данных кодируется и трансформируется в код из 256 фрагментов. Время обработки кода в SHA-256 занимает 6-10 минут.

Scrypt

В алгоритме хеширования Scrypt используется сразу 11 логических протоколов для подтверждения работы (PoW). Самое крупное преимущество применения Scrypt – эффективность, так как с ним оборудование потребляет на 30% меньше мощности и требует меньше охлаждения.

Многоуровневое вычисление начинается с загрузки информации с помощью хеш-процесса SHA-256. В это время рассчитывается анализ структуры связей, без которого невозможно завершение хеширования. Если сравнивать с SHA-256, то Scrypt потребляет меньше энергии, но значительно больше памяти. Также в Scrypt существует возможность уменьшить размер хеша, из-за чего вычисление осуществляется быстрее.

Ethash

Ethash был разработан специально для Ethereum с целью снизить уязвимость перед ASIC-майнерами. Алгоритм основан на интеллектуальном анализе данных. Ранее Эфир применял алгоритм под названием Dagger-Hashimoto, а Ethash по сути его обновленная и улучшенная версия.

Был сделан сильный упор на защиту от ASIC, однако это помогло ненадолго – интерес производителей асиков к Эфириуму возрос, и вскоре такие устройства все же были выпущены на рынок, что вызвало возмущения в сообществе. Было предложено даже «банить» слишком мощные устройства, подключенные к сети.

X11

Алгоритм X11 был разработан в 2014 году и также как Ethash был нужен для противодействия асик-майнерам и сохранения конкурентоспособности владельцев видеокарт и процессоров. X11 работает одновременно с 11 разными хеш-функциями. Сначала первая функция создает хеш, затем передает эстафету второй и так далее.

Все одиннадцать алгоритмов, входящих в состав X11, были введены в работу Национальным институтом стандартов и технологий США, чтобы разработать новую функцию SHA-3 с повышенной безопасностью по сравнению с предшественниками. Кандидатов было 64, конкурс прошли только 11.

CryptoNight

CryptoNight – алгоритм майнинга, предназначенный для применения на обыкновенных процессорах. Изначально алгоритм закодирован в базе кода CryptoNote. Cryptonight берет информацию объемом 2 Мб, извлекает базовые данные, смешивает их с последовательными и дает на выходе идеальный результат.

Основным преимуществом протокола считается возможность дополнительного микширования. Транзакции таким образом становятся более конфиденциальными. CryptoNight используют многие криптовалюты, из которых наиболее известна Monero.

Equihash

Этот алгоритм майнинга криптовалют представляет собой асимметричную систему Proof-of-Work, ориентированную главным образом на память. Количество работы, которую может произвести устройство при работе с этим алгоритмом, определяется в основном количеством оперативной памяти, которым оно оснащено.

Алгоритм Equihash называют устойчивым к ASIC-майнерам. Память – дорогостоящий вычислительный ресурс, и поэтому ее оптимизация на асик-чипе будет дорогостоящим и невыгодным для пользователя процессом. В результате процесс майнинга на ASIC станет менее эффективным и мощным.

Decred

Криптовалюта Decred использует гибридный механизм консенсуса, сочетающий в себе принципы PoS и PoW. Такая система гарантирует, что развитие проекта на может зависеть от контроля сильных заинтересованных групп, а также в блокчейн на могут вноситься изменения без согласия сообщества.

PoW в Decred подразумевает вознаграждение в 30 монет за добытый блок, которые разделяются между майнерами, голосующими и фондом развития проекта. Далее голосующие могут отдавать свои голоса за или против предлагаемых корректировок в цепи. За то, что они защищают сеть хранением своих ставок, им отдается 30% дохода с каждого сформированного блока.

Quark

Quark – алгоритм майнинга криптовалют, базирующийся на хэш-функции с девятью уровнями шифрования. Алгоритм не требует большого количества ОЗУ, а также содержит в себе встроенную защиту от хакерских атак высокого уровня (64 бит). Отличается малым потреблением энергии. Quark разработали в 2013 году и внедрили в него шесть функций для шифрования: Grostl, Blake, Keccak и т.д.

Алгоритм Quark используется в механизмах консенсуса PoS и PoW, чтобы поддержание рабочего состояния криптовалютной системы было более определенным и безопасным. По сравнению со SHA-256, используемым в Биткоин, Quark обладает устойчивостью к возникновению SPOF (единой точки отказа), из-за которой может выйти из строя вся система.

X15

X15 основан на X11, только вместо применения 11 функций хеширования в нем используется 15. За счет такого хода существенно повышается устойчивость к хакерским атакам. Если хакер взломает одну из пятнадцати функций, то разработчики тотчас же усовершенствуют ее, чтобы система продолжала оставаться в безопасности. Злоумышленнику, желающему взломать всю систему, необходимо будет поочередно пройти через все 15 функций, и сделать это быстро.

SHA-2

Безопасный алгоритм хэширования, на основе которого разработано не менее десяти усовершенствованный вариантов, в том числе SHA-256. Все хэш-функции, применяемые в семействе, основаны на структуре Меркла-Дамгора.

Суть заключается в том, что исходная информация разделяется на блоки после дополнения, а затем каждый из блоков делится на шестнадцать слов. Далее каждый блок сообщения пропускается через цикл, состоящий из 80 или 64 раундов перемешивается. На каждом этапе два слова трансформируются, а функция этой трансформации задается остальными 14-ю словами.

Cuckoo Cycle

Cuckoo Cycle – один из самых перспективных на сегодняшний день алгоритмов, устойчивых к ASIC. Изначально был изобретен для защиты от спама в электронной почте. Однако архитектура оказалась вполне подходящей для добычи криптовалют на графических процессорах. Сфокусирован в основном на использовании памяти, поэтому требует значительно меньше вычислительной энергии, чем другие PoW-алгоритмы. Следовательно, снижаются и затраты на охлаждение.

Другие алгоритмы

Также встречаются следующие виды алгоритмов майнинга криптовалют:

- SHA-3 (Keccak). Протокол основывается на конструкции Sponge. Чтобы получить хэш, берется исходная информация, после чего дополняется до длины, кратной R. К сообщению добавляется байт, некоторое число нулей и завершающий байт, обладающий значением 0x Затем, для получения нужного числа, к полученным данным неоднократно применяется хеш-функция.

- Blake. Состоит из трех основных компонентов – внутренней структуры, гарантирующей защиту от коллизий, режима итерации, противодействующего внешним атакам, и алгоритма сжатия. В результате получается тщательно проанализированная безопасная функция.

- Lyra2RE. Был разработан как замена устаревшего Scrypt-N algo для криптовалюты Vertcoin. Основная цель – снижение энергопотребления в процессе добычи токенов. Алгоритм успешно сменился в середине 2014 года.

Заключение

Чаще всего, когда речь заходит о майнинге криптовалют, то имеется в виду алгоритм SHA-256 или Scrypt, потому что на сегодняшний день они используются наиболее часто. Но знать об остальных вариантах тоже полезно и интересно, если вы хотите быть в курсе того, что происходит сейчас в криптовалютной отрасли.

Trade-to-Mine – революционный алгоритм майнинга криптовалюты

На данный момент существует два основных метода майнинга криптовалют. Большинство валют использует алгоритмы PoW и PoS и их изменённые и улучшенные варианты. Например, Proof-of-Importance (PoI), который является разновидностью PoS. Два основных варианта, используемые в большинстве случаев, предусматривают высокоэффективный майнинг, в отличие от того же PoI, в котором майнинг возможен только в виде комиссий за переводы в сети.

Заработок на криптовалюте путём майнинга был одной из основных причин роста интереса по отношению к цифровой валюте. Поэтому всё больше разработчиков в сфере блокчейн пытается создать новые революционные алгоритмы, позволяющие привлечь сообщество к их проектам. Частью таких проектов являются криптовалютные биржи, занимающие существенное место в развитии крипторынка. Но классические алгоритмы не подходят для воплощения целей, вызванных растущими требованиями к их функционированию и использованию.

Появление алгоритма Trade-to-Mine (ToM)

Данный алгоритм получил широкое распространение совсем недавно, но мало кто знает, что он был создан достаточно давно. Ещё в апреле 2018 года на рынок вышла китайская биржа FCoin, которая создала свой собственный токен FCoin Token. Используя его, биржа показала сообществу принципиально новый способ добычи криптовалюты под названием «Trans-fee-mining».

Новый алгоритм стал активно обсуждаться сообществом. Многие считали его перспективным способом, позволяющим составить конкуренцию привычным, достаточно дорогим методам майнинга. Но одновременно с этим эксперты выявили серьёзные недостатки алгоритма, способные влиять на сеть других криптовалют.

Идея подобного майнинга получила дальнейшее распространение. Недавно появилась новая сингапурская биржа ABCC, которая использует в своей основе этот способ добычи токенов, учитывая нюансы, выявленные в ходе появления такого метода.

Принцип работы

В основе метода Trade-to-Mine лежит алгоритм, в ходе которого комиссии от совершения сделок на платформе распределяются среди пользователей в виде токенов биржи. Таким образом, при проведении транзакций пользователи майнят токены. Работу данного способа можно проследить на бирже ABCC, которая в последнее время пользуется популярностью среди сообщества. Там этот способ перенёс некоторые изменения.

На бирже используется токен AT. Механизм создания AT похож на тот, который работает в сети Bitcoin. Каждый новый блок генерируется 4 раза в день и содержит в себе фиксированное количество токенов. Через каждые 480 блоков число токенов будет уменьшаться в 2 раза. Количество AT, которое получит пользователь, напрямую зависит от объёма его торгов. Всего будет выпущено 210 миллионов AT. 51% будет распространён среди сообщества, а 49% останутся во владении команды.

Пользователи получают преимущество не только путём зарабатывания монет за торговлю на платформе. Владельцы AT также получают бонус за хранение токенов на кошельке в виде распределения среди держателей 80% от всех комиссий. На платформе реализована реферальная программа, которая позволяет получать количество дополнительных AT, пропорциональное объёму торгов человека, присоединившегося к платформе по реферальной ссылке. Реферальная система имеет два уровня, так что участник, пригласивший пользователя, получает вознаграждение и за торговые операции тех людей, которых пригласил этот пользователь.

В целом, подобный алгоритм является выгодным как для пользователей, так и для бирж. Ведь посредством такого майнинга биржа получает успешную модель распределения своих токенов и приток новых пользователей.

Недостатки алгоритма

Однако, несмотря на все положительные стороны, данная модель майнинга обладает рядом существенных недостатков:

- Использование схемы Trade-to-Mine привело к распространению большого числа торговых роботов и бесполезных спам-сделок.

- Данный способ майнинга способен привести к увеличению комиссий в сетях крупных валют, таких как Ethereum и Bitcoin. Похожая ситуация, связанная с перегруженностью сети Ethereum, произошла, когда впервые был применён подобный алгоритм биржей FCoin.

- Эксперты проводят аналогию между методом ToM и ICO, называя данный метод майнинга «простой покупкой токенов биржи за BTC и ETH». А значит, рано или поздно, это приведёт к обесцениванию валюты, которая не подкреплена продуктом.

- Биржа, выпустившая токен, может манипулировать его ценой. По факту, если биржа не получает прибыли от транзакций пользователя, то для своего развития ей придётся производить подобные манипуляции.

- Торговля токенами происходит только на бирже-создателе. За её пределами они не имеют ценности и способны обесцениться в любой момент.

На данный момент пользователи активно используют возможность получить прибыль с помощью нового алгоритма. Небольшое число людей задумывается о негативных эффектах, вызываемых им. Для бирж это крайне выгодный способ увеличить объём торгов и повысить собственную популярность. По прогнозам экспертов, алгоритм ToM будет востребован среди пользователей ещё длительное время до наступления негативных событий, указанных выше.

Алгоритмы майнинга криптовалют — таблица 2020 описание

Содержание статьи:

- Что такое алгоритм криптовалют?

- Таблица алгоритмов криптовалют

- Алгоритмы шифрования и их криптовалюты

В каждой криптовалюте используется некий алгоритм шифрования. Его расшифровывают майнеры, гарантируя функционирование блокчейна и получая за это вознаграждения. Какие алгоритмы майнинга используются в Bitcoin, Ethereum, Litecoin, Monero, Dash и других криптовалютах и в чем заключаются их особенности? Команда https://exchangesumo.com решила ответить на эти и другие вопросы.

Что такое алгоритм криптовалют?

Криптографические валюты разработаны как платежные инструменты, которые гарантируют анонимные и безопасные транзакции. Это достигается путем децентрализованной проверки операций, проводимой множеством узлов связи при майнинге. При этом количество монет, адреса кошельков и другая информация шифруется в своеобразное сообщение – хеш. Оно представляет собой строку из набора символов и меньше текста.

Алгоритм криптовалют, который выступает набором криптографических механизмов и правил, трансформирует текст произвольной длины в хеш фиксированной длины. А вот майнеры с помощью специального оборудования расшифровывают его. После нахождения хеша в блокчейне генерируется новый блок, в который записывается информация о транзакциях, вознаграждении майнера, хеше предыдущего блока и так далее.

Таким образом, процесс дешифровки (добычи цифровых денег) превращает набор случайных сведений в упорядоченную систематизированную информацию, которая записывается в блокчейн.

Сегодня насчитывается пара десятков алгоритмов майнинга криптовалют – Scrypt, Equihash, Ethash (Dagger Hashimoto), ECDSA, Blake256, NeoScrypt, Lyra2RE, Pascal, WhirlpoolX, Qubit…

Однако одного шифрования для построения надежного блокчейна недостаточно. Поскольку добавлять записи может каждый участник сети, этот процесс требует проверки. Для этого применяются специальные доказательства достижения консенсуса. Это те подтверждения, которых ждет пользователь при отправке новой транзакции.

Самые популярные алгоритмы достижения консенсуса в блокчейне – Proof-of-Work и Proof-of-Stake. Первый термин переводится как «доказательство работы». Он представляет собой механизм проверки того, что работа (вычисления, майнинг) выполнена.

PoS – это доказательство владения. Этот механизм дает право генерировать блоки только тем узлам сети, которые имеют валюту на счете. Количество монет увеличивает вероятность того, что генерация произойдет.

Таблица алгоритмов криптовалют

Какие криптовалюты на каких алгоритмах работают? Представим эту информацию в виде таблицы:

Криптовалюта | Алгоритм шифрования | Алгоритм консенсуса |

Bitcoin | SHA-256 | PoW |

Ethereum | Ethash | PoW |

Bitcoin Cash | SHA-256 | PoW |

| Ripple | ECDSA | RPCA |

| EOS | SHA-256 + ECDSA | DPoS |

Stellar | Ed25519 | SCP |

Cardano | Ed25519 | PoS |

Litecoin | Scrypt | PoW |

Monero | CryptoNight | PoW |

Dash | X11 | PoA |

Ethereum Classic | Ethash | PoW |

Decred | Blake256 | PoW, PoS |

NEO | SHA-256 + RIPEMD160 | PoW |

ZCash | Equihash | PoW |

Lisk | Ed25519 | PoS |

Dogecoin | Scrypt | PoW |

Bytecoin | CryptoNight | PoW |

Steem | SHA-256 | PoW, PoS |

Siacoin | Blake2b | PoW |

Vertcoin | Lyra2REv2 | PoW |

DigiByte | Groestl, Skein, Qubit, Scrypt и Sha256 | PoW |

Komodo | Equihash | DPoW |

Electroneum | CryptoNight | PoW |

Diamond | Groestl | PoW, PoS |

Monacoin | Lyra2REv2 | PoW |

Stratis | X13 | PoS |

NEM | Catapult | PoI |

ICON | LFT | DPoS |

| Verge | Scrypt, X17, Groestl, Blake2s, Lyra2rev2 | PoW |

Если ищите крипту для инвестирования в 2020 году, ознакомьтесь с этой статьей. Способы заработка на коинах описаны здесь.

Алгоритмы шифрования и их криптовалюты

Теперь давайте узнаем, что представляют из себя популярные алгоритмы майнинга криптовалют.

SHA-256

Технология изобретена в 2001 году Агентством национальной безопасности США. Изначально она применялась для шифрования конфиденциальной информации в протоколах TLS, SSL, SSH и PGP. Однако всемирно известным алгоритм стал только благодаря криптовалютной платформе Bitcoin. Также он используется в следующих монетах:

- Bitcoin Cash;

- Bitcoin SV;

- Litecoin Cash;

- Peercoin;

- Namecoin;

- Emercoin;

- DigiByte;

- Unobtanium;

- ZetaCoin и других.

Аббревиатура SHA расшифровывается как Secure Hash Algorithm (безопасный алгоритм хеширования). А вот 256 означает, что технология работает с числами размером 256 бит. Иными словами, механизм создает уникальный 256-битный хеш-код из исходной строки текста.

Это единственный алгоритм в своем семействе, который прошел тест на устойчивость к атакам «нахождение прообраза» и «нахождение коллизий». Время обработки блока здесь составляет 6 – 10 минут. Хешрейт для криптовалют, работающих на SHA-256, вычисляется в Gigahash в секунду (GH/s).

В 2009 году, когда о Биткоине знал малый круг лиц, для расшифровки алгоритма хватало персонального компьютера, который выполнял вычисления с помощью центрального процессора (CPU). С ростом популярности криптовалюты возрастали и требования к оборудованию. Сегодня для майнинга Биткоина выгодно использовать только ASIC-майнеры – специальные устройства, обладающие вычислительной мощностью десятка, а то и сотен ПК (к примеру, Bitmain Antminer S9).

О том, как увеличить прибыльность добычи, смотрите в следующем видео:

Scrypt

Вскоре стало ясно, что простота вышеуказанной технологии разрешает автоматизировать майнинг, то есть добычу Bitcoin можно легко монополизировать. Поэтому требовался более сложный механизм генерации блоков. Таковым стал Scrypt. В этой технологии предъявляются повышенные требования к ресурсам, применяемым для вычислительных операций. Главную роль здесь играет объем ОЗУ. Причем, если ее недостаточно, скорость создания подписи стремительно снижается. А вот требования к вычислительной мощности и энергопотреблению ниже, чем у предыдущего алгоритма майнинга.

Скорость создания блоков в блокчейне, работающем на алгоритме Скрипт, составляет порядка 30 секунд. Хешрейт измеряется в Megahash в секунду (MH/s).

Технология стала популярной, в первую очередь, благодаря ее применению в Litecoin. Также на этом алгоритме работают следующие криптовалютные платформы:

- Dogecoin;

- Verge;

- MonaCoin;

- Viacoin;

- Syscoin;

- MoonCoin;

- GoldCoin;

- Gulden и другие.

Изначально для расшифровки алгоритма применялись центральные процессоры и видеокарты. Однако он не смог противостоять майнинг-корпорациям. Поэтому в 2014 году был создан первый асик для Скрипт. Позже появилась усовершенствованная технология Scrypt-N. Ее особенность – постоянный рост требований к оперативной памяти.

Программы для майнинга – CudaMiner, CGminer, SGminer…

Equihash

Технологию шифрования Equihash создали Александр Бирюков и Дмитрий Ховратович – ученые Университета Люксембурга, входящие в исследовательскую группу CryptoLUX. Собственный проект они представили в 2016 году. Впервые технология была использована в монете Zcash. Также в список криптографических валют, использующих алгоритм майнинга Equihash, включены:

- Bitcoin Gold;

- Bitcoin Private;

- Komodo;

- ZClassic;

- Hush;

- Zero;

- MinexCoin;

- BitcoinZ и другие.

Реализованная здесь хеш-функция применяет концепцию «Парадокса дней рождений». Она доказывает вероятность того, что в группе из 23 людей найдется хотя бы одна пара с одинаковой датой рождения, составляет свыше 50%. А если в группе больше 60 человек, такая вероятность превышает 99%. Есть формула, доказывающая достоверность этого утверждения. На ее основе и построен метод шифрования Equihash – вероятность нахождения нужного хеш-кода майнерами равна 2 в степени N/2.

На создание блоков уходит 150 секунд. Хешрейт измеряется в Megahash в секунду (MH/s).

Алгоритм майнинга криптовалют Equihash требователен к объему ОЗУ, а не к скорости обработки вычислений. Это делает сеть более децентрализованной, а добычу монет – айсикоустойчивой. Для майнинга используются видеокарты с объемом памяти от 2 Гб. Самые результативные графические процессоры производителя NVidia. Тем не менее, есть и специальные ASIC-устройства. Популярны две системы – Antminer Z9 mini от Bitmain и A9 ZMaster от Innosilicon.

Ethash (Dagger Hashimoto)

Ethash представляет собой алгоритм, созданный специально для майнинга криптовалюты Ethereum. Позже его стали использовать и другие платформы:

- Ethereum Classic;

- Ubiq;

- QuarkChain;

- Metaverse;

- Expanse;

- Pirl;

- Ellaism;

- Elementrem и так далее.

В основу работы Ethash положены два алгоритма шифрования криптовалют – Dagger и Hashimoto. Первый создал Виталик Бутерин, а второй – Тадеуш (Тадж) Драйя.

Алгоритм майнинга Dagger требователен к памяти видеокарт. Принцип его действия похож на Scrypt, но производительность здесь выше, что сильно ощутимо при повышении сложности сети. В Dagger присутствуют уязвимости, поэтому он и используется вместе с Hashimoto.

Система Hashimoto работает с операциями ввода, вывода в особом режиме. Она, к примеру, ограничивает скорость майнинга, поскольку количество памяти для записи и считывания информации не бесконечно. Эта технология не разрешает выполнять много операций ввода, вывода, то есть для расшифровки нельзя применять метод бесконечного подбора случайных значений.

Для майнинга монет, построенных на алгоритме Ethash, требуется вычислительная мощность видеокарт. Самыми результативными считаются устройства от AMD. Выгодны и видеокарты NVidia 10-й серии.

В Ethash сделан сильный упор на защиту от асик. Однако противостояние длилось недолго. Так, в 2018 году Bitmain представил асик для Ethereum.

X11

Создателем этого алгоритма выступает Эван Даффилд. Он поставил под сомнение надежность SHA-256. Из-за простоты этой технологии большинство монет может оказаться в руках нескольких влиятельных пулов, что приведет к резкому ценовому обвалу. Кроме того, было отмечено, что с таким алгоритмом система не защищена от взломов в полной мере.

Технология X11 появилась в 2014 году. Эван Даффилд утверждает, что на ее создание ушли только одни выходные. Механизм работает одновременно с 11 хеш-функциями. Сначала первая создает хеш, затем передает эстафету второй и так далее. Все 11 алгоритмов введены в работу Национальным институтом стандартов и технологий США, чтобы создать новую хеш-функцию SHA-3 с повышенной безопасностью. Кандидатов было 64, но конкурс прошли только 11 – Blake, Skein, Blue midnight wish, Luffa, Keccak и другие.

Взломать систему 11-раундового хеширования практически невозможно. Кроме того, технология экономна в плане потребления энергоресурсов. Добыча валют на алгоритме X11 потребляет на 30 – 50% меньше электроэнергии, чем майнинг Биткоина на ASIC-устройствах.

Для добычи подходят GPU и CPU. Также сегодня уже есть асик для этой технологии. Подходящие программы – sph-sgminer_x11mod и ccminer.

На алгоритме X11 работают следующие криптовалютные платформы:

- Dash;

- Enigma;

- Boolberry;

- Synergy;

- DigitalCoin;

- MonetaryUnit;

- CannabisCoin;

- Onix;

- Adzcoin и другие.

По примеру этого механизма разработаны и другие алгоритмы, которые также построены на интеграции ряда хеш-функций. Речь идет о X12, X13, X14, X15, X16 и X17. Однако рассматриваемый механизм остается самым популярным.

CryptoNight

Главной особенностью Криптонайт считается повышенная конфиденциальность. Этот алгоритм стал известен, в первую очередь, благодаря монете Monero. Также на нем построены:

- Bytecoin;

- Electroneum;

- DigitalNote;

- Aeon;

- Sumokoin и другие монеты.

Высокая степень анонимности технологии достигается благодаря использованию кольцевых подписей, которые скрывают отправителей, и одноразовых адресов получателей. Наличие подписи подтверждает только то, что транзакцию выполнил кто-то из участников группы, но отличить их друг от друга невозможно.

Монеты, построенные на этом алгоритме, взаимозаменяемы. Это значит, что у них нет «темного прошлого», как, например, у Биткоина, блокчейн которого разрешает отслеживать движение каждого коина и его участие в «грязных делах».

CryptoNight требователен к ОЗУ (нужно как минимум 2 Гб), а не к скорости проведения вычислений. Для майнинга выгодно использовать CPU в паре с GPU. Однако добыча только на центральных процессорах также результативна. Monero ежегодно вносит изменения в протокол, чтобы защититься от асик. А вот другие монеты на этом алгоритме майнинга без проблем добываются с помощью такого оборудования. Это может быть Antminer X3, PinIdea RR-200, Baikal Giant-N… Подходящие miner – Claymore’s CryptoNote, Cast XMR, XMR-Stak и другие.

Lyra2Z

Разработчиками Lyra2Z выступают создатели другого популярного алгоритма Equihash – Александр Бирюков и Дмитрий Ховратович. Главная задача этой технологии – недопущение возникновения монополий больших дата-центров в майнинге. Она отмечена специальной премией во время конкурса Password Hashing Competition в ноябре 2015 года.

Lyra2Z объединяет преимущества Blake256 и Lyra2. От первого алгоритм взял:

- атакоустойчивость;

- упрощенный хеш-интерфейс;

- высокую скорость обработки информации;

- высокую степень безопасности информации;

- возможность изменения базовых настроек.

От Lyra2 взяты следующие преимущества:

- высокая энергоэффективность;

- минимальные требования к вычислительному оборудованию.

За счет энергоэффективности, алгоритм хеширования Lyra2Z считается самым «холодным». С ним легче охлаждать майнинговое оборудование. К примеру, температура процессора видеокарты GTX 1060 при 23 градусах не превышает 46 – 48 градусов по Цельсию.

Lyra2Z используют Zcoin, GINcoin, Master Contract Token и другие платформы.

Программы для этой технологии – SGminer, Tourgasm ccminer, Nemos Miner…

Scrypt-Jane

Алгоритм Scrypt-Jane поддерживает 3 механизма шифрования, названных в честь латиноамериканских танцев:

- Salsa20 – его главная задача заключается в приеме 192-байтной строки и ее преобразовании в 64-байтную. Не в последнюю очередь это происходит благодаря внутреннему алгоритму сжатия Rumba20.

- ChaCha20 – еще один потоковый шифр, который предлагает дополнительные услуги. К примеру, повышенную устойчивость к криптоанализу или улучшенное перемещение информации на каждый раунд.

- Salsa6420/8 – улучшенный вариант Salsa20, работающий с высокобайтными блоками информации.

Scrypt-Jane разработан для узконаправленного майнинга с применением только центральных процессоров. Однако, на фоне потери рентабельности добычи на CPU, механизм не получил массового распространения.

Miners для этого механизма – CudaMiner и Yacminer.

Keccak

Этот механизм хеширования также называют SHA-3. В 2012 году он стал победителем конкурса криптографических алгоритмов и был утвержден в качестве нового федерального стандарта обработки сведений США.

Keccak применяет «механизм губки» для хеширования текста сообщения. Здесь вводная информация сначала «абсорбируется» и суммируется по узлу 2 с инвариантами состояния. Затем внутри криптографической губки происходят многосерийные перестановки и на выходе «выжимается» зашифрованный результат.

На Keccak возможно добывать Nexus, Quark, SmartCash, Maxcoin и другие монеты.

Для этой технологии подходят ccminer Alexis, Claymore miner, SGminer.

Напоследок посмотрите еще одно полезное видео от Богатейшего Ди: