Как установить WordPress на хостинг? Загрузка и распаковка архива, создание сайта и БД MySQL

Автоматическая установка

На виртуальном хостинге Linux вы можете автоматически установить WordPress при помощи автоустановщика.

Автоматическая установка WordPress доступна также при заказе нового домена с хостингом или при заказе WordPress hosting для уже зарегистрированного домена. Вы можете протестировать бесплатный хостинг для сайтов WordPress. Чтобы установить WordPress в один клик, воспользуйтесь видеоинструкцией.

Ручная установка WordPress

Все действия необходимо производить в хостинг-панели управления: Как войти в панель управления хостингом?

Обратите внимание! Домен должен быть добавлен в панели управления хостингом. Если ваш домен не добавлен, воспользуйтесь инструкцией.

Шаг 1. Создание базы данных

Создайте базу данных по инструкции ниже. Запишите название базы данных, имя пользователя и пароль — они понадобятся в шаге №3.

Запишите название базы данных, имя пользователя и пароль — они понадобятся в шаге №3.

При установке CMS вы также можете использовать уже созданную базу данных вида u1234567_default (где «u1234567» — ваш логин хостинга), она автоматически создаётся в панели управления при заказе хостинга. Узнать реквизиты доступа к ней вы можете по инструкции.

Создайте базу данных по одной из инструкций ниже:

- 1.

В разделе «Главное» выберите пункт «Базы данных» и нажмите Создать:

- 2.

Укажите имя базы данных и выберите из выпадающего списка имя пользователя. Также вы можете создать нового пользователя, при этом в названии автоматически добавится префикс вашего логина хостинга.

org/HowToStep»>

3.

Сгенерируйте пароль пользователя и нажмите Ок.

Готово! Новая база данных создана.

Ошибка при создании БД в ISPmanager

При создании базы данных к названию базы и к имени пользователя автоматически добавляется префикс вида u1234567_ (всего 9 символов), максимальное количество символов в имени — 16. Таким образом, вводимое вами имя базы и имя пользователя не должно превышать 7 символов (16 минус префикс).

- 1.

В разделе «Базы данных» выберите пункт Мастер баз данных MySQL:

- 2.

На открывшейся странице укажите название базы данных и нажмите Следующий шаг.

К названию базы данных автоматически добавляется префикс вида u1234567_ (где u1234567 — ваш логин услуги хостинга).

org/HowToStep»> - 4.

Укажите права пользователя по отношению к базе данных. Обычно необходимы все права:

- 5.

Нажмите Следующий шаг.

3.

Укажите имя пользователя базы данных, пароль и подтверждение пароля. Нажмите Создать пользователя:

К имени пользователя автоматически добавляется префикс вида u1234567_ (где u1234567 — ваш логин услуги хостинга).

Готово! Новая база данных создана.

Внимание!

На серверах компании REG.RU присутствует проверка на сложность пароля. Пароль не может быть короче 6 символов и должен содержать специальные символы (например: !,@,#,$,%,&,?,_), буквы латинского алфавита: a-z, цифры: 0-9. Если вводимый вами пароль пользователя базы данных не удовлетворяет этим требованиям, появится соответствующее предупреждение.

- 1.

Перейдите в раздел «Базы данных» и нажмите Добавить базу данных:

Как «залить файл в корень сайта»

Такие заумные призывы к действию, как например, «залейте файл в корень сайта», когда-то приводили меня в отчаяние. Так как, сделать надо. Вот, только узнать бы, не только КАК делать, но и ЧТО!?

К сожалению, очень многие из тех, кто берется обучать новичков, употребляют подобные выражения. То ли не догадываясь о том, что кто-то может не понимать этого сленга, то ли для того, чтобы показать, какие они умные (по принципу: чем непонятнее говорю, тем больше меня уважают). Кстати, таких много и на форумах, созданных, как они себя преподносят, в помощь начинающим.

Нет, на этих форумах, бывает, можно встретить и довольно дельный совет. Но, на мой взгляд, там гораздо больше таких вот «знатоков», «бывалых» и иже с ними, которые «пасутся» на форуме не для того, чтобы реально кому-то помогать, а для того, чтобы потешить свое самолюбие, показав, какие они умные.

Когда я впервые установила движок Joomla, меня заинтересовало, как поменять у сайта шапку, так как процесс этот явно отличался от того, который я применяла на PHP-Fusion, и сделать это привычным путем у меня не вышло.

Первой подходящей в поисковом запросе была ссылка на один из таких форумов «взаимопомощи». Там человека, как и меня, интересовало, как поменять шапку на Joomla. Самыми невинными ответами были примерно такие: «Как не стыдно этого не знать!» и «Как ты вообще сайт устанавливал?». Складывалось ощущение, что они впитали все эти знания с молоком матери! Причем, это нормальная практика, все должны были впитать. А тут вдруг – такой уродец пришел!

А в конце этого шквала, с позволения сказать, «ответов», один умник написал: «В принципе – все просто, загрузи картинку в нужную папку и сделай изменения в коде».

И вот для кого он дал этот совет? Если бы человек знал, какая папка является «нужной» и в каком файле какие нужно вносить изменения, он бы, наверное, не спрашивал… А если не знает, то и ответ этот ему, как мертвому припарки.

Закрыв эту галиматью, я перешла по другой ссылке из поиска и через 10 минут без проблем поменяла шапку сайта на свою.

Я это к чему? Да к тому, что не надо пугаться «страшных» слов. Зачастую они подразумевают под собой совершенно простые действия. Просто поищите ответ в сети или задайте вопрос, да, хоть на том же форуме. А если нарветесь на таких «умников», то это не значит, что все вам так будут отвечать. Наверняка где-то есть толковые ответы или статьи.

Давайте посмотрим, что скрывается за зловещей фразой «залить файл в корень сайта». Оказывается, всего-то нужно загрузить файл в корневой каталог.

Спокойно! Сама знаю, что — «хрен редьки не слаще»! Но это выражение тоже встречается довольно часто, а «расшифровка» одна и та же.

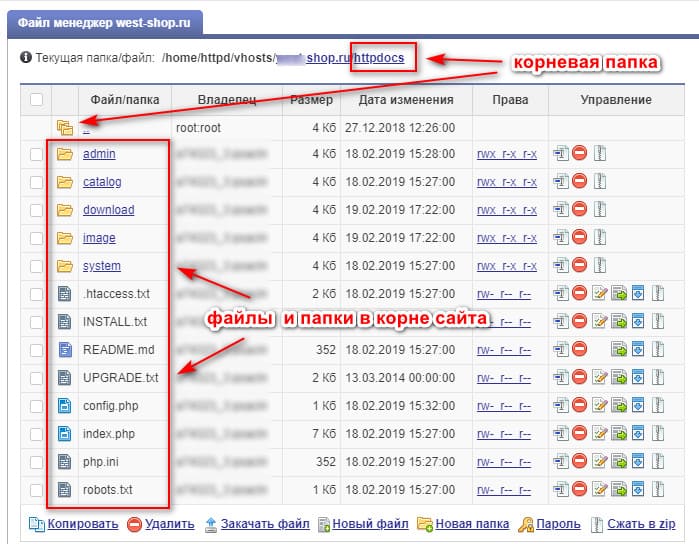

Корнем сайта или корневым каталогом сайта называют главную папку, в которой находятся все остальные папки и файлы сайта (движка). Обычно она носит название домена, на котором и расположен сам сайт.

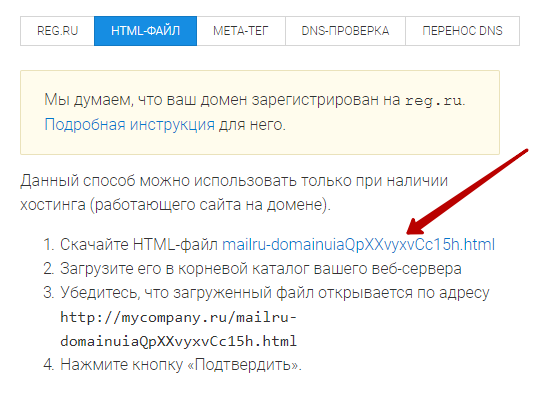

Зачем и какие файлы нужно туда загружать (заливать)? Варианты могут быть разные. Например, у каждого сайта должен быть файл robots.txt. Но изначально в движке сайта его нет. Подробнее я расскажу об этом файле в следующей статье. Бывает, что необходимо подтвердить, что вы являетесь владельцем сайта. И предлагают для этого обычно два варианта: внести изменения в код, вставив предложенный кусок в нужное место, или скачать файл и «залить его в корень сайта» (загрузить в корневой каталог).

Например, у каждого сайта должен быть файл robots.txt. Но изначально в движке сайта его нет. Подробнее я расскажу об этом файле в следующей статье. Бывает, что необходимо подтвердить, что вы являетесь владельцем сайта. И предлагают для этого обычно два варианта: внести изменения в код, вставив предложенный кусок в нужное место, или скачать файл и «залить его в корень сайта» (загрузить в корневой каталог).

На мой взгляд, загрузить файл, особенно для новичка, гораздо проще. Меньше шансов что-нибудь испортить.

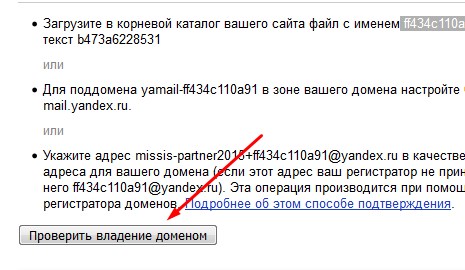

Давайте, для примера возьмем сервис «Яндекс. Вебмастер», который предоставляет нам некоторые очень полезные инструменты для анализа. Например, можно посмотреть, какие страницы сайта уже проиндексированы, или сколько сайтов ссылается на ваш.

Но для того, чтобы им пользоваться, нужно подтвердить, что вы являетесь владельцем сайта, информацию о котором хотите получить.

Есть у меня один тестовый сайтик на поддомене. Вот, на его примере мы и попробуем разобраться, как «залить файл в корень сайта». Допустим, я хочу проверить, сколько сайтов ссылается на мой сайт, домен (адрес) которого document.reazar.ru. Не обращайте внимания на странный адрес. Как я уже сказала, сайт на поддомене, т.е. на домене третьего уровня.

Допустим, я хочу проверить, сколько сайтов ссылается на мой сайт, домен (адрес) которого document.reazar.ru. Не обращайте внимания на странный адрес. Как я уже сказала, сайт на поддомене, т.е. на домене третьего уровня.

Для этого я перехожу на специальную страницу Яндекса, расположенную здесь: http://webmaster.yandex.ru/site/indexed/links.xml

Здесь все мои сайты, право собственности на которые я уже подтвердила. А сейчас я хочу добавить свой сайт document.reazar.ru, чтобы иметь возможность получать по нему информацию тоже. Поэтому я ввожу его адрес и нажимаю на кнопку «Добавить», которая находится справа от строки добавления (на фото не видна).

На следующей странице Яндекс предлагает нам способы подтвердить, что сайт наш.

И самый первый вариант – с помощью файла. Мы, конечно, можем скопировать предложенный код, открыть у себя на компьютере простейшую программу «Блокнот», вставить код туда и сохранить, присвоив предложенное имя. Но зачем напрягаться, если можно скачать готовый файл? Так мы и поступим. Нажимаем на «или скачайте его».

Нажимаем на «или скачайте его».

Нажимаем «Сохранить», и сохраняем куда угодно, хоть на Рабочий стол (лишь бы потом сами смогли найти).

После этого открываем новое окно (вкладку), идем на хостинг и авторизуемся (вводим логин и пароль). Внимание! Я показываю на примере хостинга «Джино». Если вы используете другой, ищите аналогии.

На хостинге переходим в «Файловый менеджер»:

Здесь нам нужна папка domains. Именно в ней находятся все наши сайты. Откроем ее, кликнув на название:

Если сайт у вас единственный, то вы увидите его папку, и папу с названием, состоящим из вашего логина и адреса хостинга. Она сайтом не является, просто не обращайте на нее внимания. Кликаем по папке с доменом нашего сайта. Именно она и является «корнем сайта» или корневым его каталогом. Для добавления файлов внизу, под списком, есть форма загрузки:

Нажимаем кнопочку «Обзор», ищем на компьютере наш файл, и делаем по нему двойной щелчок мышью (или выделяем и нажимаем «Открыть»):

Нажимаем кнопку «Загрузить»:

И вверху, над списком файлов получаем сообщение об успешной загрузке:

Все, вкладку (окно) хостинга можно закрывать. Возвращаемся на страницу, где скачивали файл.

Возвращаемся на страницу, где скачивали файл.

Тут нам предлагают после загрузки файла убедиться, что он открывается по предложенному адресу.

Нажмем на эту ссылку.

Если на открывшейся странице видим нечто, похожее на это:

Возвращаемся на страницу Яндекса и смело нажимаем кнопку «Проверить».

Если мы что-то сделали не так, то получим уведомление о том, что файл не найден, или что-то вроде этого. А так — сайт появился в списке других сайтов (в данном случае — появилось его имя на странице и возможность выбрать другой мой сайт), но на него нет данных, так как он еще не проиндексирован. Если честно, я бы сильно удивилась, будь по-другому. Этот сайт я не использую по прямому (как сайт) назначению. Это такая площадка для проведения всяческих экспериментов, не более того. Там совсем нет материалов, значит, и индексировать нечего.

Теперь вы знаете, как «залить файл в корень сайта». Но это не значит, что нужно пихать туда что попало, и подтверждать свое право на сайт везде, где только можно. Если на каком-либо ресурсе, например, на сервисе контекстной или тизерной рекламы, просят подобным образом подтвердить свои права на сайт, сначала поинтересуйтесь, что это за сервис, как минимум, почитайте отзывы. А то, так можно своими руками и вирусы на сайт загрузить!

Если на каком-либо ресурсе, например, на сервисе контекстной или тизерной рекламы, просят подобным образом подтвердить свои права на сайт, сначала поинтересуйтесь, что это за сервис, как минимум, почитайте отзывы. А то, так можно своими руками и вирусы на сайт загрузить!

Надеюсь, я не запутала вас, дополнив основную тему примером о подтверждении прав на сайт?

Если коротко, то «заливка файла» происходит так: заходим на хостинг, находим папку сайта и загружаем в нее файл.

Не удержалась, и все-таки решила дополнить статью коротким наглядным видеороликом. Потому и коротким, что загрузка файла – минутное дело.

Кстати, специально сделала для загрузки файл с анимированной картинкой, чтобы было понятно, что таким образом можно загружать не только какие-то проверочные файлы, но и целые отдельные страницы, например, подписные или продажные. То есть дополнительные страницы с собственным дизайном, а не дизайном всего сайта. Вот такую, правда – примитивную, страничку я и грузила.

Вот такую, правда – примитивную, страничку я и грузила.

Как загрузить файл в корневой каталог сайта

От автора: приветствую вас. Сегодня мы поговорим о том, как загрузить файл в корневой каталог сайта. Это очень просто, поэтому такой вопрос обычно возникает у новичков, но сегодня я отвечу на него.

Способы загрузки файла в корневой каталог

Итак, прежде всего вам нужен доступ к хостингу, на котором лежит ваш ресурс. То есть вы должны ввести логин и пароль, которой вводили при регистрации у хостера, чтобы войти в свой личный кабинет. Следующим делом вы должны знать, какой у вас тариф.

Например, на обычном shared-хостинге, как правило, после оплаты вы получаете право управлять вашими доменами через контрольную панель (cPanel). Там все максимально просто настраивается. Соответственно, вам нужно войти в панель управления.

Тут я не могу дать конкретной инструкции, как это сделать. Например, на некоторых хостингах после авторизации можно сразу выбрать свой тариф и перейти в панель, в некоторых случаях для доступа к ней вам потребуется ввести еще один логин и пароль, который вам предоставит хостер после покупки услуг.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

В самой cPanel никаких проблем у вас уже возникнуть не должно. Там есть такой инструмент, как диспетчер файлов. В нем вы можете путешествовать по папкам, которые есть у вас на сервере, менять их содержимое, удалять, загружать новые файлы. В целом, тут объяснять нечего – все необходимые кнопки расположены прямо перед глазами.

Корневой считается та папка, в которой содержаться все остальные папки сайта. При создании нового домена вы можете создать директорию, в которой он будет храниться. Например, site.ru – эта папка и будет корневой для какого-то конкретного домена. В ней должен быть файл index.html или index.php, чтобы браузер мог открыть главную страницу вашего сайта.

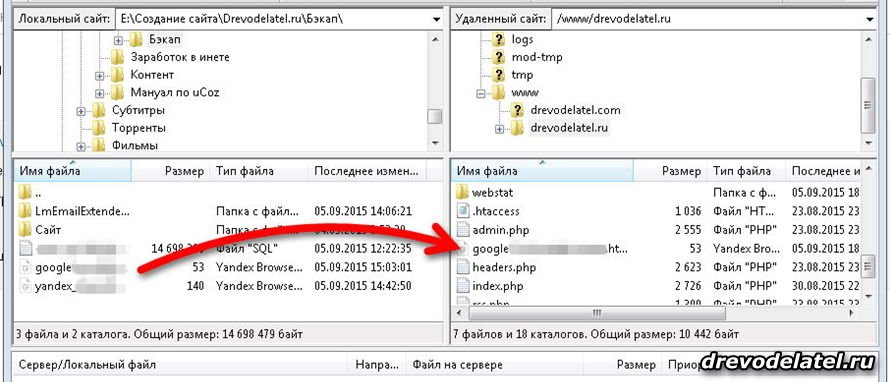

Как добавить файл в корневой каталог сайта через FTP

FTP-клиент – это программа, которая предоставляет ftp-доступ к сайту через введенный логин и пароль. Как узнать эти данные? После оплаты услуг хостер в письме сообщит вам логин и пароль от ftp, вот их и вводите в программу.

Как узнать эти данные? После оплаты услуг хостер в письме сообщит вам логин и пароль от ftp, вот их и вводите в программу.

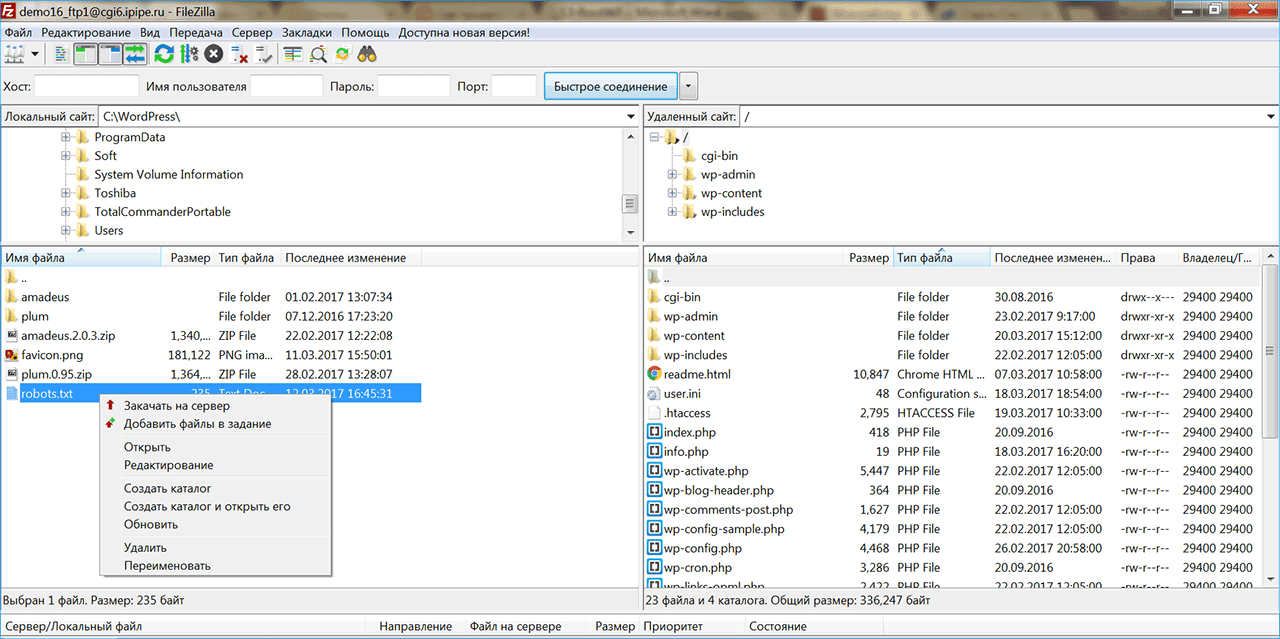

Я рекомендую использовать бесплатный Filezilla. Есть и более продвинутый софт, например, smartFTP, но в нем нет необходимости.

В программе вы можете почти в самом верху увидеть 4 поля для ввода хоста, логина, пароля и порта. Чтобы соединение произошло успешно, вы должны верно ввести все 4 значения. Как я уже и говорил, логин и пароль вам сообщит хостер. Хост – это IP-адрес вашего сайта или его доменное имя. Так как IP вы даже можете не знать (хотя хостер его вам тоже сообщает), то проще ввести домен с //

В поле Порт нужно ввести 21. Просто запомните его. Также информацию для входа можно сохранить в менеджере сайтов, но многие не рекомендуют этого делать, так как в этом случае данные сохраняются в программе, и есть возможность их каким-либо образом украсть у вас.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

Загрузка файла на vps/vds

Допустим, у вас не обычный хостинг, а виртуальный выделенный сервер. Что вам делать в таком случае? Тут есть 2 варианта загрузки файлов.

Что вам делать в таком случае? Тут есть 2 варианта загрузки файлов.

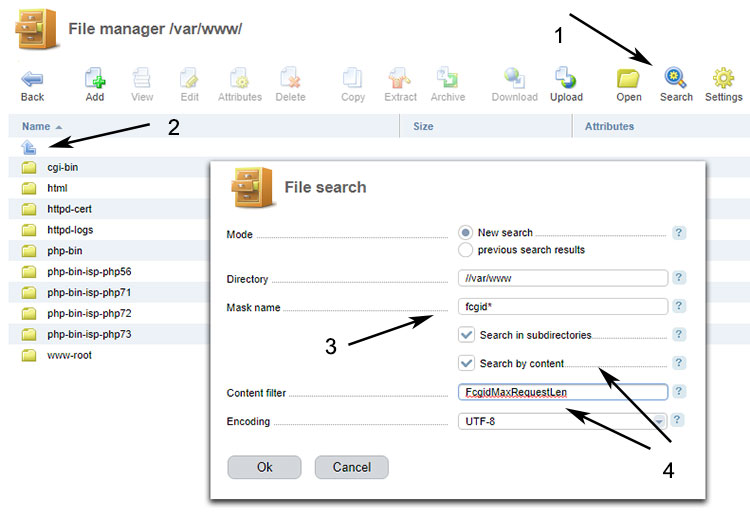

Первый. Если у вас VDS, то вы можете самостоятельно выбирать, на какой OC будет работать ваш сервер. Соответственно, если вы хотите управлять своими сайтами с помощью удобной визуальной панели, то среди операционных систем вам нужно найти такую, которая будет поддерживать ISP панель. Например, вот:

Теперь после установки новой ОС вы сможете входить в ISP панель с помощью логина и пароля, который вам сообщит хостер после покупки виртуального сервера.

У некоторых хостеров войти в isp можно через специальный пункт где-нибудь в меню, у других же таковой может не оказаться. В случае затруднений рекомендую вам обратиться в службу поддержки, там вам должны помочь. У каждого хостера адрес входа может быть разным.

При первом заходе на страницу входа в isp панель вам браузер покажет сообщение, что ваше сообщение не защищено. Ничего страшного, в зависимости от браузера жмем “Подробности” или что-то в духе “все равно перейти”. В итоге вы попадете на страницу, где нужно будет ввести свои данные для входа, после чего попадаете прямиком в isp-панель.

В итоге вы попадете на страницу, где нужно будет ввести свои данные для входа, после чего попадаете прямиком в isp-панель.

Слева и вас будет удобное меню. В нем найдите пункт “Система” – Менеджер файлов. Теперь вы попадаете в файловую систему своего сервера. Будьте готовы к тому, что она намного сложнее, чем на обычном хостинге. Обычно сайты на vds хранятся по такому пути: var/www/имя пользователя/data/www/имя домена.

Когда вы попадете в корневую папку, остается только загрузить нужный файл, воспользовавшись кнопками вверху.

Наконец, другой способ загрузить документ – через SSH соединение. Это то же самое, что и ftp, только данные передаются по защищенному протоколу. Войти через SSH можно тоже с помощью ftp-клиента. Например, filezilla.

Для входа используются все те же данные, только номер порта смените с 21 на 22. Во всем остальном процедура передачи аналогична – найдите путь к корневой папке и перетащите туда нужные документы.

Загрузка новых файлов на сервер – трудная задача только первые 1-2 раза. Когда вы поймете суть, то сможете делать это хоть 1000 раз в день, правда, необходимости в этом нет никакой абсолютно. Обычно загрузить что-то новое требуется, когда вы хотите установить новый дизайн, добавить картинки в шаблон или подтвердить права на сайт при его добавлении в инструменты поисковых систем.

Когда вы поймете суть, то сможете делать это хоть 1000 раз в день, правда, необходимости в этом нет никакой абсолютно. Обычно загрузить что-то новое требуется, когда вы хотите установить новый дизайн, добавить картинки в шаблон или подтвердить права на сайт при его добавлении в инструменты поисковых систем.

Собственно, на этом я заканчиваю, потому что тема простая и больше тут писать не о чем. Читайте webformyself, чтобы улучшать свои знания в сайтостроении.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

PSD to HTML

Верстка сайта на HTML5 и CSS3 с нуля

Смотреть

Как загрузить файл на сайт и сделать его доступным для скачивания?

От автора: приветствую вас, дорогой читатель. Сегодня я вам расскажу о нескольких способах, как загрузить файл на сайт. Или даже несколько файлов. В общем, если на сервере хозяин вы, то никаких проблем с этим не возникнет.

Загружаем на обычный платный хостинг

Итак, прежде всего вам необходим доступ к серверу. Например, к панели управления. На простом shared-хостинге ее обычно именуют cPanel. Если такой доступ у вас есть, то отлично! В такой панели вы найдете что-то вроде “Диспетчер файлов”.

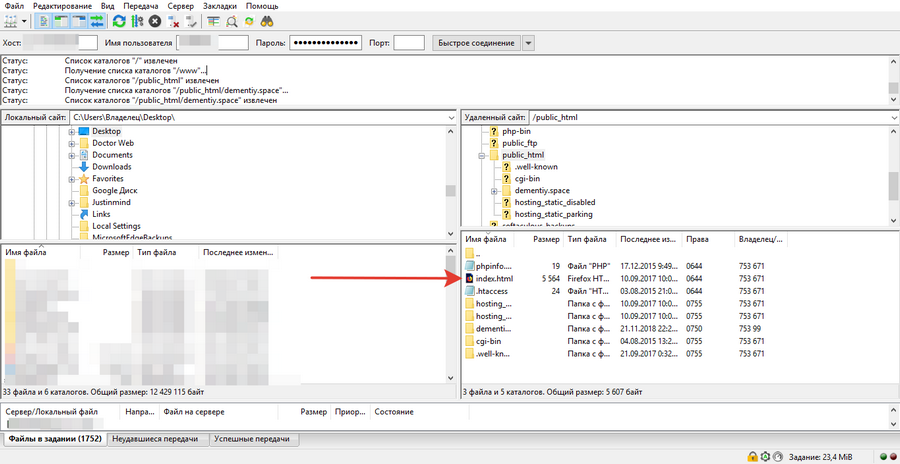

Здесь необходимо найти путь к нужному вам сайту, если у вас их несколько. Корневой папкой проекта иногда называется public_html (если это первый домен, который вы поставили), либо это будет папка с доменным именем сайта, если вы добавили домен позднее.

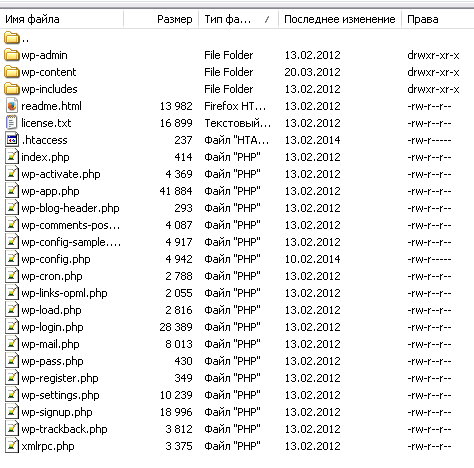

Теперь вам нужно перейти в эту корневую папку. Если у вас движок WordPress, то вы увидите в ней директории wp-admin, wp-content, wp-includes. Если видите, это говорит о том, что вы зашли в правильное место – это и есть корневой каталог.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

Рис. 1. Третья, четвертая и пятая папка являются отличительными признаками движка wordpress, а еще того, что вы находитесь в корневой директории.

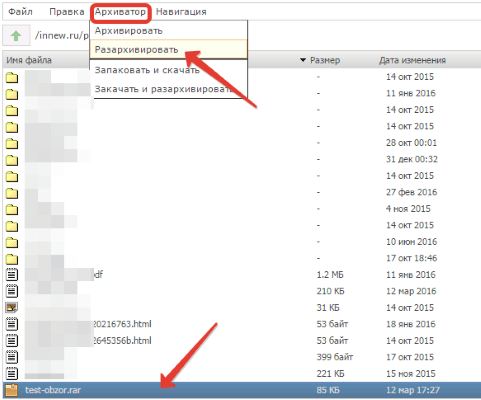

Именно в нее обычно загружают какие-то файлы. Несомненно, где-нибудь вверху вы увидите кнопки, которые позволяют удалять, скачивать и закачивать. Вам нужна именно последняя. Кстати, на сервер можно без проблем загрузить архив, распаковать его там, после чего удалить. Это удобно, когда нужно закачать сразу много всего. Например, полноценный движок или список документов.

Добавить файлы можно и по-другому. А именно, через FTP доступ. После покупки услуг у хостера он обязательно сообщит вам данные для входа по ftp. Чтобы соединиться таким образом с сайтом, вам необходима программа ftp-клиент. Из бесплатных рекомендую Filezilla. Как-то мне приходилось пользоваться и платной SmartFTP, но там уже навороты, не нужные рядовому пользователю.

Итак, вам нужно будет скачать Filezilla. В программе вверху вы можете увидеть 4 поля, которые необходимо заполнить для соединения. Это хост, логин, пароль и порт. Хост – это ip-адрес или доменное имя вашего сайта. Поскольку IP вы можете просто не знать, я рекомендую ввести доменное имя с //.

Логин и пароль вам нужно ввести те, что предоставил вам провайдер. Ну а стандартный порт для ftp – 21. Просто запомните это. Если все введено правильно, файловая структура вашего сервера станет доступна в правом окне. В левом будет то, что есть на вашем компьютере. Таким образом, закачивать можно с помощью перетаскивания в правое окно.

При подтверждении прав на сайт в инструментах веб-мастера от вас могут потребовать как раз загрузить html файл на сайт. Таким образом, происходит проверка, являетесь ли вы хозяином ресурса. Что ж, теперь вы знаете, как это сделать. Чтобы у вас не возникло вопросов, загружать надо в ту же самую корневую папку.

Кстати, я заметил, что Google и Mail иногда проверяют наличие подтверждающей странички и если вы ее удалили, то могут вновь попросить вас подтвердить права.

Как залить файл на VDS?

Если у вас vds, то там процесс загрузки немного отличается. В этом случае я вижу 2 разумных варианта:

Через панель управления

JavaScript. Быстрый старт

Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

Через SSH

Первый способ. На виртуальном сервере у вас тоже может быть панель управления, а может и не быть. Обычно ее добавления можно заказать отдельно, либо при выборе операцинной системы сервера выбрать вариант с встроенной панелью. На моем хостере это ISP Manager – очень удобная панель. У некоторых провайдеров вы можете подключить ее бесплатно, у других – платно.

Так вот, в этой isp panel есть пункт “Система”, а в нем “Менеджер файлов”. Здесь вас нужно среди многообразия папок найти папку с сайтами. Если у вас возникают какие-то проблемы, лучше спросить у тех. поддержки, потому что у каждого хостера путь может быть разным.

Соответственно, здесь почти все также, как и в Диспетчере файлов на cPanel, абсолютно такие же кнопки и возможности.

Второй способ. Опять вам понадобится программа для работы с ftp, только на этот раз нам нужен способ соединения Secure Shell (тот самый SSH). Чтобы соединиться таким образом, просто поменяйте номер порта на 22. Обо всем остальных полях для ввода я уже писал ранее.

Чтобы соединиться таким образом, просто поменяйте номер порта на 22. Обо всем остальных полях для ввода я уже писал ранее.

Как загрузить на сайт файл для его скачивания

Хотите закачать файл к себе и дать возможность людям его скачать? Нет ничего проще. Что вам для этого нужно проделать? Во-первых, я советую для этого в корневой директории создать новую папку, специально для файлов. Можно назвать ее files, archive, filestorage. Ну это не важно, название может быть любым, просто я предлагаю такие, чтобы было сразу понятно, что в папке находиться.

Итак, заходим в эту пустую папочку и грузим сюда нужный документ. Теперь на странице сайта, где вы хотите дать возможность скачать его, нужно просто сделать на него ссылку. Кодом это делается так:

<a href = «//ваш-сайт.ру/filestorage/название-файла.формат-файла»>Анкорный текст</a>

<a href = «//ваш-сайт.ру/filestorage/название-файла.формат-файла»>Анкорный текст</a> |

Я думаю, тут все понятно. Кстати, лучше если название файла будет на английском. Теперь когда люди кликнут на эту ссылку, браузер предложит им сохранить файл у себя на компьютере.

Кстати, лучше если название файла будет на английском. Теперь когда люди кликнут на эту ссылку, браузер предложит им сохранить файл у себя на компьютере.

В моем случае скачивание перехватила программа Internet Download Manager, если же у вас подобного софта не установлено, то запуститься стандартное окно браузера, в котором вы сможете выбрать путь для сохранения файла и начать его скачку.

На самом деле файл можно закачать не на свой хостинг, а на какой-нибудь файлообменник. Это вполне актуально, если вы хотите дать людям возможность скачать что-то, что весит действительно много, в таком случае не стоит грузить это на хостинг и забивать себе все свободное место. Главное, дать корректную ссылку на скачивание и все будет работать.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

PSD to HTML

Верстка сайта на HTML5 и CSS3 с нуля

Смотреть

Где корневой каталог сайта. Как подтвердить право на сайт

Как подтвердить право на сайт

Как подтвердить право на сайт? В корне сайта создайте файл с именем yandex. Как это сделать? Эта статья будет полезна всем, кто создает и продвигает свой проект самостоятельно, но не слишком разбирается в технических понятиях.

Бесплатного курса от школы блоггеров было вполне достаточно, чтобы приобрести домен и оплатить хостинг, установить и настроить движок WordPress, начать размещать первые публикации.

Но ведь посты кто-то должен читать! Как организовать, чтобы веб-ресурс появлялся в поиске?

Оказалось, что для успешного продвижения проекта и получения возможности пользоваться многими сервисами Яндекса (Метрикой, Вебмастером), необходимо вначале зарегистрировать свой веб-ресурс и подтвердить право на сайт.

Мне первые несколько попыток не удались. Но я — дама упрямая, пришлось идти по различным веб-ресурсам и форумам и искать информацию по ключевому запросу: как подтвердить право на сайт.

Я даже скачала парочку видеоуроков по этой теме, но ничего не поняла. Так как не знала, что означает словосочетание корневая папка сайта, где корневой каталог сайта?

Так как не знала, что означает словосочетание корневая папка сайта, где корневой каталог сайта?

Как подтвердить право на сайт?

Сделайте это в Вебмастер (http://webmaster.yandex.ru). Войдите под своим логином (у вас должен быть зарегистрирован адрес электронной почты в Яндексе).

Напишите адрес сайта, нажмите ДОБАВИТЬ.

Пользователю предлагается выбрать один из нескольких способов: использовать специальный мета-тег, HTML-файл либо DNS-запись.

СТАТЬИ ПО ТЕМЕ:

Как добавить файл sitemap в яндекс и google

Как создать дочернюю тему wordpress

Как установить тему wordpress, настроить, удалить шаблон Вордпресс

Продвинутым пользователям, я думаю, инструкции предельно ясны.

Другое дело, технически «зеленым» новичкам, плохо разбирающимся с терминами. К примеру, что такое корень сайта, как загрузить в корневой каталог?

Что такое корень сайта, как его найти?

Корень сайта (папка public_html) находится на сервере на хостинге.

Что такое корень сайта – это папка, которая содержит все-все файлы сайта. В ней расположен файл robots.txt, содержащий инструкции для поисковых роботов.

Туда же попадают загружаемые изображения, плагины, посты. Добраться до нее можно с помощью ftp клиента или через панель управления хостинга.

Как загрузить в корневой каталог сайта файл html

Как оказалось потом, все достаточно просто, а где корневой каталог сайта, вы скоро узнаете:

ЗАЙДИТЕ в Вебмастер Яндекс http : //webmaster.yandex.ru

НАЖМИТЕ скачайте файл с именем yandex к себе на компьютер (либо создайте нужный файл самостоятельно)

Чтобы найти корневой сайта, ЗАЙДИТЕ в Панель управления своего хостинга.

ВСПОМНИТЕ, когда вы покупали домен, вам пришло ПИСЬМО о подтверждении покупки.

В письме есть ссылка входа в панель управления вашим аккаунтом и пароль.

ЗАЙДИТЕ в панель управления аккаунтом, а затем выполните действия по нижеприведенной инструкции. Написано все отлично, даже добавить нечего.

Как вставить метатег в HTML код главной страницы

В Вебмастере выберите Мета тег, скопируйте предложенный код.

Страничку оставьте открытой.

ЗАЙДИТЕ в админпанель. Как войти в админку, смотрите тут. В левом меню нажмите ВНЕШНИЙ ВИД — РЕДАКТОР — header.php.

В этом файле (шапка сайта) добавьте полученный код после тега <head>. СОХРАНИТЕ страницу.

ПЕРЕЙДИТЕ на главную, НАЖМИТЕ правую кнопку мыши, ПРОСМОТР КОДА СТРАНИЦЫ.

На открывшейся странице найдите <meta name=»yandex-verifications» content=»ваш номер»/>.

Если нашли, вернитесь в Вебмастер, нажмите кнопку ПРОВЕРИТЬ.

Если не получилось, повторите либо попробуйте подтвердить право на сайт другим способом.

Использовать DNS я даже не пробовала, это для профессионалов.

Заключение

А мой веб-проект пока успешно добавлен в очередь индексирования. Как подтвердить право на сайт получилось у вас?

Кстати, опытные веб-мастера не рекомендуют торопиться с проведением данной процедуры. Если проект еще не доработан, не надо отдавать поисковикам полуфабрикат.

Не совершайте самой большой ошибки блоггеров-новичков — еще раз подумайте, с какой целью вы создали свой проект, какой способ заработка будете использовать.

Затем напишите несколько статей, оптимизируйте их, правильно перелинкуйте страницы.

Если статья оказалась для вас полезной напишите в комментариях. Нажмите на кнопки социальных сетей, помогите своим друзьям решить подобную проблему.

Подтверждение права на сайт. А где корневая папка?

Привет читателям блога. Если вы начинающий вебмастер, прочитайте эту статью. Вам пригодится информация о подтверждении права на сайт, верификации, сведения, где корневая папка.

Подтверждение права на сайт в происходит в специальных сервисах Яндекс.Вебмастер и Гугл. Вебмастер. Проведение этой процедуры не влияет на показатели веб-ресурса и эффективность в результатах поиска (об этом пишет сам Гугл).

Верификация значительно расширяет ваши возможности как владельца веб-ресурса.

Подтверждение права на сайт WordPress

Зачем вообще это нужно? Пройдите эту процедуру, и вы получите доступ к подробным статистическим данным о нем, расширите возможности для индексирования и ранжирования своего ресурса.

Вы будете знать о количестве ваших страниц в поисковой базе, обо всех ошибках, собранных поисковыми роботами при индексировании страниц. Сможете вовремя устранить эти ошибки.

Верификацию нужно пройти для каждого домена или поддомена по отдельности.

Также иногда какие-то другие сервисы или каталоги могут потребовать от вас подтверждения права на сайт, например:

- сервис Адсенс требует этого от участников своей партнерской программы, чтобы подтвердить владение веб-сайтом;

- биржа статей Миралинкс просит пройти подобную процедуру, чтобы вебмастер мог зарабатывать на размещении статей;

- cpa агрегатор Admitad просит загрузить специальный текстовый файл в корень сайта. Тогда вебмастер сможет размещать партнерские ссылки на его страницах.

Итак, чтобы подтвердить право на сайт, сервис просит разместить в корневом каталоге специальный файл.

СТАТЬИ ПО ТЕМЕ:

Как добавить файл sitemap в яндекс и google

Как создать дочернюю тему wordpress

Как установить тему wordpress, настроить, удалить шаблон Вордпресс

Напрмер, Яндекс.Вебмастер (//webmaster.yandex.ru/addurl.xml), да и Гугл тоже предлагают несколько вариантов:

Размещение HTML-файла; TXT-файла; мета-тега на главной странице;добавление TXT-записи в DNS.

У начинающих сайтостроителей буквально глаза разбегаются. Они не знают еще, что такое корневой каталог, где искать корневую папку, что такое мета-теги и главная страница, не говоря уже про DNS.

А подтвердить право на сайт надо!

Давайте разберемся и выберем для новичков наименее сложный вариант – загрузить HTML-файл в корневую папку. Теперь возникает второй вопрос, где ее искать?

Где корневая папка сайта

В сети довольно много разнообразной информации на эту тему, но вся она какая-то заумная. Я расскажу вам все доступными простыми словами.

Для загрузки специального файла в корневую папку есть два варианта.

ИСПОЛЬЗОВАТЬ ПРОГРАММУ FileZilla для доступа к корневой папке сайта.

Данные для подключения по протоколу FTP обычно сообщает хостинг провайдер. Вспомните, когда вы купили хостинг, пришло письмо с логином и паролем. Вот эти-то данные и надо брать.

А нужная вам корневая папка, в которой находится ваш файл Index.php, а также остальные папки и файлы движка – это PUBLIC_HTML (для хостинга SPRINTHOST).

Для другого хостинга она может называться иначе (https_docs). При затруднениях обратитесь в техподдержку, вам все растолкуют.

Как загрузить файл на сайт

Увы, не каждый начинающий блоггер умеет работать с FTP клиентом. Как работать с программой FileZilla читайте в этой статье.

Выберем более простой путь, войдем через АДМИНПАНЕЛЬ хостинга.

Найдите письмо, которое прислал вам хостер, когда вы покупали хостинг.

Нажмите на ссылку, в форме входа введите логин и пароль, войдите в ПАНЕЛЬ УПРАВЛЕНИЯ — ФАЙЛОВЫЙ МЕНЕДЖЕР. Найдите название домена, нажмите на него, откроется public_html. В нее и загрузите.

Определенную трудность вызывает операция сохранения файла:

В Блокноте создайте текстовый документ, скопируйте в него код, предложенный Яндексом.

Для сохранения выберите СОХРАНИТЬ КАК и назовите файл именем, также предложенным Яндексом. Смотрите пример.

Именно в таком виде загружайте файл в корневую папку сайта WordPress .

Ваш ресурс будет добавлен в очередь для подтверждения.

Заключение

Еще одна ступень при создании блога успешно пройдена. Напишите, помогла ли вам эта статья. Вы нашли свою корневую папку и подтвердили право на сайт?

Следующий этап — создание карты сайта для людей, для роботов, добавление файлов sitemap в панели вебмастера гугла и яндекса.

Хранилище файлов

— Laravel — PHP-фреймворк для веб-мастеров

Пролог

- Информация о версии

- Руководство по обновлению

- Руководство по вкладу

Начало работы

- Установка

- Конфигурация

- Структура каталогов

- Усадьба

- камердинер

- Развертывание

Концепции архитектуры

- Жизненный цикл запроса

- Сервисный контейнер

- Поставщики услуг

- Фасады

- Контракты

Основы

- Маршрутизация

- Промежуточное ПО

- Защита от CSRF

- Контроллеры

- Запросы

- Ответов

- Просмотры

- Создание URL

- Сессия

- Проверка

- Обработка ошибок

- Лесозаготовка

Интерфейс

- Шаблоны лезвий

- Локализация

- Компиляция активов

Безопасность

- Аутентификация

- Авторизация

- Подтверждение электронной почты

- Шифрование

- Хеширование

- Сброс пароля

Копаем глубже

- Artisan Console

- Радиовещание

- Кэш

- Коллекции

- События

- Хранилище файлов

- Помощники

- HTTP-клиент

- Почта

- Уведомления

- Разработка пакетов

- Очереди

- Планирование задач

База данных

- Начало работы

- Конструктор запросов

- Пагинация

- Миграции

- Посев

- Redis

Красноречивый ORM

- Начало работы

- Отношения

- Коллекции

- Мутаторы

- Ресурсы API

- Сериализация

Тестирование

- Начало работы

- HTTP-тесты

- Консольные тесты

- Тесты браузера

- База данных

- Издевательство

Пакеты

- Кассир (Stripe)

- Кассир (весло)

- Кассир (Молли)

- Сумерки

- Посланник

- Горизонт

- Jetstream

- Паспорт

- Святилище

- Разведчик

- Светская львица

- Телескоп

- Документация API

Версия

Как найти файлы и каталоги в Linux

Обновлено: 07.03.2020, Computer Hope

В операционных системах Linux команду find можно использовать для поиска файлов и каталогов на вашем компьютере.Чтобы продолжить, выберите ссылку из следующего списка или просмотрите каждый раздел по порядку.

Базовая функциональность find

Запуск find без каких-либо параметров создает список всех файлов и каталогов внутри и ниже рабочего каталога. Например, если ваш рабочий каталог — / home / hope / Documents , запуск find выводит следующее:

- Каждый файл в / home / hope / Documents .

- Каждый подкаталог в каталоге / home / hope / Documents .

- Каждый файл в каждом из этих подкаталогов.

Давайте посмотрим на это в действии. Сначала давайте проверим наш рабочий каталог с помощью команды pwd:

pwd

/ главная / надежда / Документы

Теперь давайте запустим и найдем без каких-либо опций:

найти

. ./изображений ./images/hp ./images/hp/snape.jpg ./images/hp/harry.jpg ./images/memes ./images/memes/winteriscoming.jpg ./images/memes/goodguygary.JPG ./images/memes/picard.jpg ./gimp-2.8.16.tar.bz2 ./hp-fanfic ./hp-fanfic/malfoys-revenge.doc ./hp-fanfic/weekend-at-hagreds.doc ./hp-fanfic/dumbledores-lament.doc ./archlinux-2016.02.01-dual.iso

В этом примере мы видим в общей сложности десять файлов и четыре подкаталога в нашей папке Documents и ниже.

Обратите внимание, что выходные данные начинаются с одной точки, которая представляет рабочий каталог. Выполнить команду find без параметров — это то же самое, что указать, что поиск должен начинаться в рабочем каталоге, например:

найти.

Пример выше — «правильный» способ использования find . Если вы попытаетесь использовать его в другой Unix-подобной операционной системе, такой как FreeBSD, необходимо указать каталог. Хорошая практика — использовать эту форму команды.

Указание, где искать

Чтобы вывести список только файлов и подкаталогов, содержащихся в каталоге / home / hope / Documents / images , укажите первый аргумент команды как:

find / home / hope / Documents / images

/ главная / надежда / Документы / изображения / home / hope / Documents / images / hp / главная / надежда / документы / изображения / hp / snape.jpg /home/hope/Documents/images/hp/harry.jpg / главная / надежда / Документы / изображения / мемы /home/hope/Documents/images/memes/winteriscoming.jpg /home/hope/Documents/images/memes/goodguygary.JPG /home/hope/Documents/images/memes/picard.jpg

Обратите внимание, что полный путь также отображается в результатах.

Если наш рабочий каталог / home / hope / Documents , мы можем использовать следующую команду, которая находит те же файлы:

найти ./ изображений

Но на этот раз выходные данные отражают начальное местоположение поиска и выглядят следующим образом:

./изображений ./images/hp ./images/hp/snape.jpg ./images/hp/harry.jpg ./images/memes ./images/memes/winteriscoming.jpg ./images/memes/goodguygary.JPG ./images/memes/picard.jpg

По умолчанию поиск просматривает все подкаталоги исходного местоположения. Если вы хотите ограничить количество уровней подкаталога для поиска, вы можете использовать параметр -maxdepth с номером.

Например, при указании -maxdepth 1 выполняет поиск только в каталоге, в котором начинается поиск.Если какие-либо подкаталоги найдены, они отображаются в списке, но не просматриваются.

найти. -maxdepth 1

. ./изображений ./bigfiles.txt ./gimp-2.8.16.tar.bz2 ./hp-fanfic ./archlinux-2016.02.01-dual.iso

Указание -maxdepth 2 ищет ужасные

Как загрузить опубликованный контент на сервер

В этой статье мы рассмотрим два варианта загрузки опубликованного контента на сервер. Самый быстрый способ — использовать функцию FTP, встроенную в программу Articulate, но вы также можете использовать любой сторонний FTP-клиент.

Использование функции Articulate FTP

Вот как использовать функцию FTP в программе Articulate для загрузки содержимого на сервер:

- Когда вы увидите окно Publish Successful , выберите опцию FTP .

- В окне Опубликованное содержимое FTP введите информацию о FTP. Для получения следующей информации вам необходимо проконсультироваться с администратором сервера или хостинг-компанией.

- Сервер : он должен выглядеть примерно так:

ftp.myserver.com - Порт : порт по умолчанию — 21, но вы можете изменить его, если администратору сервера требуется другой порт.

- Имя пользователя : предоставляется администратором вашего сервера.

- Пароль : Предоставляется администратором сервера.

- Каталог : введите каталог (или путь), в котором вы хотите хранить опубликованный контент на сервере. Например:

articulate / content

- Сервер : он должен выглядеть примерно так:

- Щелкните Test Connection , чтобы убедиться, что ваши учетные данные FTP и информация о каталоге верны.(Если информация верна и вы по-прежнему не можете подключиться, обратитесь за помощью к администратору сервера или в хостинговую компанию.)

- Отметьте поле на Сохраните имя пользователя и пароль , если вы будете использовать эту функцию регулярно.

- Нажмите Отправить , чтобы загрузить содержимое на сервер.

Вот скринкаст этого процесса. (Хотя для этой демонстрации используется Articulate Presenter, тот же процесс применяется ко всем продуктам Articulate.)

Совет : Некоторые серверы не позволяют загружать контент в корневой каталог домена (сервера).В этом случае вы должны загрузить в каталог, например, httpdocs , прежде чем вы сможете просматривать свой курс в Интернете. Используя приведенный выше пример, вы должны ввести следующее в поле Directory : httpdocs / articulate / content (Если вы не уверены, обратитесь к администратору сервера.)

Использование стороннего FTP-клиента

Если вы не можете использовать функцию Articulate FTP, вы можете использовать сторонний FTP-клиент, например FileZilla.

При загрузке опубликованного содержимого на сервер через сторонний FTP-клиент убедитесь, что он использует двоичный режим передачи. Если вы используете режим передачи ASCII или режим автоматической передачи, файлы XML в опубликованном вами выходе могут быть повреждены.

Вот видео-ролик, демонстрирующий, как загрузить опубликованный контент на сервер с помощью FileZilla:

Руководство пользователя — документация Certbot 1.10.0.dev0

Certbot использует ряд различных команд (также упоминаемых

как «подкоманды») для запроса определенных действий, таких как

получение, обновление или отзыв сертификатов.Самое важное

и часто используемые команды будут обсуждаться в этом

документ; исчерпывающий список также появляется в конце документа.

Сценарий certbot на вашем веб-сервере может называться letsencrypt , если ваша система использует более старый пакет, или certbot-auto , если вы использовали альтернативный метод установки. На протяжении всей документации всякий раз, когда вы видите certbot , при необходимости замените правильное имя.

Клиент Certbot поддерживает два типа подключаемых модулей для

получение и установка сертификатов: аутентификаторы и инсталляторы.

Аутентификаторы

— это плагины, используемые с командой certonly для получения сертификата.

Аутентификатор подтверждает, что вы

контролировать домен (ы), для которых вы запрашиваете сертификат, получает сертификат для указанного

домен (ы) и помещает сертификат в каталог / etc / letsencrypt на вашем

машина. Аутентификатор не устанавливает сертификат (он не редактирует файлы конфигурации вашего сервера для обслуживания

получен сертификат). Если вы укажете несколько доменов для аутентификации, они будут

все должны быть перечислены в одном сертификате.Чтобы получить несколько отдельных сертификатов

вам нужно будет запустить Certbot несколько раз.

Установщики

— это плагины, используемые с командой install для установки сертификата.

Эти плагины могут изменять конфигурацию вашего веб-сервера на

обслуживать ваш сайт через HTTPS, используя сертификаты, полученные certbot.

Плагины

, которые делают и то, и другое, могут использоваться с командой certbot run , которая используется по умолчанию

когда команда не указана. Подкоманда run также может использоваться для указания

комбинация различных плагинов аутентификатора и установщика.

| Плагин | Auth | Inst | Банкноты | Типы вызовов (и порт) |

|---|---|---|---|---|

| apache | Y | Y | Автоматизирует получение и установку сертификата с помощью Apache. | http-01 (80) |

| nginx | Y | Y | Автоматизирует получение и установку сертификата с помощью Nginx. | http-01 (80) |

| webroot | Y | N | Получает сертификат, записывая в корневой каталог веб-узла уже запущенный веб-сервер. | http-01 (80) |

| автономный | Y | N | Использует «автономный» веб-сервер для получения сертификата. Требуется, чтобы был доступен порт 80. Это полезно на Системы без веб-сервера или при прямой интеграции с локальный веб-сервер не поддерживается или нежелателен. | http-01 (80) |

| Плагины DNS | Y | N | Эта категория плагинов автоматизирует получение сертификата по изменение записей DNS, чтобы доказать, что у вас есть контроль над домен. Выполнение проверки домена таким образом — единственный способ получить групповые сертификаты от Let’s Шифрование. | днс-01 (53) |

| руководство | Y | N | Помогает получить сертификат, передавая инструкции на номер выполните проверку домена самостоятельно.Дополнительно позволяет , чтобы указать сценарии для автоматизации задачи проверки в индивидуальный способ. | http-01 (80) или dns-01 (53) |

Под капотом плагины используют одну из нескольких проблем протокола ACME для

докажите, что вы контролируете домен. Возможные варианты: http-01 (использует порт 80).

и dns-01 (требуется настройка DNS-сервера на

порт 53, хотя часто это не тот же компьютер, что и ваш веб-сервер). Несколько

плагины поддерживают более одного типа задачи, и в этом случае вы можете выбрать один

с --preferred-calls .

Также доступно множество сторонних плагинов. Ниже мы опишем более подробно

обстоятельства, в которых можно использовать каждый плагин, и способы его использования.

Apache

Плагин Apache в настоящее время поддерживает

современные ОС на базе Debian, Fedora, SUSE, Gentoo и Darwin.

Это автоматизирует получение сертификатов и при установке на Apache.

веб сервер. Чтобы указать этот плагин в командной строке, просто включите

--apache .

Webroot

Если вы используете локальный веб-сервер, для которого у вас есть возможность

чтобы изменить обслуживаемый контент, и вы бы предпочли не останавливать

веб-сервер во время процесса выдачи сертификата, вы можете использовать веб-сервер

плагин для получения сертификата, включив certonly и --webroot в

командная строка.Кроме того, вам необходимо указать --webroot-path

или -w с каталогом верхнего уровня («веб-корень»), содержащим файлы

обслуживается вашим веб-сервером. Например, --webroot-path / var / www / html

или --webroot-path / usr / share / nginx / html — два общих пути к корневому веб-каталогу.

Если вы получаете сертификат сразу для нескольких доменов, плагин

необходимо знать, откуда обслуживаются файлы каждого домена, что может

потенциально может быть отдельным каталогом для каждого домена.При запросе

сертификат для нескольких доменов, каждый домен будет использовать самый последний

указан --webroot-path . Так, например,

certbot certonly --webroot -w / var / www / example -d www.example.com -d example.com -w / var / www / other -d other.example.net -d another.other.example.net

получит единый сертификат для всех этих имен, используя

/ var / www / example корневой каталог для первых двух и

/ var / www / other для вторых двух.

Плагин webroot работает, создавая временный файл для каждого из запрошенных

домены в $ {webroot-path} /. well-known / acme-challenge . Тогда Let’s Encrypt

сервер проверки делает HTTP-запросы для проверки того, что DNS для каждого

запрошенный домен разрешается на сервер, на котором запущен certbot. Пример запроса

на ваш веб-сервер будет выглядеть так:

66.133.109.36 - - [05 / Янв / 2016: 20: 11: 24 -0500] "GET /.well-known/acme-challenge/HGr8U1IeTW4kY_Z6UIyaakzOkyQgPr_7ArlLgtZE8SX HTTP / 1.1 "200 87" - "" Mozilla / 5.0 (совместимый; сервер проверки Let's Encrypt; + https: //www.letsencrypt.org) "

Обратите внимание, что для использования подключаемого модуля webroot ваш сервер должен быть настроен для обслуживания

файлы из скрытых каталогов. Если /.well-known лечится специально

конфигурация вашего веб-сервера, вам может потребоваться изменить конфигурацию

чтобы файлы внутри /.well-known/acme-challenge обслуживались

веб-сервер.

Nginx

Плагин Nginx должен работать для большинства конфигураций.Мы рекомендуем резервное копирование

Конфигурации Nginx перед его использованием (хотя вы также можете вернуть изменения в

конфигурации с certbot --nginx rollback ). Вы можете использовать его, предоставив

флаг --nginx в командной строке.

Автономный

Используйте автономный режим, чтобы получить сертификат, если вы не хотите использовать (или в настоящее время не используете)

существующее серверное программное обеспечение. Автономный плагин не полагается на какой-либо другой сервер

программное обеспечение, работающее на машине, на которой вы получили сертификат.

Чтобы получить сертификат с помощью «автономного» веб-сервера, вы можете использовать

автономный плагин, включающий certonly и --standalone

в командной строке. Этот плагин необходимо привязать к порту 80 в

чтобы выполнить проверку домена, поэтому вам может потребоваться остановить

существующий веб-сервер.

Ваш компьютер должен иметь возможность принимать входящие соединения от

Интернет через указанный порт, используя каждое запрошенное доменное имя.

По умолчанию Certbot сначала пытается привязаться к порту для всех интерфейсов, используя

IPv6 с последующей привязкой к этому порту с помощью IPv4; Certbot работает до тех пор, пока на

по крайней мере одна привязка завершится успешно.В большинстве систем Linux трафик IPv4 будет направляться на

связанный порт IPv6 и ожидается сбой во время второй привязки.

Используйте - , чтобы явно указать Certbot, какой интерфейс

(и протокол) для привязки.

Плагины DNS

Если вы хотите получить групповой сертификат от Let’s Encrypt или запустите

certbot на машине, отличной от вашего целевого веб-сервера, вы можете использовать один из

Плагины Certbot для DNS.

Эти плагины не включены в установку Certbot по умолчанию и должны быть

устанавливается отдельно.Хотя плагины DNS в настоящее время не могут использоваться с

certbot-auto , они доступны во многих менеджерах пакетов ОС, как Docker

изображения и снимки. Посетите https://certbot.eff.org, чтобы узнать, как лучше всего использовать

плагины DNS в вашей системе.

После установки вы можете найти документацию по использованию каждого плагина по адресу:

Руководство

Если вы хотите получить сертификат, использующий certbot на машине

кроме вашего целевого веб-сервера или выполните действия для домена

Проверка самостоятельно, вы можете использовать ручной плагин.Пока спрятан от

пользовательский интерфейс, вы можете использовать плагин для получения сертификата, указав

Certonly и - вручную в командной строке. Это требует от вас

для копирования и вставки команд в другой сеанс терминала, что может

быть на другом компьютере.

Ручной плагин может использовать запрос http или dns . Вы можете использовать опцию --preferred-calls

выбрать вызов по своему вкусу.

Задача http попросит вас поместить файл с определенным именем и

конкретное содержание в /.каталог well-known / acme-challenge / напрямую

в каталоге верхнего уровня («веб-корень»), содержащем файлы, обслуживаемые вашим

веб сервер. По сути, это то же самое, что и плагин webroot, но не автоматизировано.

При использовании задачи dns , certbot попросит вас разместить TXT DNS

запись с определенным содержанием под доменным именем, состоящим из имени хоста

для которого вы хотите выдать сертификат, с добавлением _acme-challenge .

Например, для домена example.com , запись файла зоны будет выглядеть так:

_acme-challenge.example.com. 300 IN TXT "gfj9Xq ... Rg85nM"

Дополнительно можно указать сценарии для подготовки к проверке и

выполнить процедуру аутентификации и / или очистить после нее, используя

флаги --manual-auth-hook и --manual-cleanup-hook . Это

более подробно описано в разделе хуков.

Объединение плагинов

Иногда может потребоваться указать комбинацию отдельного аутентификатора и

плагины установщика.Для этого укажите плагин аутентификатора с помощью

--authenticator или -a и плагин установщика с --installer или

-i .

Например, вы можете создать сертификат с помощью подключаемого модуля webroot.

для аутентификации и плагин apache для установки.

certbot run -a webroot -i apache -w / var / www / html -d example.com

Или вы можете создать сертификат, используя ручной плагин для аутентификации

и плагин nginx для установки.(Обратите внимание, что этот сертификат не может

продлеваться автоматически.)

certbot run -a manual -i nginx -d example.com

Сторонние плагины

Существует также ряд сторонних плагинов для клиента, предоставляемых

другие разработчики. Многие из них находятся в стадии бета-тестирования, но некоторые уже находятся в

широкое использование:

| Плагин | Auth | Inst | Банкноты |

|---|---|---|---|

| хапрокси | Y | Y | Интеграция с балансировщиком нагрузки HAProxy |

| s3 передняя | Y | Y | Интеграция с Amazon CloudFront распространение корзин S3 |

| ганди | Y | N | Получить сертификаты через Gandi LiveDNS API |

| лак | Y | N | Получить сертификаты через сервер Varnish |

| внешняя авторизация | Y | Y | Плагин для удобного написания скриптов |

| притунл | N | Y | Установить сертификаты в притунл распределенных серверах OpenVPN |

| proxmox | N | Y | Установить сертификаты на серверах виртуализации Proxmox |

| dns-автономный | Y | N | Получить сертификаты через встроенный DNS-сервер |

| dns-ispconfig | Y | N | DNS-аутентификация с использованием ISPConfig в качестве DNS-сервера |

| dns-clouddns | Y | N | DNS-аутентификация с использованием CloudDNS API |

| dns-inwx | Y | Y | Аутентификация DNS для INWX через XML API |

Если вам интересно, вы также можете написать свой собственный плагин.

Чтобы просмотреть список сертификатов, о которых знает Certbot, запустите

подкоманда сертификатов :

сертификаты certbot

Возвращает информацию в следующем формате:

Обнаружены следующие сертификаты:

Имя сертификата: example.com

Домены: example.com, www.example.com

Срок действия: 2017-02-19 19: 53: 00 + 00: 00 (ДЕЙСТВИТЕЛЬНО: 30 дней)

Путь к сертификату: /etc/letsencrypt/live/example.com/fullchain.pem

Путь к закрытому ключу: / etc / letsencrypt / live / example.com / privkey.pem

Имя сертификата показывает имя сертификата. Передайте это имя

использование флага --cert-name , чтобы указать конкретный сертификат для запустить ,

certonly , сертификаты , обновить и удалить команд. Пример:

certbot certonly --cert-name example.com

Повторное создание и обновление существующих сертификатов

Вы можете использовать только или запускать подкоманды для запроса

создание единого нового сертификата, даже если у вас уже есть

существующий сертификат с некоторыми из тех же доменных имен.

Если сертификат запрашивается с помощью , запускается или только с указанием

имя сертификата, которое уже существует, Certbot обновляет

существующий сертификат. В противном случае новый сертификат

создается и получает указанное имя.

Параметры --force-Renewal , --duplicate и --expand options

контролировать поведение Certbot при воссоздании

сертификат с тем же именем, что и существующий сертификат.

Если вы не укажете запрошенное поведение, Certbot может спросить вас, что вы хотели.

--force-возобновление сообщает Certbot запросить новый сертификат

с теми же доменами, что и существующий сертификат. Каждый домен

должен быть явно указан через -d . В случае успеха этот сертификат

сохраняется вместе с предыдущей и символическими ссылками (« live »

ссылка) будет обновлено, чтобы указать на новый сертификат. Это

действующий способ продления конкретного физического лица

сертификат.

--duplicate сообщает Certbot о необходимости создания отдельного несвязанного сертификата

с теми же доменами, что и существующий сертификат.Этот сертификат

сохранены полностью отдельно от предыдущей. Большинство пользователей не будут

Эту команду необходимо вводить в нормальных условиях.

--expand указывает Certbot обновить существующий сертификат новым

сертификат, содержащий все старые домены и один или несколько дополнительных

новые домены. С опцией --expand используйте опцию -d , чтобы указать

все существующие домены и один или несколько новых доменов.

Пример:

certbot --expand -d существующий.com, example.com, newdomain.com

При желании вы можете указать домены по отдельности следующим образом:

certbot --expand -d existing.com -d example.com -d newdomain.com

Рассмотрите возможность использования --cert-name вместо --expand , так как это дает больше контроля

по которому был изменен сертификат, и он позволяет удалять домены, а также добавлять их.

--allow-subset-of-names сообщает Certbot продолжить создание сертификата, если

могут быть получены только некоторые из указанных доменных авторизаций.Это может

будет полезно, если некоторые домены, указанные в сертификате, больше не указывают на этот

система.

Каждый раз, когда вы получаете новый сертификат любым из этих способов, новый

сертификат существует вместе с любыми ранее полученными сертификатами, независимо от того,

или нет истек срок действия предыдущих сертификатов. Поколение нового

сертификат засчитывается по нескольким ограничениям скорости, которые предназначены для предотвращения

злоупотребление протоколом ACME, как описано

Вот.

Изменение доменов сертификата

Флаг --cert-name также может использоваться для изменения доменов, содержащихся в сертификате,

путем указания новых доменов с помощью флага -d или --domains .Если сертификат example.com

ранее содержалось example.com и www.example.com , его можно изменить только на

содержать example.com , указав только example.com с флагом -d или --domains . Пример:

certbot certonly --cert-name example.com -d example.com

Тот же формат можно использовать для расширения набора доменов, содержащихся в сертификате, или для

полностью заменить этот набор:

certbot certonly --cert-name example.com -d example.org, www.example.org

Отзыв сертификатов

Если ключ вашей учетной записи был взломан или вам нужно отозвать сертификат по иным причинам,

для этого используйте команду revoke . Обратите внимание, что команда revoke принимает путь сертификата

(оканчивающийся на cert.pem ), а не имя сертификата или домен. Пример:

certbot revoke --cert-path /etc/letsencrypt/live/CERTNAME/cert.pem

Вы также можете указать причину отзыва сертификата с помощью флага причина .Причины включают неуказанный , который используется по умолчанию, а также keycompromise ,

принадлежность изменена , заменена и прекращена работа :

certbot revoke --cert-path /etc/letsencrypt/live/CERTNAME/cert.pem --reason keycompromise

Дополнительно, если сертификат

это тестовый сертификат, полученный с помощью флага --staging или --test-cert , этот флаг должен быть передан в

отменить подкоманду .После отзыва сертификата (или для других задач управления сертификатами) все сертификаты

соответствующие файлы могут быть удалены из системы с помощью подкоманды delete :

certbot delete --cert-name example.com

Примечание

Если вы не используете delete для полного удаления сертификата, он будет автоматически продлен при следующем событии продления.

Примечание

Отзыв сертификата не повлияет на ограничение скорости, установленное сервером Let’s Encrypt.

Продление сертификатов

Примечание

Let’s Encrypt CA выдает краткосрочные сертификаты (90

дней). Убедитесь, что вы обновляете сертификаты хотя бы раз в 3

месяцы.

См. Также

Многие клиенты certbot, полученные через

раздача идет с автоматическим продлением из коробки,

такие как версии Debian и Ubuntu, установленные через apt ,

CentOS / RHEL 7 через EPEL и т. Д. См. Автоматическое продление

Больше подробностей.

Начиная с версии 0.10.0, Certbot поддерживает действие , обновление для проверки

все установленные сертификаты для приближающегося истечения срока действия и попытки продлить

их. Самая простая форма — просто

certbot обновить

Эта команда пытается обновить любые ранее полученные сертификаты,

истекает менее чем через 30 дней. Тот же плагин и параметры, которые использовались

во время первоначальной выдачи сертификата будет использоваться для

попытка продления, если вы не укажете другие плагины или параметры. В отличие от Certonly , возобновляет действует на

несколько сертификатов и всегда учитывает, есть ли рядом

истечение срока.Из-за этого обновить подходит (и разработан) для автоматизированного использования,

чтобы ваша система могла автоматически обновлять каждый сертификат, когда это необходимо.

Поскольку обновляет только обновляет сертификаты, срок действия которых истекает, это может быть

запускайте сколь угодно часто — поскольку обычно никаких действий не предпринимается.

Команда обновить включает перехватчики для выполнения команд или сценариев до или после сертификата.

возобновлено. Например, если у вас есть один сертификат, полученный с помощью

автономный плагин, вам может потребоваться остановить веб-сервер

перед обновлением, чтобы автономный сервер мог привязаться к нужным портам, и

затем перезапустите его после завершения работы над плагином.Пример:

certbot обновить --pre-hook "service nginx stop" --post-hook "service nginx start"

Если ловушка завершается с ненулевым кодом выхода, будет напечатана ошибка

на stderr , но все равно будет предпринята попытка продления. Неудачный крючок

не вызывает непосредственного выхода Certbot с ненулевым кодом выхода, но

поскольку Certbot завершает работу с ненулевым кодом выхода, когда продление завершается неудачно,

неудачный перехватчик, вызывающий сбои при обновлении, косвенно приведет к

ненулевой код выхода. Хуки будут запускаться только в том случае, если требуется сертификат для

обновление, поэтому вы можете часто запускать указанную выше команду без

излишняя остановка вашего веб-сервера.

Когда Certbot обнаруживает, что сертификат подлежит обновлению, --pre-hook

и --post-hook перехватчики запускаются до и после каждой попытки его обновления.

Если вы хотите, чтобы ваш хук запускался только после успешного обновления, используйте

--deploy-hook в такой команде.

certbot обновить --deploy-hook / path / to / deploy-hook-script

Вы также можете указать перехватчики, поместив файлы в подкаталоги Certbot

каталог конфигурации. Предполагая, что ваш каталог конфигурации

/ etc / letsencrypt , любые исполняемые файлы, найденные в

/ и т. Д. / Letsencrypt / возобновление-крючки / до ,

/ etc / letsencrypt / Renewal-hooks / deploy и

/ etc / letsencrypt / refreshal-hooks / post будет запускаться как до, развертывания и публикации

крючки соответственно при обновлении любого сертификата с обновлением

подкоманда.Эти хуки запускаются в алфавитном порядке и не запускаются для других

подкоманды. (Порядок запуска хуков определяется байтовым значением

символов в их именах файлов и не зависит от вашей локали.)

Хуки, указанные в командной строке, файле конфигурации или файлах конфигурации обновления, являются

запускается как обычно после запуска всех хуков в этих каталогах. Одно небольшое исключение

к этому, если хук, указанный в другом месте, является просто путем к исполняемому файлу

файл в каталоге хуков того же типа (например,грамм. ваш предварительный зацеп — это путь к

исполняемый файл в / etc / letsencrypt / Renewal-hooks / pre ), файл не запускается

второй раз. Вы можете запретить Certbot автоматически запускать найденные исполняемые файлы

в этих каталогах, включив --no-directory-hooks в командную строку.

Более подробную информацию о крючках можно найти, запустив

certbot - помочь обновить .

Если вы уверены, что эта команда выполняется успешно без участия человека

вмешательства, вы можете добавить команду в crontab (поскольку сертификаты

обновляются только тогда, когда срок их действия истекает, команда

можно бегать регулярно, например каждую неделю или каждый день).В таком случае,

вы, вероятно, захотите использовать флаг -q или --quiet quiet, чтобы

отключить весь вывод, кроме ошибок.

Если вы вручную обновляете все свои сертификаты,

- флаг принудительного обновления может быть полезен; это приводит к истечению срока действия

сертификат (ы), которые следует игнорировать при рассмотрении вопроса о продлении, и пытается

обновлять каждый установленный сертификат независимо от его возраста. (Этот

форма не подходит для ежедневного запуска, потому что каждый сертификат будет

обновляется каждый день, что быстро попадет в центр сертификации

ограничение скорости.)

Обратите внимание, что параметры, предоставленные для обновления certbot , будут применяться к

каждый сертификат , для которого предпринимается попытка продления; например,

certbot Renew --rsa-key-size 4096 будет пытаться заменить каждый

почти истекающий сертификат с эквивалентным сертификатом с использованием 4096-битного

Открытый ключ RSA. Если сертификат успешно продлен с помощью

указанные параметры, эти параметры будут сохранены и использованы в будущем

продления этого сертификата.

Альтернативная форма, обеспечивающая более детальный контроль над

процесс обновления (при обновлении указанных сертификатов по одному),

это certbot certonly с полным набором предметных доменов

конкретный сертификат, указанный с помощью флагов -d .Вы также можете захотеть

включить флаг -n или --noninteractive для предотвращения блокировки на

пользовательский ввод (что полезно при запуске команды из cron).

certbot certonly -n -d example.com -d www.example.com

Все домены, на которые распространяется сертификат, должны быть указаны в

в этом случае, чтобы обновить и заменить старый сертификат, а

чем приобретение нового; не забывайте www. доменов! Указание

подмножество доменов создает новый отдельный сертификат, содержащий

только эти домены, а не заменять исходный сертификат.При запуске с набором доменов, соответствующих существующему сертификату,

команда certonly пытается обновить этот конкретный сертификат.

Обратите внимание, что центр сертификации будет отправлять уведомления по электронной почте на адрес

вы предоставляете, если не обновляете сертификаты, срок действия которых скоро истечет.

Certbot прилагает все усилия, чтобы улучшить процесс продления, и мы

приносим извинения за неудобства, с которыми вы столкнетесь при интеграции этих

команды в вашу индивидуальную среду.

Примечание

certbot возобновить статус выхода будет только 1, если попытка обновления не удалась.Это означает, что certbot обновить статус выхода будет 0, если обновлять сертификат не нужно.

Если вы пишете собственный сценарий и ожидаете запустить команду только после фактического обновления сертификата

вам нужно будет использовать --deploy-hook , так как при успешном обновлении статус выхода будет равен 0

и когда продление не нужно.

Изменение файла конфигурации продления

При выдаче сертификата Certbot по умолчанию создает файл конфигурации обновления, который

отслеживает параметры, выбранные при запуске Certbot.Это позволяет Certbot

использовать те же возможности снова, когда придет время продления. Это обновление

файлы конфигурации расположены по адресу / etc / letsencrypt / Renewal / CERTNAME .

Для расширенных задач управления сертификатами можно вручную изменить

файл конфигурации обновления, но это не рекомендуется, поскольку он может легко нарушить работу Certbot

возможность продления сертификатов. Если вы решите изменить файл конфигурации продления

мы советуем вам проверить его действительность с помощью команды certbot Renew --dry-run .

Предупреждение

Изменение любых файлов в / etc / letsencrypt может повредить их, поэтому Certbot больше не сможет должным образом управлять своими сертификатами, и мы не рекомендуем это делать.

Для большинства задач безопаснее всего ограничиться указанием символических ссылок на файлы или использовать

--deploy-hook для копирования / создания новых файлов на основе этих файлов, если этого требует ваша рабочая ситуация

(например, объединение сертификатов и ключей по-разному, или наличие копий вещей с разными

определенные разрешения, которые требуются другими программами).

Если содержимое / etc / letsencrypt / archive / CERTNAME перемещается в новую папку, сначала укажите

имя новой папки в файле конфигурации обновления, затем запустите certbot update_symlinks , чтобы

укажите символические ссылки в / etc / letsencrypt / live / CERTNAME в новую папку.

Если вы хотите, чтобы файлы действующего сертификата, расположение символической ссылки которых Certbot обновлялось при каждом запуске, были

находятся в другом месте, сначала переместите их в это место, затем укажите полный путь к

каждый из четырех файлов в файле конфигурации обновления.Поскольку символические ссылки являются относительными ссылками,

после этого вы должны вызвать certbot update_symlinks .

Например, предположим, что файл конфигурации продления сертификата ранее содержал следующее

директивы:

каталог_архива = /etc/letsencrypt/archive/example.com cert = /etc/letsencrypt/live/example.com/cert.pem Privkey = /etc/letsencrypt/live/example.com/privkey.pem цепочка = /etc/letsencrypt/live/example.com/chain.pem fullchain = / etc / letsencrypt / live / example.com / fullchain.pem

Следующие команды можно использовать, чтобы указать, где находятся эти файлы:

мв /etc/letsencrypt/archive/example.com / home / user / me / certbot / example_archive sed -i, / etc / letsencrypt / archive / example.com, / home / user / me / certbot / example_archive, '/etc/letsencrypt/renewal/example.com.conf mv /etc/letsencrypt/live/example.com/*.pem / home / user / me / certbot / sed -i, / etc / letsencrypt / live / example.com, / home / user / me / certbot, g '/ etc / letsencrypt / Renewal / example.com.conf certbot update_symlinks

Автоматическое продление

Многие дистрибутивы Linux обеспечивают автоматическое продление при использовании

пакеты, установленные через их системный менеджер пакетов. В

Следующая таблица представляет собой неполный список распределений, которые это делают,

а также их методы для этого.

Если вы не уверены, есть ли это в вашей системе

автоматизировано, обратитесь к документации вашего дистрибутива или проверьте свой

системный crontab (обычно в / etc / crontab / и / etc / cron.* / * и

таймеры systemd ( таймеры списка systemctl ).

| Название распространения | Версия дистрибутива | Метод автоматизации |

|---|---|---|

| CentOS | EPEL 7 | systemd |

| Debian | растяжка | cron, systemd |

| Debian | тестирование / sid | cron, systemd |

| Fedora | 26 | systemd |

| Fedora | 27 | systemd |

| RHEL | EPEL 7 | systemd |

| Ubuntu | 17.10 | cron, systemd |

| Ubuntu | certbot PPA | cron, systemd |

Все сгенерированные ключи и выданные сертификаты можно найти в

/ etc / letsencrypt / live / $ domain . В случае создания сертификата SAN

с несколькими альтернативными именами $ домен является первым переданным доменом

через параметр -d. Вместо копирования укажите

конфигурацию вашего (веб) сервера непосредственно в эти файлы (или создайте

символические ссылки).Во время обновления обновляется / etc / letsencrypt / live

с последними необходимыми файлами.

По историческим причинам содержащие каталоги создаются с помощью

разрешения 0700 означают, что сертификаты доступны только

к серверам, которые работают от имени пользователя root. Если вы никогда не переходите на более раннюю версию

на более старую версию Certbot , тогда вы можете безопасно исправить это, используя

chmod 0755 / etc / letsencrypt / {live, archive} .

Для серверов, которые сбрасывают привилегии root перед попыткой чтения

файл закрытого ключа, вам также нужно будет использовать chgrp и chmod, чтобы сервер мог читать

0640

/ и т.д. / letsencrypt / live / $ domain / privkey.pem .

Примечание

/ etc / letsencrypt / archive и / etc / letsencrypt / keys

содержат все предыдущие ключи и сертификаты, а

/ etc / letsencrypt / live символические ссылки на последние версии.

Доступны следующие файлы:

-

privkey.pem Закрытый ключ для сертификата.

Предупреждение

Этот должен всегда храниться в секрете ! Никогда не делись

это с кем угодно, включая разработчиков Certbot.Вы не можете

однако положите его в сейф — вашему серверу по-прежнему нужен доступ

этот файл для работы SSL / TLS.Примечание

Начиная с версии Certbot 0.29.0, закрытые ключи для нового сертификата

по умолчанию0600. Любые изменения режима группы или владельца группы (gid)

этого файла будут сохранены при продлении.Это то, что нужно Apache для SSLCertificateKeyFile,

и Nginx для ssl_certificate_key.-

fullchain.pem Все сертификаты, включая сертификат сервера (также известный как листовой сертификат или

сертификат конечного объекта).Сертификат сервера является первым в этом файле,

а затем любые промежуточные звенья.Это то, что нужно Apache> = 2.4.8 для SSLCertificateFile,

и что нужно Nginx для ssl_certificate.-

cert.pemиchain.pem(реже) cert.pemсам по себе содержит сертификат сервера, и

chain.pemсодержит дополнительный промежуточный сертификат или

сертификаты, которые потребуются веб-браузерам для проверки

сертификат сервера.Если вы предоставите один из этих файлов в свой Интернет

сервер, вы должны предоставить оба из них, иначе некоторые браузеры будут отображать

Иногда возникает ошибка «Это соединение не является доверенным» для вашего сайта.Apache <2.4.8 они нужны для SSLCertificateFile. и SSLCertificateChainFile, соответственно.

Если вы используете сшивание OCSP с Nginx> = 1.3.7,

chain.pemдолжен быть

предоставляется как ssl_trusted_certificate

для проверки ответов OCSP.

Примечание

Все файлы закодированы в формате PEM.Если вам нужен другой формат, например DER или PFX, тогда вы

можно преобразовать с помощью openssl . Вы можете автоматизировать это с помощью

--deploy-hook , если вы используете автоматическое продление.

Certbot позволяет указывать перехватчики до и после проверки при запуске

в ручном режиме. Флаги для указания этих сценариев: --manual-auth-hook

и - крюк для ручной очистки соответственно и может использоваться следующим образом:

certbot certonly --manual --manual-auth-hook / путь / к / http / аутентификатору.sh --manual-cleanup-hook /path/to/http/cleanup.sh -d secure.example.com

Это запустит сценарий Authenticator.sh , попытается выполнить проверку, а затем запустит

сценарий cleanup.sh . Дополнительно certbot пройдет соответствующую среду

переменные к этим скриптам:

-

CERTBOT_DOMAIN: аутентифицируемый домен -

CERTBOT_VALIDATION: строка проверки -

CERTBOT_TOKEN: имя ресурса, часть запроса HTTP-01 (только HTTP-01) -

CERTBOT_REMAINING_CHALLENGES: количество вызовов, оставшихся после текущего вызова -

CERTBOT_ALL_DOMAINS: список всех доменов, разделенных запятыми, для текущего сертификата

Дополнительно для очистки:

-

CERTBOT_AUTH_OUTPUT: все, что сценарий аутентификации записал в стандартный вывод

Пример использования HTTP-01:

certbot certonly --manual --preferred-issues = http --manual-auth-hook / path / to / http / authentication.sh --manual-cleanup-hook /path/to/http/cleanup.sh -d secure.example.com

/path/to/http/authenticator.sh

#! / Bin / bash echo $ CERTBOT_VALIDATION> /var/www/htdocs/.well-known/acme-challenge/$CERTBOT_TOKEN

/path/to/http/cleanup.sh

#! / Bin / bash rm -f /var/www/htdocs/.well-known/acme-challenge/$CERTBOT_TOKEN

Пример использования DNS-01 (Cloudflare API v4) (только для примера, не используйте как есть)

certbot certonly --manual --preferred-issues = dns --manual-auth-hook / path / to / dns / authentication.sh --manual-cleanup-hook /path/to/dns/cleanup.sh -d secure.example.com

/path/to/dns/authenticator.sh